Як зловити хакера у контакті. Як зловити хакера, або як би мотузку не витися

Сьогодні я розповім трохи про те, про що зазвичай дуже непросто знайти конкретну та достовірну інформацію. Професіонали, які можуть доступно висвітлити цю тему, зазвичай вважають за краще мовчати і заробляти гроші, представляючи практичні аспекти захисту інформації надто складними для розуміння простими людьми. Як приємно руйнувати міфи!

Зазвичай сайт зламують віруси в автоматичному режимі, або не обділені інтелектом жителі країн найближчого зарубіжжя. Останні знаходять непогані за популярністю сайти з дірками в системі безпеки, впроваджуються тим чи іншим способом у файлову систему, розставляють "бекдори" (від backdoor - задні двері) у вигляді шов-скриптів (від shell - оболонка, мережевий аналог "Провідника" або Norton Commander), за допомогою яких можна згодом знову проникнути на сайт і, нарешті, потай розміщують скриптик з Біржі Посилань. Посилання вони намагаються розмістити так, щоб власник сайту цього не помітив. Після цього заготовлені місця для посилань відправляються на біржу, де продаються seo-шникам, які купують їх для розкручування за низькочастотними запитами бездарних сайтів-пустушок, наприклад: "термотрансферний друк", "жалюзі та сонцезахисні системи", "монтаж підвісної стелі". Скільки продають? Приблизно по 5 копійок за одне посилання на день, заробляючи в сумі близько 40-50 руб. на день з великого та добре розкрученого сайту.

Як відомо, попит народжує пропозицію, тож я й недолюблюю "seo-шників". Замість того, щоб написати якісну статтю про "монтаж підвісної стелі", зробити унікальні фотографії процесу, згорнути красиву та логічну сторінку на нормальному домені (а не expert-pаtаlok, про який, як мабуть і про весь бізнес компанії, явно думали не більше кількох хвилин ), ці халявщики нудно скуповують посилання, не приносячи зовсім ніякої користі людству, а навпаки лише провокуючи тим самим юних хакерів займатися дурницями з продажем посилань і зламувати криві сайти.

При таких масштабах заробітків, природно, безглуздо сподіватися, що юний хакер, що зламав ваш сайт, сидить у сусідньому будинку в Москві або Пітері, і його вдасться спіймати фізично. Швидше за все, заробітки подібного рівня цікавлять людей із неблагополучних та досить віддалених від столиць регіонів, де їм важко знайти гідну роботу. Але можна зловити хакера віртуально, визначивши його IP-адресу, і - головне - заразом гарненько налякати.

Насамперед необхідно визначити, які файли на вашому сайті хакер використовує для отримання доступу. Про це загалом теж не дуже складний процес я розповім якось наступного разу (у цьому є сутність нашої послуги), але в будь-якому випадку швидше за все він використовує два скрипти: скрипт для управління посиланнями і "бекдор" або "шелу" ". Шела зазвичай маскується під якийсь системний файл, часто залишається кілька її копій в різних місцях движка сайту. Звичайно, хакер припускає, що він дуже хитрий, і ніхто не здогадається, як саме він проник у систему. Тому, як тільки ви видалите скрипт для керування посиланнями, і він помітить це через біржу, він напевно зайде на ваш сайт ще хоча б раз – перевірити, чи знайшли ви замасковані ним шели чи ні, і що взагалі сталося.

Цим і треба скористатися. Замінивши знайдену шелу спеціальним php-файликом, ми визначимо IP-адресу клієнта, що звернувся до неї. Ось як він виглядає:

Дорогий друже-хакер!

Ми стежимо за тобою!

У біржу linkfeed.ru надіслано офіційний запит на розкриття твоєї особи. Скріншоти з сайту знято, вихідний код записаний, все це нотаріально завірено для надсилання офіційного запиту до правоохоронних органів та провайдера.

До речі:

#генеруємо унікальний ID для цього заходу

$UNIQUE_ID = md5 ("secret" . $_SERVER [ "REMOTE_ADDR" ] . $_SERVER [ "REMOTE_PORT" ] . time () . "secret" ) ;

#підключаємо сервіс decloak.net

echo "

"

;

$UNIQUE_ID_link = "http://decloak.net/report.html?cid=$UNIQUE_ID &format=text";

#лякаємо хакера, показуючи його IP (може бути і не справжнім, але все одно - страшно!):

$ip = $_SERVER ["REMOTE_ADDR"];

echo "твій IP: $ip

"

;

# надсилаємо зібрані дані нам поштою

mail (" [email protected]" , "hacker"s IP" , " $ip , details: $UNIQUE_ID_link ") ;

echo "

успішно надіслано нам на пошту. Дякую!";

Крім, власне, простого визначення фізичної IP-адреси зі змінної php, у цьому скрипті використовується сервіс www.decloak.net. На випадок, якщо зловмисник використовує проксі-сервер під час своєї підривної діяльності, цей сервіс застосовує кілька хитрих прийомів, які нібито дозволяють дізнатися справжню фізичну IP-адресу за допомогою JavaScript, флеш-об'єктів, прямого завантаження файлів, QuickTime-мувиков тощо. Експрес-тестування показало, що при розумному використанні FireFox і мережі проксі-анонімізаторів, decloak.net, найімовірніше, не зможе дізнатися реальну IP-адресу. якісь файли, щось пригрівається - загалом психологічний ефект відмінний.

Коли хакер потрапить у вашу пастку, до вас поштою прийде лист з IP-адресою та посиланням на докладні дані від decloak.net

З чого слід починати, якщо з'явилося бажання навчитися наказувати програмними кодами та криптографічними пастками? Як стають хакерами? Адже вони здатні без особливих зусиль проникнути в чужий комп'ютер, попутно зламавши кілька паролів. Немає нічого дивного в бажанні стати хакером, адже кожен хоч раз хотів подивитися чужу пошту чи обліковий запис.

Хто такі хакери?

Отже, як стають хакерами? Насамперед потрібно зрозуміти, що мається на увазі під цим терміном. Слід зазначити, що хакери нічого спільного не мають з різного роду зловмисниками, які промишляють крадіжкою грошей з банківських рахунків і атакують різні ресурси для того, щоб заблокувати до них доступ користувачів. Звісно, сучасні комп'ютерні умільці втратили статус IT-фахівця найвищої кваліфікації. У зв'язку з останніми подіями вони стали мати погану репутацію у простих обивателів.

Адже раніше за цим терміном ховалися справжні комп'ютерні генії, які були здатні виправляти коди в програмах, ґрунтуючись на власних нестандартних алгоритмах. Тому, поставивши питання про те, як стають хакерами, слід усвідомити ті цілі, яких необхідно буде досягати, оволодівши цією не зовсім простою і рідкісною професією. Слід врахувати, що у сучасному етапі є різного роду обмеження у законах. І ігнорувати їх не можна, оскільки це спричинить відповідальність. До того ж шахрайство у сфері програмного забезпечення вже є причиною великої кількості скандальних історій. І головними героями в них є саме хакери, які, однак, можуть претендувати лише на лаври злодюжок чужих грошових коштів та секретів.

Необхідне вивчення мов програмування

Ви хочете ще відповісти собі на питання про те, як стають хакерами? Тоді слід розуміти, що без відповідної підготовки нічого досягти не вдасться. Кар'єру шановного експерта у сфері комп'ютерних технологій та програм слід розпочинати з процесу вивчення мов програмування. На етапі їх є досить багато. При цьому слід зрозуміти, що є такі мови, які дають змогу спілкуватися безпосередньо з персональними комп'ютерами. З їхньою допомогою можна шукати рішення різноманітних завдань. Для того, щоб створити автономні програми, застосовуються сучасні інструменти. При цьому програмування в мережі є окремою галуззю програмних кодів із командами, які дозволять структурувати документацію. З їх допомогою також можна адмініструвати різні процеси в Інтернеті.

Намагаючись розібратися, хто такий хакер, слід зазначити, що є ще одна категорія мов. Йдеться про механізми проектування різноманітних програмних платформ у компактних пристроях (мобільних телефонах). У зв'язку з цим, роблячи вибір на користь певної сфери діяльності, потрібно зробити вибір відповідної мови програмування. Саме на ньому і треба зосередити найбільшу увагу.

Навіть прості інструкції потребують знань

Природно, щоб зламати електронну пошту, на етапі можна скористатися покроковими інструкціями. Однак вони не дозволять зрозуміти хто такий хакер. Та й принципи роботи різних програм, а також тонкощі передачі даних в Інтернеті все одно потрібно вивчити. У зв'язку з цим слід спочатку спробувати вивчити термінологію, характерну серед хакерів і програмістів. Саме за допомогою специфічних термінів можна спілкуватися з комп'ютерними фахівцями, не побоюючись дилетантів, які не мають достатніх знань для розуміння особливої мови.

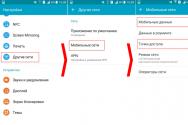

Необхідно вивчати операційні системи

Як стати хакером? Уроки, за рахунок яких можна вивчити цю сферу діяльності, зажадають досить багато часу, сил та бажання. Що ще потрібно, крім вивчення термінології та мови програмування? Слід навчитися читати операційні системи. Хакерським сімейством вважається Unix/Linux. Досить важливою особливістю Unixes є відкритість коду. Можна читати, яким чином було написано операційну систему. Є можливість докладного її вивчення. Також можна зробити спроби щодо зміни чогось. Крім того, Unix/Linux орієнтується на Інтернет.

Потрібно вивчення Інтернету та принципів написання скриптів

Щоб стати хакером, необхідно розібратися, як слід використовувати Всесвітню павутину. Також слід розуміти принципи написання HTML. Web – серйозний виняток, велика іграшка для хакерів. Як було сказано політиками, Інтернет здатний змінити світ. І лише з цієї причини з ним потрібно навчитися працювати.

У тому випадку, якщо мова програмування вивчена ще не була, писання на HTML допоможе набути деяких корисних навичок. Вони стануть у пригоді в момент освоєння програмних кодів і принципів їх написання. У зв'язку з цим потрібно навчитися робити хоча б домашні сторінки. Слід також спробувати XHTML. Він більш акуратно опрацьований у порівнянні з класичним HTML.

Технічно Всесвітня павутина є комплексом комп'ютерних мереж. Однак на сучасному етапі це досить важливе середовище комунікації, яке може бути використане для виконання різних завдань. Слід розуміти, що російські хакери повинні знати англійську. Це пов'язано з наявністю великої кількості інформації, яка доступна лише цією мовою.

Жодної монотонності бути не повинно

Бути фахівцем у галузі комп'ютерів, програм та всесвітньої мережі – величезне задоволення. Однак для цього потрібно докласти максимум зусиль. Відповідно, потрібна мотивація. Щоб бути хакером, необхідно отримувати задоволення від процесу вирішення проблем у момент відточування навичок та тренування інтелекту. Фахівцям такого рівня ніколи не буває нудно довго і ретельно вивчати масу мов та програм, і робота їм не видається монотонною. Вони роблять те, що їм подобається.

Як стати хакером? Набір програм (операційні системи, мови програмування, відкриті коди тощо), знання англійської мови, прагнення до розуміння чогось нового - все це допоможе досягти поставленої мети. Але що слід пам'ятати?

- Не треба забувати про те, що для того, щоб стати одним із найкращих у своїй справі, потрібно вирішувати лише найскладніші завдання. Не треба мати занадто високу зарозумілість. Просто необхідно ставити перед собою цілі, розвиватися з кожним днем. Якщо щось не було зрозуміло сьогодні, то слід постаратися розібратися в складному питанні. Якщо не було отримано нову навичку, то, швидше за все, день пройшов даремно. Не слід робити собі поблажок.

- Не всі комп'ютерні спеціалісти однакові. Є ті, хто цікавиться лише отриманням прибутку. Є такі, які прагнуть знань та інформації, іноді при цьому порушуючи межу закону. Але всі знаменитості-хакери характеризуються наявністю різних цілей. Саме це дозволяє їм досягати значних висот у своїй професії.

- Будучи новачком, треба намагатися зламати великі корпорації чи державні структури. Слід розуміти, що люди, які відповідають за безпеку цих систем, швидше за все, у своїй справі знаються набагато краще. Слід зазначити, що такі фахівці навіть у момент виявлення вторгнення не оперативно реагуватимуть. Вони спочатку дочекаються, доки хакер не наслідить серйозно. Інакше кажучи, новачок може почуватися у безпеці після злому, продовжуючи дослідження систем, наприклад, на наявність уразливостей. А фахівці тим часом активно заманюють їх у пастку.

- Необхідно постійно вдосконалюватись, вивчаючи спеціалізовану літературу.

Висновок

На основі всього вищесказаного можна зробити висновок. Треба постійно вивчати різні дисципліни, мови, літературу, мережу. Хакерів не так уже й багато. Тому, щоб стати одним із них, необхідно спочатку готувати себе до кропіткої та довгої роботи насамперед над самим собою. І ще, якщо з дитинства ви не любили вирішувати логічні завдання, то варто спробувати знайти для себе інше заняття, яке не потребує мозкового штурму, максимальної посидючості та серйозного терпіння.

Як стати хакером з нуля

Робота професійного хакера дуже цікава. Злами сайтів, викрадення важливої інформації, викрадення грошей, проникнення, розголошення секретів. Можливості справжнього хакера безмежні. Щодо його імені, воно ретельно ховається.

Молодих людей тягне за собою активна діяльність з розкрадання інформації та злому сайтів. Але вони не враховують, що за такі вчинки часто доводиться відповідати перед законом.

Робота не завжди передбачає нелегальну діяльність, і це є фактом. Якщо бажаєте працювати в комп'ютерній області, вашими послугами користуватимуться великі компанії. І не дивно, адже хакер – першокласний IT-фахівець.

Як показує практика, корпорації та великі банки бажають бачити професійного хакера у своєму штаті. Організації захищають важливу інформацію за допомогою комп'ютерних технологій, а фахівець здатний виявити у захисті лазівки та запобігти розкраданню даних.

Здобути професію допоможе лише саморозвиток. Я поділюся кількома порадами, а ви з їхньою допомогою наблизитесь до мрії, можливо, і реалізуєте її.

Покроковий план дій

- Базові навички. В першу чергу познайомтеся з інтернетом, дізнайтеся значення різних заголовків, вивчіть масу основних понять та розберіться у взаємодії браузерів із серверами.

- Мови програмування. Особливу увагу приділіть вивченню мов програмування. За допомогою посібників, яких в інтернеті достатньо, навчитеся писати прості програми. Доклавши трохи зусиль, оволодієте навичками програмування, а в майбутньому з'явиться можливість їх удосконалювати.

- Якщо мрієте працювати хакером, особливу увагу приділіть вивченню мови гіпертекстової розмітки, яка називається HTML.

- Англійська. Не обійтися без знання англійської мови. Ця мова використовується всіма світовими сервісами. Отже, володіння їм обов'язково.

Чотири викладені пункти допоможуть опанувати базові навички. Впоравшись із завданням, приступайте до вивчення професійних питань та тонкощів хакерства. Благо, інтернет переповнений інформацією щодо сьогоднішньої теми.

- Цінуйте свій час та колег. Досягненнями обов'язково ділитеся з братами по зброї.

- Поважайте кодекс. Хакери мають свій кодекс, який забороняє давати або брати натомість. Якщо вдалося зламати чужу програму, повідомте про це власника, щоб він попрацював над захистом свого дітища.

- Викореніть шаблонні думки. Хакер не повинен мислити шаблонно. Він повинен мати здатність швидко і завжди знаходити відповіді.

- Запитуйте порад. Якщо щось незрозуміло, не соромтеся спитати пораду на тематичному форумі. Якщо вирішили завдання самостійно, розкажіть алгоритм рішення колегам. У майбутньому вони зроблять так само.

- Слідкуйте за технікою. Комп'ютер – живий організм та близький друг IT-фахівця. Тому комп'ютерній техніці, стаціонарним системам, ноутбуку чи нетбуку потрібен догляд.

Швидко досягніть мети, якщо команда ваших союзників поповниться посидючістю та вільним часом. Щодня доведеться освоювати нову інформацію, що принесе досвід.

Відео поради

Про комп'ютерні ігри краще забути. Вільний час витрачайте на здобуття знань, які стануть у нагоді в майбутньому. Обов'язково прочитайте Кримінальний кодекс, щоб уникнути неприємної ситуації.

Як стати хакером з чого почати

Продовжуючи тему сьогоднішньої статті, розглянемо головні етапи навчання, щоб дізнатися, з чого почати, щоб стати хакером.

У художніх фільмах хакери зламують платіжні системи, сайти державних установ, великі організації та промислові об'єкти. Основною метою зломів виступає важлива інформація чи кошти. Насправді не все так просто.

Хакер – звичайний програміст, здатний зламати програмний код. При цьому має інші цілі. Він прагне отримати важливі дані і продати їх за великі гроші на «чорному ринку». Під час зломів фахівець ознайомлюється з принципом роботи тієї чи іншої програми, вивчає код, щоб знайти дірки, створити аналог чи подібну програму.

Багато хто вважає хакерів злочинцями, які зламують і руйнують, тому з'являються «фахівці», які не є хакерами, але намагаються вести подібний спосіб життя. Навіть початківець здатний нашкодити сайту або комп'ютеру, якщо використовує шкідливий скрипт, який маскується під програму і розміщується на сайтах.

У реальному житті зустріти справжнього професіонала у цій галузі проблематично. Досвідчений хакер ніколи не розповість, чим займається. Він працює один, оскільки знає, що подібна діяльність карана.

- Наберіться терпіння. Усвідомте, що освоєння навичок вимагатиме роки.

- Особливу увагу приділіть вивченню прикладної математики. Повірте, без математичних знань стати хакером не вдасться.

- Обов'язково придбайте книги, присвячені роботі програм, програмних платформ, систем безпеки.

- Навчіться писати код та створювати шифровані системи без сторонньої допомоги. Робота без цих навичок неможлива.

- Читайте тематичні журнали, відвідуйте сайти та форуми, присвячені хакерській діяльності. Джерела інформації допоможуть у саморозвитку.

- Ведіть щоденник. Записуйте статистику успіхів та досягнень. Згодом помітите, що навички стали досконалішими.

Приготуйтеся до того, що навчання в домашніх умовах буде тривалим і вимагатиме максимум зусиль. Тільки так підкорите вершини та зламаєте стереотипи. Пам'ятайте, що діяти треба в рамках закону.

Відео

Сподіваюся, розповідь допоможе, а ви, ознайомившись із матеріалом, швидко досягнете успіху.

Не забувайте, що створення або зміна програм, які призводять до незаконного копіювання, блокування або знищення важливої інформації, караний злочин. За такі дії можуть позбавити волі на 3 роки та оштрафувати на кругленьку суму.

Давно хотів розповісти, як я працював у відділі "К", як збирав докази, як шукав і як затримував злочинців. Почну із початку.

Як я потрапив туди: допоміг добрий знайомий у поліції (тодішній міліції), грит мовляв давай до нас у відділ "К", ну після універу вибору у мене не було і я погодився.

Що я робив на початку: У комп'ютерах я знаюся добре, тому посадили мене складати запити провайдерам, хостерам і подібним організаціям. Насправді це порожня формальність, папірець потрібен як доказ. Пробити IP адресу можна було і без офіційного запиту, наприклад рос*телеком видавав інформацію про власника по одному телефонному дзвінку, природно офіційно такої процедури немає, але є домовленість.

Збір доказів: це друга сходинка моїх кар'єрних сходів, яка додалася до першої. Збирав докази однією кнопкою prtscr, відправляв їх на підпис + друк і підшивав в татко. У більшості випадків я просто робив скріншоти сайтів з ЦП (чілд порн) та екстремістськими матеріалами, але були завдання і складніші, такі як читання листування та перегляд відео/фото, але про це трохи пізніше. Як тільки назбирав достатньо доказів - надсилав запит провайдеру, провайдер відповідав дуже швидко і давав папір з наступними даними про власника IP адреси:

3. Паспортні дані

4. MAC адресу пристрою (це важливо, нижче розповім чому)

Невелика замітка: більшість відео та фото, які я дивився цілком собі офіційно - ЦП.... і це бляха... їх було дуже багато, я переживав за учасників, але потім усвідомив, що більшість авторів цих роликів/фото знайдуть і жорстоко покарають шкіряними палицями у всі щілини. Працювати стало простіше.

Пошуки лиходіїв: лиходії бувають різні, екстремістів шукають в одному місці, педофілів в іншому, шахраїв у третьому. Найдурніші - педофіли, які розшарували диск із ЦП у програмах DC++ (раніше були дуже популярні), однією цією дією вони вішали на себе 242 статтю (поширення). До речі сказати, обчислювати таких було справою техніки, часто поряд на диску я знаходив особисті фотографії по яких можна було з упевненістю сказати, що людина без обличчя з ЦП відео/фото та сама, що і на звичайному фото, бувало і документи лежали. Якщо нічого немає - шукав файли з паролями від популярних браузерів (за умови, що розшарований диск з браузером), часто там були акаунти власника комп'ютера і це теж йшло в доказову базу.

Затримання лиходіїв: все починається рано-вранці, зазвичай о 6-й ранку. На початку біля будинку злочинця паркується вантажний мікроавтобус (як автолайн чи маршрутка) із групою захоплення. Потім підкочує машина з оперативниками і всі тихо піднімаються на поверх. Автомобілі тим часом від'їжджають до сусідньої вулиці. Мешканців квартири просять відчинити двері під будь-яким приводом: пожежа, сусіди знизу, газова служба тощо. Якщо пощастило і двері відчинили - вламується група захоплення, укладає всіх на підлогу, перевіряє що все було "чисто" і тільки після цього заходять оперативники.

Процесуальні дії: в обов'язковому порядку залучають понятих, о 6-й ранку їх складно знайти, тому зазвичай, як поняті свої люди, які підпишуть будь-яке свавілля і їм за це нічого не буде, найчастіше це практиканти з універів. Зі столу, з мишки і клавіатури скочують відбитки і беруть якісь проби (я в цьому не сильний). Якщо комп'ютер увімкнений - нам дуже пощастило, якщо запаролений - потрібно попросити власника його включити... на початку просять ввічливо, потім просять палицями, берцями та різноманітними методами тортур які не залишають слідів, АЛЕ, я дуже сподіваюся, що такого свавілля як раніше зараз ні.

Збір доказів: описують всю техніку, найважливіше: пристрій з MAC адресою, який засвітився у провайдера, зазвичай це роутер. Також вилучають комп'ютер чи ноутбук. Якщо власник витримав усі спроби дізнатися пароль – комп'ютер відправляють на експертизу.

Замітка про експертизу: Ви думаєте, експерти підбиратимуть пароль? Ні. Вони витягують хард, підключають його до свого компуктера і тупо дивляться файли. Якщо на HDD знайдено криптоконтейнер - його ніхто не розшифровуватиме, у них немає суперкомп'ютерів під цю справу.

Чому я звільнився: не розповідатиму ванільні історії, все набагато простіше - я знайшов іншу роботу з гідною зарплатою. На моє місце прийшли гарні хлопці, яких я навчив перед відходом. Зв'язку не втратив...

P.S. Якщо злочинець ховається за VPN або публічним проксі іншої країни - можна вважати справу висяком, розслідувати їх будуть лише якщо попросять зверху або щось дійсно вартісне і важливе. На таке може піти рік і два.

Боротьба з кіберзлочинністю в наші дні вже далеко не міф, а сувора

реальність. Минули часи, коли спецслужби не знали, з якого кінця

підступитися до Мережі. Ця історія є яскравою ілюстрацією того, що

спецслужби багато чому навчилися і часом займаються справді корисними речами.

Операція Trident Breach

У жовтні місяці з прес-релізів ФБР весь світ дізнався про масштабну

міжнародної операції Trident Breach (дослівно: "удар тризубом"), в ході

якої у Великобританії, США та Україні було затримано понад сто осіб,

які брали участь у діяльності великого ZeuS-ботнета.

Про троянця на ім'я

ти

напевно, вже чув; ми присвятили цьому зловреду не одну статтю та замітку. на

всякий випадок нагадаю, що ZeuS, також відомий на просторах мережі як Zbot, PRG,

Wsnpoem, Gorhax і Kneber - це свого роду останній писк моди та найпопулярніший

тренд у кіберкримінальному середовищі. Цей інструментарій користується на чорному

ринку величезним попитом, регулярно оновлюється, захищений від нелегального

використання чистіше ліцензійного софту і є справжньою головою болем для

всіх IT-безпечників планети. Авторів цієї софтини безуспішно шукають вже досить

довгий час. А коли не вдається знайти авторів і вирвати "корінь зла",

доводиться боротися не з причиною, а із наслідками. Особливо коли слідства

набувають загрозливого розмаху.

Розслідування, яке передбачало масові арешти, почалося близько півтора року

тому, у травні 2009 року. Тоді в ході роботи над справою про крадіжку коштів із 46

різних банківських рахунків агенти ФБР з міста Омаха, штат Небраска, намацали

"Сполучна ланка" - вони виявили виразні сліди діяльності ZeuS-ботнета.

Федеральне бюро розслідувань швидко зіставило факти і на руках

дійшло висновку, що масштаб лиха великий. "Федерали" негайно

зв'язалися з місцевою поліцією, своїм аналогом Відділу "К" (тобто з хлопцями,

які займаються саме розслідуванням кіберзлочинів), іншими

американськими спецслужбами, а потім налагодили контакт і зі своїми закордонними

колегами з України, Великобританії та Нідерландів. Відразу скажемо, що

голландська поліція була залучена до справи виключно через те, що

зловмисники використовували деякі комп'ютерні ресурси Нідерландів.

Незабаром ситуація почала прояснюватись. Схема, яку використовували мережеві

шахраї, виявилася проста, як три копійки. Основною мішенню цих чуваків

були аж ніяк не великі банки та корпорації - вони мітили у невеликі

організації, муніципальні підприємства, церкви, лікарні, а також у рідкісних

приватних осіб переважно на території США. Зараження комп'ютерів жертв

відбувалося практично дідівським методом: шахраї використовували цільові

шкідливі e-mail-розсилки (листи несли "на борту" посилання на ZeuS). Як тільки

громадяни, які нічого не підозрювали, відкривали такий лист і проходили по лінку,

вір вламувався в систему і робив там свою чорну справу - збирав номери рахунків,

логіни, паролі та інші конфіденційні дані, пов'язані з банківськими

акаунтами. Господарі ботнета, отримавши цю інформацію на руки, зуміли дістатися

до величезної кількості рахунків. ФБР повідомляє, що таким чином були

здійснено спроби крадіжки близько $220 млн., але не всі вони були

успішними, реально злочинці (за попередньою оцінкою) зуміли отримати

близько $70 млн. Зваж на те, що робилося все дуже акуратно: ФБР стверджує, що

злочинці намагалися не знімати більше кількох тисяч доларів за один раз.

Розмах уже вражає, правда? Далі більше. Як було зазначено вище,

коріння цього злочинного угруповання вели в Україну та інші країни Східної.

Європи, а мережа так званих "мулів" (від англійської money mule - "грошовий

мул") - людей, які переправляли крадені гроші власникам ботнету (в

кардерської термінології - дропів) - як з'ясувалося пізніше, налічувала кілька

сотень людей.

Як це працює

Більшості громадян, заарештованих під час операції Trident Breach, від 20 до 25

років, і всі вони, по суті, є нижчою ланкою у структурі роботи ботнету.

Коли (і якщо) крадіжка коштів з чергового рахунку проходить успішно, гроші витікають

аж ніяк не прямо в загублені руки господарів зомбі-мережі. Це було б занадто

просто, ризиковано та примітивно. Тут у гру і вступають "мули", вони ж "дропи".

У випадку, про який ми говоримо сьогодні, у цій ролі здебільшого виступали...

студенти з Молдови, України, Росії, Білорусії та Казахстану, які перебувають у

США за візою J-1, тобто за програмою Work&Travel. Для тих, хто не знає: W&T

дозволяє молоді якийсь час з користю жити на території США, працюючи,

спілкуючись із носіями мови тощо. Одним словом, навчальний та культурний

обмін. Заарештованим "студентам" така програма поїздки явно видавалася

нудною, якщо вони вирішили запропонувати себе кібершахраям як дроп.

Як це реалізовано? Знову ж таки, досить просто. Вербують таких "красенів"

зазвичай по Мережі, наприклад, через соціальні мережі (у нашому випадку ФБР поки що

відмовляється розголошувати назву соціальної мережі, де відбувалося вербування). За

роботу їм пропонують певний відсоток від переведених у готівку сум, зазвичай в рамках 5-20%

від перекладу. Далі можливі варіанти. Або, в'їхавши до США, "мули" самостійно

відкривають підроблені банківські рахунки, на які і йдуть викрадені гроші.

Або ж фейкові рахунки дропу надає сам роботодавець: наприклад, "мулу"

просто надсилають поштою пластикову картку з PIN-кодом. Найчастіше у справі також

замішані підроблені документи всіх мастей. Далі завдання "мула" елементарне -

потрібно знімати готівку та передавати її своїм "господарям".

За прикладами цих схем не треба далеко ходити. У ході операції Trident Breach

ФБР впровадило одного зі своїх агентів у шахрайську мережу саме як

дропу. Через російську соціальну мережу (все спілкування відбувалося російською)

агент знайшов "роботодавця", який ховався під ніком Jack Daniels. Jack Daniels,

який згодом виявився 26-річним громадянином РФ Антоном Юферіциним,

запропонував наступну "роботу": потрібно було відкрити в США кілька банківських

рахунків, отримувати на них перекази і переводити в готівку гроші. Під пильним

спостереженням ФБР все було виконано, так добре, що замаскований агент

навіть зумів особисто зустрітися з Юферіциним. "Роботодавець" раптом вирішив на власні очі

обговорити зі "студентом" перспективу відкриття бізнес-рахунку, на якій можна було

б переказувати більше грошей. Очевидно, під час цієї першої зустрічі Jack Daniels

нічого не запідозрив, оскільки незабаром на рахунок підставного "мула" вчинив перший

переказ у розмірі $9983. За кілька днів Jack Daniels призначив агенту

повторну зустріч цього разу вже безпосередньо для передачі грошей. В ході

цього дійства Юферіцин і був заарештований.

Йому звинуватили у змові з метою шахрайства, свою провину Jack

Daniels визнав і навіть дав свідчення проти інших учасників угруповання. Але

найцікавіше в тому, що наразі Антону Юферіцину вже винесено

вирок, і він виявився напрочуд м'яким: 10 місяців в'язниці і $38 314 штрафу.

Справа в тому, що звинувачення до останнього наполягало на максимальному покаранні

20 років позбавлення волі та штраф у $500 000. Можна припустити, що Юферіцина

або зловили значно раніше, ніж було оголошено офіційно, або ж він дуже

завзято співпрацював після арешту:).

Як уже було сказано вище, більшість заарештованих займали аж ніяк не

ключові пости у злочинному угрупованні. Більшість із тих, кому пред'явили

звинувачення чи заарештували – прості дропи. Лише у США було заарештовано 39

людина, а загалом звинувачення висунуто 92 людям! У прес-релізах, випущених

із цього приводу Федеральним бюро розслідувань, детально розказано практично

про кожний конкретний випадок. Наприклад, повідомляється, що громадянин РФ Максим

Мірошниченко вербував дропів, сам відкрив щонайменше п'ять підроблених рахунків у

банках TD Bank, Chase Bank, Bank of America та Wachovia, а також користувався

підробленими паспортами та мав контакти з хакерами та особами, які могли допомогти

оформити підроблені документи іншим членам організації. Інші випадки

схожі, як дві краплі води: це або "мули", або ось такі, загалом, дрібні

координатори. Звинувачення їм були пред'явлені різні - від змови з метою

здійснення банківського шахрайства і просто банківського шахрайства до

відмивання грошей, підробки документів, використання підроблених документів та

незаконне використання паспортів. Тюремні терміни та штрафи всім загрожують вкрай

серйозні: від 10 до 30 років та від $250 000 до $1 млн. відповідно. Втім,

невідомо, чи вдасться звинуваченню наполягти на своєму, чи вийде як з

Юферіцин.

Однак, крім сотні дропів, спійманих американцями, ще 20 людей було

заарештовано у Великій Британії (також було проведено вісім обшуків) і ще п'ятеро у

Україною. І якщо у Сполученому Королівстві ситуація майже аналогічна

американській, то з українцями дещо складніше. Справа в тому, що, згідно

повідомленням ФБР та українського СБУ, тут, схоже, зловили саму верхівку

угруповання - організаторів усієї вищеописаної схеми. Ні, зрозуміло, авторів

злощасного ZBot серед арештованих не було (хоча, на думку багатьох експертів та

представників спецслужб, мальвар створено саме у країнах Східної Європи).

Інформації про цих п'ятьох взагалі поки що вкрай мало, проте відомо, що у ФБР

є підстави вважати, що керівники ботнету контактували з

розробниками ZeuS, які робили їм на замовлення спеціальні версії інструментарію.

Усе вищевикладене, звісно, далеко ще не кінець історії. У розшуку досі

знаходиться не один десяток людей, попереду не один обшук, арешт, а

також купа судових розглядів. Але, як би там не було, операція Trident

Breach наочно доводить, що спецслужби світу все ж таки можуть "знайти підхід" до

ботнетам і вміють заарештовувати не тільки "мулів", а й людей, що стоять у

злочинної ієрархії вище. І нехай ми з тобою розуміємо, що ця сотня з

невелика людина - крапля в морі, а $70 млн. - жалюгідні крихти від зникаючих

невідомих напрямках мільярдів, для спецслужб це все одно майже

небачений розмах, та й загалом непогана тенденція.

Звичайна людина, яка знає про операції спецслужб проти хакерів тільки з гостросюжетних бойовиків, напевно, думає, що подібні заходи – це надзвичайно складна штука, справжня «війна розумів», у якій фатальні помилки відбуваються на рівні написання кодів.

У реальному житті все відбувається зовсім по-іншому – комп'ютерних зловмисників, як правило, гублять ліньки та елементарна неуважність.

І як підтвердження своїх слів, я наведу кілька випадків деанонімізації та подальшої затримання відомих хакерів і кібер-злочинців.

Історія про шкідливість простих паролів

Джеремі Хаммонд вважався одним із найталановитіших хакерів Сполучених Штатів. На його рахунку значився не один злам систем безпеки банківських структур, проте до певної пори все це йому сходило з рук. Правоохоронці щільно почали цікавитися його персоною після того, як Джеремі практично поодинці зміг проникнути до бази даних великої неурядової організації, яка займалася збиранням розвідувальних даних.

На його слід ФБР і ЦРУ навів один із запроваджених у хакерське середовище агентів, який був згоден дати свої свідчення проти Хаммонда в суді. Втім, цього було мало – проти комп'ютерного зловмисника були потрібні залізобетонні докази, які можна було видобути, лише проаналізувавши дані, що зберігаються на його комп'ютері.

Природно, ПК Джеремі був запаролений, однак, тут з ним зіграла злий жарт його власна лінь - як ключ доступу він використовував прізвисько свого власного кота. Агенти спецслужб, природно, знали про ім'я його домашньої тварини та скористалися цією інформацією. У результаті Джеремі Хаммонда було засуджено на 10 років.

Щоб не повторити цю історію, завжди використовуйте складні паролі, які не мають будь-якого відкритого сенсу.

Ох вже ці месенджери.

У 2011 році вибухнув серйозний скандал - платіжна система «Ассист» зазнала найпотужнішої DDoS-атаки, в результаті якої її роботу було припинено на кілька діб. З цієї причини російський «Аерофлот», який користувався її послугами, зазнав суттєвих збитків. З позовом про їхнє відшкодування авіаційна компанія звернулася до суду.

У ході розгляду слідству вдалося вийти на людину, яка стояла за організацією DDoS-атаки. Ним виявився Павло Врублевський – власник ще однієї платіжної системи, який за допомогою такого кроку хотів покінчити з конкурентами. У результаті його нагородою стало 2,5 роки в'язниці.

Але як правоохоронці вийшли слідом Врублевського? Все до банального просто – у ході планування та здійснення свого задуму він листувався зі своїми подільниками до ICQ. Цей месенджер ніколи не відрізнявся надійним захистом, тому слідчим не склало ніяких труднощів отримати доступ до листування головного підозрюваного.

Тому використовуйте тільки надійні месенджери та спілкуйтесь у мережі так, ніби за вами вже спостерігають.