De znahoditsya parola hash despre înregistrarea oblіkovy. Întrucât este necesar să trimiți parolele, nu este necesar. Mai multe versiuni timpurii de PHP

Insuficiențe ale hashingului simplu

Faptul că pentru ajutor algoritm eficient este imposibil să efectuezi o operațiune care inversează hashingul, iar restabilirea datei nu înseamnă că nu poți fi calomniat. Ca o glumă bună, puteți cunoaște bazele de date cu hashuri de cuvinte extinse și fraze scurte. Crema din asta parole simple puteți rapid și ușor sau zlamuvat.Axa este o mică demonstrație, ca un instrument prin intermediul parolelor de spargere a codului SQL pentru a ajuta hashe-urile de forță brută generate de algoritmul MD5.

În restul lunilor, am fost afectați de pagube grave, de parcă am fi dezvăluit numele numerice ale corystuvach-urilor și parolelor. Pentru parolele rupte de piele, vina este dată inevitabil: chi buli parole securizate salvat? Păcat că mâncarea nu a fost doar bună.

Dacă vrei să-l hash și să-l criptezi, să-ți ofere oportunități valoroase, pentru cea mai importantă situație, există o singură opțiune corectă de salvare parolele pentru programele online: heshuvannya. Aceasta este o funcție unidirecțională, în care valoarea valorii hash nu poate fi verificată, pentru a lua în considerare valoarea intrării. Criptarea simetrică se bazează pe o cheie de criptare diferită și pe o operație inversă. Fie că este cineva care are cheia, puteți decripta valoarea criptată, astfel încât să puteți lua valoarea.

Persoanele rău intenționate o pot face și mai simplu - hash-uri specifice în bazele de date online:

De ce hașuri nesigure din sare stosuvannyam

Pentru a face atacul tipului descris mai dificil, se numește așa. Tse zasib standard Dar în mintea actualelor tulpini de yoga, yoga este deja insuficientă, mai ales că dozhina de sare este mică.Pentru o persoană cu aspect inteligent, funcția utilizării sării poate fi astfel:

Tabelul 1: Valabilitate între hashuri și criptări simetrice. Cum autentifică programul parola pentru a ajuta la codificarea parolelor? Dacă programul elimină valoarea hash din hash-ul parolei, atunci folosește operația de hash pe parole și compară valoarea hash cu hash-ul parolei, care este stocat în baza de date pentru o anumită parolă hash. Ca și cum două hashuri sunt exact zbіgayutsya, koristuvach nad dіysne іm'ya koristuvach acea parolă.

Avantajul hashingului constă în faptul că programul nu va necesita în niciun caz salvarea unei parole text. Vіn salvează mai puțină valoare hash. Chi є toate heshuvannya egale? De fapt, algoritmii de hashing pot fi diferiți și nu toți sunt potriviți pentru recuperarea parolei. Algoritmi pentru accelerare și hashing iterativ Poate fi puțin super-simplu, dar algoritmii pentru hashing vechi sunt de prisos. Este posibil ca atacul să nu poată spune valoarea hash pentru retragerea intrării externe, dar mirosul poate fi folosit pentru a ataca un atac cu forță brută, cum ar fi hashingul numeric. poti intra parola este verificată, duhoarea chi vіdpovіdat fi-ca un hash furat.

f(parolă, sare) = hash(parolă + sare)

Pentru a face un atac cu forță brută mai dificil, acesta poate avea cel puțin 64 de caractere. Dar problema este că, pentru autentificarea ulterioară a coristuvach-urilor, este responsabilitatea bazei de date să arate ca un text simplu.

if (hash([introduceți parola] + [str]) == [hash])

Unicitatea sării corystuvach-ului dermic poate rezolva problema ciocnirilor simple de hash. Acum toate hashe-urile vor fi diferite. De asemenea, nu încercați să căutați pe Google hashes și forță brută. De asemenea, dacă atacatorul refuză accesul la salt sau la baza de date prin implementarea codului SQL, este posibil să ataci cu succes cu forța brută sau prin căutarea în forță brută pentru un dicționar, mai ales dacă alegi parole mai largi (la 123456). ).

Pentru a combate această amenințare, algoritmii moderni de hashing pot dura câteva iterații. Nu este necesar să se introducă un blocaj nesemnificativ al unei operații de hashing, dar un mic blocaj devine masiv, ca și cum ar ataca un atac cu forță brută. De asemenea, algoritmii de hashing iterativi fac ca atacurile cu forță brută să fie nerealiste, fragmentele de finalizare a acestora sunt necesare cu sute de ani în plus.

Meta de recuperare sigură a parolei - asigurați securitatea suplimentară în cazul unui fișier de parolă furat. Atacuri asupra hash-urilor parolei - toate atacurile în modul offline. Aceasta înseamnă că atacatorii au furat deja fișierul cu parole și trebuie să încerce propriul computer pentru a încerca diferite combinații de parole pentru a găsi hash-ul în fișierul hash al parolei furate. Aceste elemente de securitate sunt mai eficiente pentru atacurile online la intrarea laterală a sistemului de server web.

Nu mai este posibil să permitem ca parolele să fie calculate automat ca rele, cei care au aceeași parolă, chiar dacă avem TOATE hashuri diferite.

Momentul căderii

Pentru generarea de sare viabilă, avem nevoie de un generator bun numere vipadice. Uitați o dată funcția rand().Tehnologia de criptare în impas

Mulți oameni se rătăcesc în ceea ce privește „hashing” și „criptare”. După cum s-a ghicit mai mult, hash-ul este rezultatul funcției robotului pseudo-widget, apoi criptarea este aceeași reîncarnare pseudo-vipadică: datele de intrare sunt împărțite în părți și procesate în așa fel încât rezultatul să nu fie același cu rezultatul muncii generatorului de numere aleatorii. Cu toate acestea, în acest moment este posibil să se efectueze o întoarcere și o reînnoire a weekend-ului. Transformarea este creată cu ajutorul unei criptokey, fără de care este imposibil să se realizeze transformarea.Mai este un lucru important despre criptare și hashing: roamingul întinderii datelor externe care nu sunt înconjurate și depozitarea în roaming a datelor de intrare într-un raport de 1:1. De aceea, nu există niciun risc de justificare a colajelor.

Care sunt riscurile utilizării criptării simetrice pentru hashing? În spatele designului se află criptarea simetrică și funcționarea inversă. Aceasta înseamnă că cheia de criptare trebuie să fie disponibilă programului și să fie utilizată pentru verificarea parolei skin.

Dacă nu cunoașteți conceptele de criptografie, sau lexicul victorios, sau mai ales sunteți în căutarea unui ajutor de „criptare parole”, fiți amabili, citiți-l. Cum poți implementa în siguranță această funcție? Atenție că la momentul scrierii acestui articol, biblioteca nu suporta tehnici avansate de criptare. Gândește-te la plasturele zastosuvannya tsgogo, până când duhoarea începe să enerveze yoga.

Este necesar să se acorde o mare importanță corectitudinii criptării. Nu credeți că pentru zakhist date importante pentru dozare doar criptați-l pentru un algoritm. Există puține moduri de a fura date. Regula principală este că nu ar trebui să vă implicați niciodată în auto-afaceri și să jurați pe implementări deja pregătite și practicate.

Suntem pe scară largă vikoristovuemo obitsyanki, astfel încât este semnificativ să cerem grațiere în astfel de stocuri. Dacă da, schimbați parola înapoi pentru a ajuta vechiul algoritm de hashing a parolei, apoi schimbați valoarea parolei înainte de timp. Viperedzhalna modernizare vechi hashes - ce victorie asupra strategiei oportuniste: cu o strategie activă, deoarece serverul dvs. devine compromis înainte, de îndată ce reintrați în sistem, parolele lor sunt deja algoritm victorios.

Cum să salvezi în siguranță parolele pe partea serverului?

Managerii de parole sunt ultima bestie. Dacă spunem „nu criptați parolele”, vorbim despre recablarea parolei pe partea serverului. Dacă doriți să ne uităm la noua noastră programare pentru includere în partea dreaptă, fiți amabili și avem voie să trimitem rezultatele noastre celor mai populari oameni.

Acum o oră, Adobe a avut o întorsătură grea a corystuvalnitskoy DB prin criptare implementată incorect. Să ne dăm seama ce s-a întâmplat cu ei.

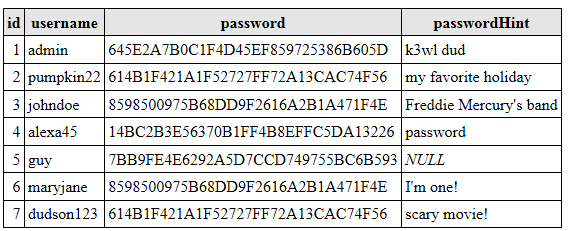

Este acceptabil ca următoarele date să fie luate din tabele ca un text excelent:

Tehnologia de criptare în impas

Întoarceți biblioteca, dacă câștigați, puteți trimite vectori de testare. La descrierea pagubelor, ei au spus că parolele furate au fost „hașate atât de sărate”. Evident că nu sună amuzant pentru oameni software. Vee - ca un sistem, ca o mamă vrea o parolă. Evident, trebuie să-ți salvezi parolele aici, nu?

Yak mi pobachima, totul este mai des corect, dar deocamdată hai să mergem după el. Trebuie să îl salvați, pentru a vă permite să îl convertiți, tastând parola corectă, apoi trebuie să o salvați. Cea mai importantă parolă - creați un fișier care va răzbuna numele koristuvachiv-urilor și parolele tuturor koristuvachiv-urilor dvs.

Cineva din Adobe a criptat parolele, dar, făcând asta, a creat două scutiri grozave:

- vikoristovuvav una și aceeași criptokey;

- prin completarea câmpurilor passwordHint cu cele necriptate.

Nu știm ce fel de criptocheie zastosovuvsya. Pentru a analiza datele, vă puteți aminti că în rândurile 2 și 7 se câștigă aceeași parolă, ca și în rândurile 3 și 6.

Să presupunem că ai fost un răufăcător și ai vrut să spargi fișierul cu parole, așa că l-ai spart? Dacă puteți edita fișierul cu parole, aveți toate parolele pentru toate sistemele corespunzătoare. Aceasta înseamnă că aceasta este o modalitate lacomă de a salva parolele. Un escroc și unul răutăcios, distrugându-ți sistemul.

În primul rând, am putea cripta fișierul. Pe dosul mâinii, puteți da o idee bună. Deoarece un răufăcător a furat un fișier, nu vei putea cunoaște parolele koristuvach-ului tău fără cheia de criptare! Tse împrumuta o mulțime de muncă, pentru a înțelege cheia! Prima problemă constă în faptul că, dacă există o parolă, aceasta poate fi piratată pentru o perioadă suficientă de timp și etanșeitate. În ceea ce privește întregul fișier, există o singură cheie de criptare, varto petrece mult timp și putere pe el - și imediat ce vinurile sunt sparte, atunci totul va fi deblocat.

A venit ora să revenim la parolă. În rândul 6, „Sunt unul!”, ceea ce este absolut neinformativ. Prote zavdyaki rândul 3 putem da drumul, parola este regina. Rândurile 2 și 7 nu au voie să calculeze parola, dar dacă le analizezi pe toate odată, poți presupune că este Halloween.

De dragul coborârii riziku vitoku danih este mai frumos decât vikoristovuvati căi diferite hashing. Și dacă trebuie să criptați parolele, acordați atenție criptării, care este configurată:

Mai multe versiuni timpurii de PHP

O altă problemă este cea ofensivă: cum verifică sistemul dumneavoastră parola koristuvach-ului? Aceasta înseamnă că cheia de criptare se datorează disponibilității sistemului dumneavoastră! Otzhe, tot ceea ce este necesar pentru munca ticălosului, - tse z'yasuvati, zvіdki sistemul tău ia cheia. Ai întregul sistem de securitate pentru toate coristuvachiv-ul tău, bătut în cuie cu un singur punct de apărare, iar aici sistemul tău are tot ce ai nevoie, ca să poți sparge această apărare!

Ce putem face pentru a îmbunătăți, pentru a-l îmbunătăți? Vіdpovіd - ce hashing criptografic. Hashingul criptografic este o combinație a două de înțeles: hashing și funcții unidirecționale. Un exemplu cu adevărat simplu nu este mult mai bun decât o funcție hash bună a unui rând, va fi ceva de genul acesta: transformați toate caracterele într-un rând pe valoarea numerică dată, precum și Winyatkove sau apariția dublă a acestor bătălii. Funcții hash reale practice pliere.

Să avem mii de parole și vrem să criptăm toate parolele. Yak Bulo este arătat mai mult, mai frumos decât unicitatea vikoristanului unei singure criptokey. Dar este imposibil să creați o cheie unică pentru pielea coristuvach, dar fragmentele de salvare a cheilor se vor pretinde de la sine a fi o problemă. În acest caz, este suficient să zastosovuvat o cripto-cheie pentru toți, dar în cazul komu robit, „lashing”, care este unic pentru o piele coristuvach. Combinația dintre cheie și „finisare” va fi o cheie unică pentru pielea coristuvach.

Numărul de parole posibile

Există o clasă de funcții matematice, care se numesc funcții unidirecționale. Este un miracol să mergi să salvezi parolele. Nu salvăm parola. Luăm doar valoarea hash, eliminăm parola. Apoi, dacă koristuvach vine și se conectează la sistem, luăm parola, o hașăm și calculăm rezultatul pentru salvarea hashului. Înlocuiți fișierul cu parole explicite, îl vom considera de la sine înțeles.

Este mai bine să salvați parola de criptare. Nu există nicio cheie de criptare, pe care răufăcătorul o poate răsuci pentru a decripta parola. Uitați că răufăcătorul știe valoarea hash a parolelor koristuvach-ului dvs., duhoarea nu poate ajunge în sistem! Și sistemul dvs. într-adevăr nu salvează valoarea reală a parolelor koristuvach - doar un cod hash!

Cea mai simplă variantă de „nalashtuvannya” - deci titluri, unice pentru înregistrarea pielii din tabel. Nu este recomandat să coristuvați cu el în viață, aici mărturia este mai puțin pentru fund:

f(cheie, cheie primară) = cheie + cheie primară

Aici cheia și prima cheie sunt pur și simplu zchiplyuyutsya simultan. Pentru a asigura securitatea, ar trebui să le zastosuvat algoritmul de hashing sau funcția de derivare a cheii. De asemenea, înlocuirea cheii primare poate fi răsucită pentru înregistrarea pielii (analog de sare).

Părinte, uită-te la aspectul ticălosului. Cum poate un răufăcător să se infiltreze într-un sistem cu parole hashing? Dacă nu știți care este funcția de miros a hashului de a câștiga, mirosul este cu adevărat blocat. Păcat, puturos, poate, poți înțelege. Proiectarea noilor funcții de memorie hash este mai complicată. Implementarea funcțiilor hash criptografice este corectă. majoritatea oamenilor doar pirata funcția hash din bibliotecă. Tse înseamnă că este ușor de înțeles negativul, cum funcția hash este învinsă de sistem.

Cât de cunoscute sunt doar mirosurile, cum a fost învinsă funcția hash, singura alegere pentru un sistem diabolic este să încerce să ghicească parolele. Deci, mirosurile pot ghici parolele, pot calcula codurile hash și shukati prin fișierul dvs. de parole, pentru a afla, chi zbigaetsya din hash-urile parolelor corestuvachiv. Dacă cunoașteți o duhoare, atunci duhoarea va fi aurie!

Dacă ajungem la tabelul nostru de criptare, care este configurat, atunci va arăta astfel:

Evident, va fi necesar să lucrăm cu indicii de parolă în viitor, dar totuși, mi s-a părut că este adecvat.

Fiți avertizat că criptarea nu este soluția ideală pentru salvarea parolelor. La legătura cu amenințările, codul zastosuvannya este mai unic pentru zakhist. Pentru a salva parole, găsiți algoritmul bcrypt. Ale, nu poți uita de cei care creează cele mai frumoase și distorsionate soluții pentru a fi squishy.

Software pentru hashuri rău intenționate

Strategie cu adevărat adevărată a spilenei, bazată pe această idee, numită masa veseliei. Dacă puteți fura un fișier cu parole, atunci la următorul tabel puteți cunoaște parolele corecte. Parolele Soliruvannya rezolvă problema. La strategia soarelui, nu tastați singur parola koristuvach-ului: veți face yoga cu un fel de tribut suplimentar și apoi vom hash această combinație.

Puteți câștiga o varietate bogată de discursuri pentru sare. Există un set pliabil de compromisuri în strategia exactă a soarelui, așa cum apar între publicații, dar includ și exemple. Aceasta poate fi o slăbiciune asemănătoare cu un sistem de parole criptate: aveți nevoie de o singură putere pentru a vă oferi un stilou pentru răul tuturor parolelor, și acel punct forte este vinovat de a fi în sistem. Adăugați câteva dintre datele pentru parola de piele Tezaurizarea aici este despre faptul că trebuie să salvați date despre sarea pentru parola de piele. Au adăugat 12 biți vipadkovy la parola skin. Din fișierele cu parole, au luat parola puternică și hashing. slăbiciunea acestui câmp constă în faptul că forța este cunoscută chiar acolo de la introducerea parolei. Ale, oskіlki kozhen koristuvach maє іnsh sil, tse înseamnă că, dacă testul sistemului deteriorat este vinovat de mirarea pielii koristuvach okremo. Rezolvați metadatele: pentru a primi informații despre koristuvach, care nu face parte din numele lor koristuvach și vikoristovu yogo ca forță.

- Câștigă întotdeauna pragul fix.

- E slab, dar mai bine decât nimic.

PHP 5.5

Astăzi cel mai bun mod hashingul parolei necesită parola bcrypt. Cu toate acestea, există o mulțime de dezvoltatori care încă acordă prioritate algoritmilor vechi și slabi pentru kshtalt MD5 și SHA-1. Și dehto, când heshuvanni navіt nu koristuetsya sіllu. PHP 5.5 introduce un nou API pentru hashing, pe care nici măcar nu doriți să descărcați bcrypt, dar face mai ușor să lucrați cu el. Să aruncăm o privire la bazele acestui nou API.Iată câteva funcții simple:

- password_hash() - hashing parole;

- password_verify() - verificarea parolei din hash;

- password_needs_rehash() - rehash parola;

- password_get_info() - denumește algoritmul de hashing opțiunile care au fost blocate în timpul procesului de hashing.

password_hash()

Indiferent de înalt rіven securitate, care securizează funcția crypt(), este foarte important ca cineva să fie prea pliabil, prin care programele sunt adesea scuzate. În locul unor diaconi, vicoriștii sunt folosiți pentru a genera hashe-uri de combinații de algoritmi slabi și săruri slabe:Funcția password_hash() ușurează viața comerciantului și face codul mai sigur. Pentru a hash parola, este suficient să creați o funcție, apoi să întoarceți hash-ul, care poate fi plasat în baza de date:

eu totul! Primul argument este parola pentru rândul vizual, celălalt argument specifică algoritmul de generare hash. În spatele încuietorilor, este construit bcrypt și, dacă este necesar, puteți adăuga un algoritm mai puternic, care vă va permite să generați rânduri cu un număr mai mare. Dacă aveți PASSWORD_DEFAULT în proiect, modificați-o astfel încât lățimea coloanei pentru stocarea hashurilor să fie de cel puțin 60 de caractere. Întrebați pe scurt 255 de caractere. Ca alt argument, poate fi folosit PASSWORD_BCRYPT. Pentru acest tip de hash, hash-ul va fi de 60 de simboluri.

Vă rugăm să respectați că nu trebuie să specificați valoarea sării sau valoarea parametrului. Nou API pentru a genera totul pentru tine. Oskіlki sіl є parte din hash, atunci nu se va întâmpla să salvezi її okremo. Dacă mai trebuie să setați propria valoare a sării (abo vartosti), puteți folosi ajutorul celui de-al treilea argument:

custom_function_for_salt(), // Scrieți codul personalizat pentru generarea de sare „cost” => 12 $hash = password_hash($parolă, PASSWORD_DEFAULT, $opțiuni);

Cu toate acestea, vă permit să câștigați cea mai importantă siguranță. Odată ce PHP are un algoritm de hashing mai puternic, codul tău va fi spart automat.

parola_verify()

Acum să aruncăm o privire la funcția de recuperare a parolei din hash. Primul este introdus de un coristuvach, iar celălalt este preluat din baza de date. Parola și hash sunt justificate ca două argumente pentru funcția password_verify(). Dacă hash-ul se potrivește cu parola, funcția devine adevărată.Amintiți-vă că puterea face parte din hash, care nu va fi cerut chiar aici.

password_needs_rehash()

Dacă doriți să creșteți nivelul de securitate, să adăugați o putere mai puternică sau să măriți parametrul opțiunii, sau să schimbați algoritmul de hashing din spatele setărilor implicite, atunci, evident, doriți să rehașați toate parolele. Această funcție va ajuta la convertirea hash-ului skinului astfel încât algoritmul și parametrii au fost aleși când a fost creat:12])) ( // Parola trebuie rehasată, fragmentele parolei nu sunt inline // algoritmul implicit sau parametrul implicit nu este actualizat 12 $hash = password_hash($parolă, PASSWORD_DEFAULT, ["cost" = > 12]); // Nu uitați să salvați noul hash!)

Nu uitați ce trebuie să faceți în acel moment, dacă încercați să vă autentificați, fragmente o singură dată, dacă veți avea acces la parola în text simplu.

password_get_info()

Această funcție ia un hash și rotește o matrice asociativă de trei elemente:- algo este o constantă care permite identificarea algoritmului;

- algoName - denumește algoritmul de câștigat;

- opțiuni – valori ale diferitelor opțiuni care au fost blocate în timpul hashingului.

Mai multe versiuni timpurii de PHP

După cum puteți vedea, exersarea cu noul API este mult mai ușoară, mai mică cu funcția inatacabilă crypt(). Dacă ați verificat versiunile mai vechi de PHP, vă recomand să vă îndreptați atenția către bibliotecă. Nu va folosi API-ul și va imita automat dacă faceți upgrade la versiunea 5.5.Visnovok

Din păcate, nu există o soluție ideală pentru zahistu danikh. Până atunci, păstrați sistemul de securitate în siguranță. Protejați lupta proiectilului și armura nu este atașată. De exemplu, arsenalul nostru de zabіv zakhist recent popovnivshis așa rang.Axis de I pot găsi propria mea mâncare :) Sunt deja chinuită, încercând să cresc și să beau toți oamenii pe care îi cunosc.

Încerc să așez sistematic, în spatele arhitecturii familiare, toate inconsecvențele și metodele de manifestare și victorie a acestora și nu pot înțelege totul într-o clipită.

Axa la care problema mea.

Există trei procese. Inregistrarea, autorizarea si reverificarea autorizarii cererilor.

Іsnuyut elemente ale sistemului, accesibile marelui coristuvachev. Acei iac vin її bachit.

Іsnuyut elemente ale sistemului, disponibile pentru atacator. În mod evident, este necesar să se lucreze în așa fel încât coristuvach remarcabil să nu poată deveni un răufăcător.

Câteva tipuri de arhitectură de sistem (monolit, client-server existent al bazei de date, client subțire - server logic - server bază de date, client web - server web - server bază de date, client web - server web - server logic - server bază de date).

Teoretic, mai multe puncte, mai multe puncte, care pot avea ceartă.

Dar, în practică, atacatorul principal poate avea acces la addendumul clientului și la ecranul negru din partea serverului, la care se poate solicita parola unui koristuvach neautorizat și autorizat. Cele care pot fi vivchiti.

Puterea apărării împotriva infrastructurii de servere malefice, încă respect puterea arhitecturii unui anumit program.

Totul vpiraetsya la trei procese. Îmi doresc un fel de client pliabil, cu ofuscare fără, evident, că sunt mai accesibil atacatorului pentru ca algoritmul să-l urmeze. Puteți face mai dificil să o faceți, dar nu o salvați.

Să luăm sarcina de a apăra sistemul împotriva autorizării ilegale a răufăcătorului în temeiul drepturilor celuilalt scurt (și vikonnannya dacă există vreunul în sistem sub drepturile celui de-al doilea scurt) în rețeaua socială (atunci răufăcătorul poate înregistrați-vă și autentificați-vă și completați tot ceea ce este disponibil pe client, precum și toate solicitările înainte de server ta vidpovіdі vіd new)

Dacă compoziția nu ar fi schimbat login-ul și parola, atacatorul ar fi putut face acest lucru.

Se pare că există și o variantă de revenire a clientului unui corespondent legal la server la momentul autorizării

Axa І, explicați-mi, cât de diferit, în acest moment, ce să corectați - introduceți autentificarea și parola, hash-ul de conectare și parola, dacă există vreun nivel de securitate, hash-ul de conectare și parola, dacă este o combinație de date, așa cum o dezvăluie cu ușurință un intrus, un algoritm robotic de urme accesibile clientelei tale?

După părerea mea, toată puterea hashing poate fi sesizată doar pe partea de server, în plus, nu este de dragul de a ataca atacatorul, ci pentru a sparge infrastructura serverului (eventual, inclusiv algoritmii de programare care sunt protejați), ci doar pentru pentru a forma o cheie unică de sesiune ї, yaki poate fi rău pentru a controla autorizarea cererilor de la un client autorizat (adică identificarea). Tobto pentru retragerea aceluiași jeton.

Reshtu, o voi considera ca nu este în întregime șamanism pre-râu. Pentru a înlocui apărarea infrastructurii de pe server, vor exista tamburine din sac, astfel încât răufăcătorul și-a bătut apărarea, dar etajele sunt proaste, așa că nu este posibil să urmăriți algoritmii acelor date în date. baza.

Îmi dau seama că voi avea milă, dar nu pot înțelege - la fel. Cine poate explica, scuze? Altfel, este posibil, poate, să se citească, să înțeleagă sistematic întreaga structură a neconcordanțelor și întreg complexul de metode de a le apăra.

Practic, am rămas blocat cu problema doar dacă am devenit un serviciu public, dacă a devenit putere, cum să transfer datele din programul client pe server și înapoi. Nici măcar nu știam cum să înțeleg victoria sării acelui heshuvannya în acest moment.