Securitatea informațiilor. Securitatea informațiilor sistem de securitate iB

Securitatea informațiilor Federația Rusă- se dezvoltă un sector promițător, care joacă un rol important în salvarea și transferul de date.

Sistemul de securitate a informațiilor al Federației Ruse

În același timp, orice organizație sau organizație are o cantitate foarte mare de informații stocate care sunt stocate pe Internet sau pe computere, o cantitate atât de mare de informații a devenit motivul pentru care acest fir este deja discutat des, dar nimeni nu-l dorește să fie păstrate secret Informațiile confidențiale s-au pierdut până acum celor din afară, Este important și necesar să blocați alte intrări pentru a asigura securitatea informațiilor.

Statisticile din această regiune arată că în regiunile inferioare au început deja să experimenteze noii sosiți după asigurarea securității informațiilor, care au devenit ilegale, iar alte statistici ne arată că șahrii nu au încetat să pună mâna pe informații clasificate, de exemplu, cu informații mai avansate, răufăcătorii găsesc noi modalități de a-l ocoli pe cel rău, așa mai departe Narazi Putem preveni tendința de creștere a acțiunilor Shakhrai, și nu schimbarea lor. Aș dori să adaug că securitatea informațiilor în Federația Rusă se dezvoltă rapid și are o tendință de creștere pozitivă, înainte de un nivel atât de ridicat de securitate a informațiilor în Federația Rusă, nu exista.

Absolut, orice organizație sau care întreprinde o înțelegere miraculoasă că amenințarea de a pierde informații clasificate este mare, încearcă din toate puterile să evite revoluția și lucrează pentru ca astfel de informații să fie clasificate și pierdute, dar schema nu este profesională, protejează. o cantitate mare de informații și închide o mulțime de mișcări ale shahray-urilor, dar totuși nu există lacune în ea, se întâmplă ca programele competente să ocolească sistemele de securitate și să ajungă la informații secrete, care sunt apoi folosite în scopuri ilegale.

Funcții și funcții COIB

Principalele funcții ale sistemului de securitate a informațiilor din Federația Rusă care pot fi prezente în orice sistem de securitate:

- Mitteve a dezvăluit o amenințare de pătrundere. Înlăturarea amenințării și închiderea canalului de acces la informații, pe lângă care infractorii pot săvârși răutate în întreprindere și pe lângă luarea unei persoane de la nivel material și moral;

- Crearea unui mecanism pentru cea mai evidentă perturbare a activității întreprinderii și răspuns la situațiile în care securitatea informațiilor este într-o stare slăbită sau sub amenințarea răului;

- Se creează minți pentru ca eventualele probleme în afacerile persoanelor fizice și juridice să poată fi eliminate cât mai repede posibil, iar mințile sunt create pentru cea mai mare modernizare a activității întreprinderii, astfel încât informațiile pierdute să nu poată fi pierdute. munca si asupra realizarilor sarcinilor stabilite in fata intreprinderii.

Videoclip despre monitorizarea media:

Baza de informații și principiile COIB

Pune mai multe lucruri în ordine acum pentru a da suficient baza de informatii Pentru a face oamenii conștienți, este necesar să securizeze sistemele de securitate a informațiilor și modul în care acestea funcționează în mințile reale.

Principiile sistemelor de securitate a informațiilor care sunt urmate de organizațiile și întreprinderile care protejează informațiile confidențiale de criminali.

Se știe de mult că pentru a se asigura rubarbă înaltă informații puternice, este necesar să respectați principii stricte, deoarece fără ele schema de securitate a informațiilor va fi ușor ocolită, astfel încât nu puteți garanta în mod constant că informațiile sunt cu adevărat clasificate.

- De asemenea, primul și cel mai important principiu al sistemului de securitate a informațiilor al Federației Ruse este munca continuă pentru îmbunătățirea și îmbunătățirea sistemului, în ceea ce privește dezvoltarea tehnologiei, nu stați pe loc, în orice moment, precum și evoluții ale acțiunilor Shakhrai, care vizează înșelarea și regăsirea datelor secrete, deci Diagrama de urmărire ar trebui completată cu atenție. Este necesar să vă verificați și testați mai des sistemul de securitate - acest aspect ar trebui inclus în primul principiu al sistemului de securitate a informațiilor, după analizarea sistemului și, dacă este posibil, identificarea lacunelor în apărare și punctele slabe.Eu, cu care răufăcătorii au puterea de a râvni. Dacă se găsesc întreruperi sau întreruperi în fluxul de informații, actualizați imediat mecanismul sistemului de securitate și investigați-l în continuare, astfel încât orice întreruperi găsite să fie închise și inaccesibile pentru gardieni. Pe baza acestui principiu, este important să înțelegeți că nu puteți să instalați pur și simplu un sistem de securitate și să aveți încredere în informațiile dvs. confidențiale, deoarece acest sistem trebuie analizat, îmbunătățit și lustruit în mod constant;

- Un alt principiu este de a maximiza întregul potențial al securității sistemului, toate funcțiile pentru fișierul skin, ceea ce indică un alt aspect al afacerii, astfel încât sistemul de securitate trebuie să fie dezvoltat în întregime și cuprinzător, astfel încât întregul arsenal al acestui sistem este de vina;

- Al treilea și rămas este un sistem de securitate cuprinzător, nu îl descompuneți în părți, priviți alte funcții și, prin urmare, asigurați un nivel separat de securitate pentru fișierele importante și pentru cele mai puțin importante. Funcționează ca un mecanism grozav, care conține un număr mare de angrenaje care combină diferite funcții, mai degrabă decât să formeze un singur sistem.

Viziune de securitate pentru sisteme industriale:

Legislație și COIB

Un aspect foarte important al sistemului de securitate a informațiilor este conformitatea cu agențiile guvernamentale de aplicare a legii și legalitatea sistemului. Un rol important îl joacă nivelul înalt de profesionalism al companiilor de pază, care vă oferă securitatea informațiilor, nu uitați că această companie și companiile sale de securitate sunt responsabile pentru încheierea contractelor Este vorba despre confidențialitatea informațiilor confidențiale ale companiei. , ca toti paznicii, care asigura functionarea deplina a sistemului de securitate, asigura accesul la companiile de informatii, astfel dumneavoastra insuti aveti garantii ca specialistii in securitate nu vor transmite mai departe aceasta informatie tertelor persoane, care vor fi luate de la ea cu metoda cret pentru a sustine munca intreprinderii tale.

Dacă vă lipsesc aceste principii și minți, atunci securitatea dvs. nu vă va putea oferi un nivel ridicat de protecție adecvat, astfel că nu vor exista garanții că datele vor fi în mod constant la îndemâna răufăcătorilor și poate fi și mai rău. să se înscrie pentru muncă.și antreprenoriat.

Cum se asigură securitatea informațiilor oricărui obiect

Este necesar nu doar să cunoaștem principiile, ci și să le poți implementa în viață, pentru care este esențial să te bazezi pe sisteme de securitate a informațiilor care sunt obligate să fie distruse, la fel ca și principiile în sine.

Schema ideală de siguranță este:

- Centralizare. Sistemul de securitate trebuie să fie centralizat, astfel încât sistemul de securitate a informațiilor al unei întreprinderi poate fi similar cu structura întreprinderii în sine, la care este atașat. Metoda daneză securitatea informațiilor (ISSS);

- Planoviy. În scopul unic de a asigura protecția informațiilor, agentul de protecție a pielii, care este indicativ pentru ultimul aspect al sistemului, este întotdeauna de vină. plan detaliat dezvoltarea în profunzime a sistemului uscat și vikoristannya celui nou. Este necesar ca protecția informațiilor să funcționeze ca o singură schemă coerentă pentru a asigura cel mai înalt nivel de protecție a informațiilor confidențiale ale obiectului protejat;

- Concretizat. Schema de securitate a pielii este supusă unor criterii de protecție specifice, lăsând diferite companii cu priorități diferite, așa că este necesară furtul fișierelor de melodii care pot fi folosite rapid de concurenții companiei pentru a menține ritmul de creștere. Alte companii cer protectie completa a fisierului skin, indiferent de nivelul de importanta, asa ca trebuie mai intai sa protejeze informatiile, apoi sa determine de ce ai nevoie de ea;

- activ. Este necesar să se protejeze securitatea informațiilor foarte activ și direct. Ce înseamnă acest lucru? Aceasta înseamnă că compania care asigură baza de securitate este obligată să se bazeze pe experți și analiști. Pentru că principiul dumneavoastră de securitate este responsabil nu numai pentru recunoașterea amenințărilor deja evidente și identificarea lacunelor în bază, ci și pentru cunoașterea din timp opțiune posibilă dezvoltarea conceptului pentru a evita eventualele amenințări chiar înainte de apariția lor, astfel că secțiunea analitică este o parte foarte importantă în structura securității informațiilor, nu uitați de acest lucru și încercați să acordați acestui aspect un respect deosebit. „Avansare înseamnă dezvoltare”;

- Universal. Schema dvs. trebuie adaptată oricărei minți, deci nu contează pe ce bază este stocată baza dvs. și nu contează sensul în care este prezentată și în ce format se află. Dacă doriți să o traduceți într-un alt format sau pe un alt mediu, atunci acest lucru nu se datorează fluxului de informații;

- Neobișnuit. Planul dvs. de securitate a informațiilor poate fi unic și poate diferi de scheme similare utilizate de alte afaceri și firme. De exemplu, dacă o altă întreprindere, care poate fi similară cu schema dvs. de furt de date, a suferit atacuri, iar criminalii ar putea găsi o lacună în ea, atunci probabilitatea ca resursa să fie piratată va crește semnificativ, așa că în acest sens Pentru a arăta individualitatea și stabilirea pentru schema de securitate a companiei dvs., care nu a fost niciodată prezentată sau aplicată înainte, va îmbunătăți astfel protecția datelor confidențiale ale companiei dvs.;

- Ascuns. Este deschis responsabilitatea ta să faci modificări, ajustări și îmbunătățiri, dacă ai identificat o breșă în apărarea sistemului de securitate sau dacă vrei să-l îmbunătățești, nu ești de vină pentru problemele de acces; a trecut ca o oră de o zi acum, Ori de câte ori o bază de date poate fi piratată, o puteți folosi ca un secret pentru o companie puternică și o companie care asigură securitatea informațiilor din Federația Rusă, care vă va proteja sistemele de informații;

- Economic. Economia este încă posibilă înaintea oricărui sistem de securitate, trebuie să vă asigurați că totul este îngrijit și funcționează în așa fel încât cheltuielile cu securitatea informațiilor ale sistemelor de informații de securitate ale Federației Ruse să nu depășească confidențialitatea informațiilor dumneavoastră. De exemplu, indiferent cât de costisitoare sau amănunțită este planificarea siguranței, există totuși certitudinea că pot repara sau ocoli, deoarece o gaură spartă poate fi dezvăluită în orice caz și cât cheltuiți pentru o astfel de schemă de securitate bani grozavi, Ale în Vodnochas Dacă nu doriți să cheltuiți astfel de bănuți pe cont propriu, veți ajunge pur și simplu prin a-i irosi nechibzuit, ceea ce ar putea avea un impact negativ asupra bugetului afacerii.

Video despre soluția IDM:

Beneficii secundare COIB

Mai presus de toate, cele principale necesare pentru funcționarea completă a sistemului de securitate au fost revizuite și vor fi introduse alte probleme, care nu sunt împovărătoare pentru sistem:

- Schema de securitate se cere să fie completată într-o manieră simplă, astfel încât orice agent de securitate care are acces la informațiile furate, dacă este necesar, să nu fie obligat să o examineze, să nu fie obligat să petreacă mult timp, astfel încât să începe munca principală, schema în funcție de vin buti zruchna și „prozora”, dar numai în mijlocul întreprinderii tale;

- Protecția pielii sau încredințată unei mame special responsabile, care are privilegiul de a avea acces la recuperarea informațiilor furate. Din nou, vă voi da un exemplu: sunteți directorul întreprinderii și pe site-ul dvs. există o serie de agenți de securitate în care aveți încredere și în care puteți acorda acces, dar nu deranjați pe nimeni, ci doar pe dvs. și agenții de securitate au acces. O companie care oferă un sistem de securitate a informațiilor, Se dovedește că contabilul dvs. și alți agenți de spionaj, nu este nevoie să răspundă la apeluri sau alte fișiere furate, vor putea fi detectați de roboți, pentru a fi expuși către roboți de către dvs. și agenții de spionaj. Orice încercare de a refuza accesul la un singur fișier va submina afacerea, iar eficiența acesteia va fi redusă. Prin urmare, acordați câteva privilegii colegilor dvs. de muncă pentru a le ușura munca;

- Puterea simplului Conexiune sigură Desigur, există situații în care informațiile sunt pierdute într-un mod semnificativ pentru munca complicată a întreprinderii, pentru care este posibil să o opriți cu ușurință și, dacă este necesar, să o porniți sistemul de securitate a informațiilor;

- Schema de securitate a informațiilor poate funcționa pe lângă protejarea pielii, astfel încât mirosul să nu fie de vină pentru eventualele conexiuni reciproce;

- Compania care vă pune la dispoziție un sistem de securitate a informațiilor este susceptibilă să sufere din când în când de pe urma acestuia; vă poate cere să lucrați la programele sale care funcționează la alte proiecte, dacă le vedeți, va trebui să aveți grijă cu ele. Înțeleg cum a devenit și unde există slăbiciuni, sistemul trebuie să o neutralizeze cât mai repede posibil;

- Nu este responsabilitatea dumneavoastră să furnizați un raport detaliat și o descriere a mecanismelor de securitate pentru informațiile dumneavoastră, astfel de informații sunt responsabilitatea exclusivă a proprietarului întreprinderii și a companiei care oferă informații de securitate.

Sistemul de securitate a informațiilor – etape

Un element important este etapa de dezvoltare și instalare a sistemului de securitate a informațiilor din Federația Rusă.

Odată creat sistemul de protecție, este necesar să înțelegeți ce este puterea intelectuală pentru dvs. De exemplu, pentru producerea de putere intelectuală - cunoștințele și informațiile exacte despre produsul de piele pe care îl produce, modernizarea acestuia, pregătirea și dezvoltarea de noi produse și idei pentru modernizarea întreprinderilor și toate cele Ce vor fi în cele din urmă punga să-ți aducă venituri. Dacă nu puteți determina ce putere intelectuală este pentru dvs., atunci schema de securitate pentru sistemele informaționale nu vă poate oferi un nivel ridicat de securitate și, de asemenea, riscați să irosești informații nesecurizate, deoarece va duce la costuri morale și materiale, deci acest punct ar trebui mai întâi i se acordă un respect deosebit.

Odată ce știi ce este puterea intelectuală pentru tine, treci la etapele următoare, general acceptate pentru orice organizație, indiferent de dimensiune și specificații:

- Este importantă stabilirea unor reguli importante pentru planificarea securității sistemelor informaționale;

- Tratarea treptată și identificarea punctelor slabe din sistemul de protecție;

- Stabilirea unei politici solide pentru sistemul de securitate și implementarea rapidă a contra-intrărilor în cazul unei amenințări identificate;

- verificarea continuă a sistemului de securitate a informațiilor;

- Alcătuirea unui plan detaliat pentru sistem;

- Implementare precisă înainte de termen.

Informațiile confidențiale sunt de mare interes pentru firmele concurente. Acesta însuși devine motivul pentru a muri din partea răufăcătorilor.

O mulțime de probleme sunt asociate cu subestimarea importanței amenințării, ceea ce poate duce la colaps și faliment pentru afacere. Un singur episod de șomaj al angajaților poate avea ca rezultat venituri de milioane de dolari pentru companie și pierderea încrederii clienților.

Amenințările includ date despre depozit, starea și activitățile companiei. Țintele unor astfel de amenințări sunt concurenții, coruptorii și răufăcătorii. O valoare deosebită pentru aceștia este conștientizarea informațiilor care sunt protejate, precum și modificarea prin metoda creșterii excedentelor financiare.

Acest rezultat poate fi cauzat de fluxul de informații în 20%. Uneori, pierderea secretelor companiei se poate produce spontan prin lipsa de informații a personalului sau prin lipsa sistemelor de securitate.

p align="justify"> Pentru informații, pot exista amenințări la adresa speciilor viitoare.

p align="justify"> Pentru informații, pot exista amenințări la adresa speciilor viitoare.

Amenințări la adresa confidențialității informațiilor și programelor. Poate fi folosit după acces ilegal la date, canale de comunicare sau programe. Aceste date, care sunt fie trimise, fie trimise de la computer, pot fi transferate prin canalele curente.

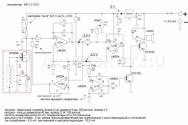

În acest scop, echipa de cercetare dispune de echipamente speciale pentru analiza perturbațiilor electromagnetice, cum ar fi munca la calculator.

Ushkodzhennya nesigură. Acțiunile ilegale ale hackerilor pot interfera cu rutarea sau pierderea informațiilor transmise.

Amenințare la disponibilitate. Astfel de situații nu permit utilizarea legitimă a serviciilor și resurselor Victimelor. Acest lucru se întâmplă după ce au fost îngropați, datele au fost furate sau liniile au fost blocate de criminali. Un astfel de incident poate fi confirmat de fiabilitatea și relevanța informațiilor transmise.

Există trei minți importante care permit cetățeanului rus: un plan de afaceri ideal, o politică regională și de personal bine gândită și disponibilitatea unor active mari.

Pregătirea documentelor pentru înregistrarea unui SRL va necesita mult timp. Durează aproximativ 1-2 zile pentru ca borcanul să se maturizeze. Citiți despre documentele necesare pentru înregistrarea unui TOV aici.

Riscul este asociat cu o tranzacție de succes. I se transferă informațiile contabilului pentru a asigura unicitatea.

Necazuri interne. Astfel de amenințări prezintă riscuri mari pentru afaceri. Duhoarea miroase a personal incompetent și necalificat.

În unele cazuri, angajații corporativi pot provoca în mod specific un fir intern de informații, arătându-le nemulțumirea față de salariu, muncă și colegi. Ei pot împărtăși toate informațiile valoroase ale afacerii lor cu concurenții lor, pot încerca să le protejeze sau chiar să introducă un virus în computerele lor.

Securitatea informațiilor pentru afaceri

Cele mai importante procese contabile sunt automatizate printr-o clasă specială de sisteme, a căror protecție se realizează printr-un întreg complex de etape tehnice și organizatorice.

Cele mai importante procese contabile sunt automatizate printr-o clasă specială de sisteme, a căror protecție se realizează printr-un întreg complex de etape tehnice și organizatorice.

La depozitul nostru sistem antivirus, protectia scutului interfacial si vibratii electromagnetice. Sistemele fură informații medii electronice datele transmise prin canalele de comunicare, accesul separat la diferite documente, crearea de copii de rezervă și actualizarea informațiilor confidențiale după deteriorare.

Securitatea informațională complet asigurată în întreprindere poate fi sub controlul strict al întregului râu, în timp real în mod continuu. Sistemul său acoperă întregul ciclu de viață al informațiilor, de la apariția acesteia până la declinul și pierderea importanței pentru întreprinderi.

Pentru a asigura securitatea și a preveni pierderea datelor, industria de securitate a informațiilor a dezvoltat sisteme de securitate. Interiorul robotului se bazează pe sisteme software flexibile cu o gamă largă de opțiuni pentru a evita orice risipă de date.

Specificul programului este că pentru funcționarea sa corectă necesită analiza și dezvoltarea unui model de circulație internă a datelor și documentelor. Analiza securității tuturor conturilor sub ora de informații indirecte este stocată pe baza bazelor de date.

Securitatea informațiilor poate fi realizată prin funcții online suplimentare, precum și prin produse și soluții disponibile pe o varietate de resurse de internet.

Dezvoltatorii unor astfel de servicii au reușit să pună la punct în mod competent un sistem de securitate a informațiilor care protejează împotriva amenințărilor externe și interne, asigurând un echilibru ideal între preț și funcționalitate. Complexele modulare propuse integrează munca hardware și software.

Vidi

Logica de funcționare a sistemelor de securitate a informațiilor transmite astfel de acțiuni.

Logica de funcționare a sistemelor de securitate a informațiilor transmite astfel de acțiuni.

Prognoza și recunoașterea amenințărilor la adresa securității datelor, a motivelor și a minții care au ascuns daunele actuale în afaceri și au perceput defecțiuni în activitatea și dezvoltarea acesteia.

Crearea unor astfel de minți lucrătoare, pentru care nivelul de insecuritate și încredere în prejudiciul întreprinderii este redus la minimum.

Îndepărtarea aluaturilor și reducerea la minimum a influxului de detectare a probelor de fisurare.

Zasobi zakhist poate buti:

- tehnic;

- programatic;

- criptografic;

- organizatoric;

- legiuitorii.

Organizarea securității informațiilor la întreprinderi

Toate companiile se angajează să asigure disponibilitatea și confidențialitatea informațiilor în orice moment. p align="justify"> Pentru a înțelege securitatea specifică a informațiilor, sunt acoperite natura posibilelor amenințări, precum și formele și metodele de penetrare a acestora.

Toate companiile se angajează să asigure disponibilitatea și confidențialitatea informațiilor în orice moment. p align="justify"> Pentru a înțelege securitatea specifică a informațiilor, sunt acoperite natura posibilelor amenințări, precum și formele și metodele de penetrare a acestora.

Organizarea securității informațiilor pentru afaceri este dezvoltată în așa fel încât un hacker să poată fi protejat de vătămări. Drept urmare, infractorul nu este capabil să pătrundă în partea furată.

La cel mai mare metoda eficienta Informațiile sunt protejate de un algoritm de criptare rezistent la criptografie în timpul transmiterii datelor. Sistemul criptează informațiile în sine și nu refuză accesul la acestea, ceea ce este, de asemenea, relevant pentru.

Structura accesului la informație poate fi restrictivă, din cauza căreia doar anumiți specialiști au voie să o acceseze. Dreptul de acces permanent la toate informațiile persoanelor vinovate.

Transferul înregistrărilor care conțin informații cu caracter confidențial este confirmat de către oficialul corporativ. Orice încălcare a acestei legi poate fi pedepsită cu sancțiuni severe.

Modelele sunt supuse conformării cu cele mai recente standarde GOST și sunt standardizate la un nivel general scăzut de complexitate. În Danemarca a fost divizată utilitati speciale, astfel încât este necesară menținerea sistemului de monitorizare și a eventualelor progrese în sistemele de securitate a informațiilor.

Urma mamei este pe drum, ceea ce este ieftin măsurători fără săgeți că este imposibil să se asigure egalul necesar apărării.

Pentru a evita risipa ocazională de date din cauza lipsei de conștientizare a personalului de instruire, administratorii trebuie să efectueze formarea inițială. Acest lucru permite companiei să monitorizeze pregătirea lucrătorilor din domeniul securității înainte de muncă și le oferă lucrătorilor de securitate încrederea necesară pentru a se asigura că toți lucrătorii de pe șantier urmează pașii de securitate a informațiilor.

Atmosfera unei economii de piață și nivelul ridicat de concurență îi vor tenta pe liderii companiei, care vor fi acum pregătiți să răspundă rapid oricăror dificultăți. În ultimii 20 de ani, tehnologiile informaționale au reușit să pătrundă în toate domeniile de dezvoltare, management și afaceri.

În lumea reală, afacerile au fost de mult transformate într-una virtuală, așa că puteți ghici cum a devenit populară și cum sunt stabilite legile sale. În acest moment, amenințările virtuale la adresa securității informaționale a întreprinderilor pot provoca un mare rău real. Subestimând problema, lucrătorii ceramici își riscă afacerea, reputația și autoritatea.

Majoritatea companiilor recunosc în mod regulat fluxurile de trafic prin intermediul fluxurilor de date. Protecția informațiilor comerciale poate ocupa un loc prioritar în cursul dezvoltării afacerii. Securitatea informațiilor este cheia succesului, profitului și atingerii obiectivelor de afaceri.

Securitatea informației este o problemă socială, juridică, economică și științifică complexă. Mai cuprinzător, aceste obiective și sarcina simultană în multe domenii pot fi legate de un aflux de reglementare privind securitatea informațională a regiunii. Activitatea care se desfășoară în acest domeniu nu este mai puțin practică și fundamentată științific.

Principalele obiective ale securității informațiilor sunt determinate pe baza unor priorități puternice de securitate națională și economică, care corespund intereselor pe termen lung ale dezvoltării suspansului, care includ:

Păstrarea și aprecierea suveranității ruse și a stabilității politice în regat;

Păstrarea și dezvoltarea instituțiilor democratice ale căsătoriei, asigurarea drepturilor și libertăților cetățenilor, consolidarea statului de drept și ordinii;

Asigurarea locului și rolului bun al regiunii în sindicatul mondial;

Asigurarea integrității teritoriale a regiunii;

Asigurarea dezvoltării sociale și economice progresive;

Păstrarea valorilor și tradiției culturale naționale.

Este necesar să se prioritizeze principalele sarcini de securitate a informațiilor:

Evaluări și prognoze dezvăluite ale amenințărilor la adresa securității informațiilor;

Dezvoltarea politicii guvernamentale de securitate a informațiilor, un set de abordări și mecanisme pentru implementarea acesteia;

Elaborarea cadrului de reglementare pentru asigurarea securității informațiilor, coordonarea activităților autorităților și întreprinderilor statului pentru asigurarea securității informațiilor;

Dezvoltarea unui sistem de securitate a informațiilor, organizare îmbunătățită, forme, metode și metode de protecție, contracararea și neutralizarea amenințărilor la adresa securității informațiilor și eliminarea moștenirii în distrugere;

Asigurarea participării active a regiunii la procesele de creare a rețelelor și sistemelor informaționale globale.

După cele mai importante principii securitatea informatiilor:

1) legalitatea demersurilor de identificare și prevenire a infracțiunilor sfera informațională;

2) implementarea neîntreruptă și dezvoltarea temeinică a metodelor și metodelor de monitorizare și protejare a sistemului informațional;

3) rentabilitate, astfel încât să nu existe riscul de vătămare și investiții în securitatea informațiilor

4) complexitatea dezvoltării întregului arsenal de mijloace evidente de protecție în toate părțile companiei și în toate etapele procesului informațional.

Implementarea procesului presupune mai multe etape:

Obiect important de protecție: drepturi de a proteja o resursă informațională, evaluarea unei resurse informaționale și a elementelor sale principale, trivialitatea ciclului de viață al unei resurse informaționale, traiectoria procesului informațional din diviziile funcționale ale companiilor;

Amenințări identificate (concurenți, răufăcători, spioni, etc.), scopul amenințării (conștientizare, modificare, reducere etc.), posibile canale de implementare a amenințării (neliniște, violență etc.);

Determinarea vizitelor necesare la apărare;

Evaluarea eficacității și rentabilității acestora;

Implementarea abordărilor de succes în conformitate cu criteriile stabilite;

Comunicarea progresului înregistrat personalului, monitorizarea eficacității acestora și eliminarea amenințărilor.

Implementarea etapelor descrise, în esență, este procesul de gestionare a securității informaționale a unui obiect și este asigurată de un sistem de control, care include, pe lângă obiectul confiscat (furat), metode de monitorizare a stării acestuia, mecanică. Modificarea nivelării morii de curgere după caz, precum și un mecanism de injectare a keratinei pentru localizarea și eliminarea contaminanților din amenințările existente. Criteriul de management în la acest tip Este important să se mențină un minim de securitate a informațiilor și, prin intermediul managementului, să se asigure că obiectul nu este supus securității informațiilor.

Metodele de asigurare a securității informațiilor sunt împărțite în juridice, organizatorice, tehnice și economice.

Inainte de metode legale Securitatea informaţiei necesită elaborarea unor acte normative juridice care reglementează informaţia în sfera informaţională, precum şi documente metodologice normative pentru alimentaţia securităţii informaţionale. Cele mai importante aspecte ale activității noastre sunt:

Au fost aduse modificări legislației care reglementează reglementările privind securitatea informațiilor, prin crearea unui sistem cuprinzător de securitate a informațiilor, eliminarea conflictelor interne cu legislația federală, produse, relații, legate de acordurile internaționale, precum și modalitatea de precizare a normelor legale, pentru stabilirea răspunderii. pentru infracțiuni în sectorul securității informațiilor;

Delimitarea legislativă este la fel de importantă în sfera asigurării scopurilor urmărite, precizând mecanismele de participare la această activitate a asociațiilor, organizațiilor și comunităților comunitare;

Elaborarea și adoptarea actelor juridice de reglementare care stabilesc standardul persoanelor juridice și fizice pentru accesul neautorizat la informații, copierea ilegală, contravenția și corupția ilegală, extinzând astfel decalajul informații adevărate, dezvăluirea ilegală de informații confidențiale, abuzul de informații sau informații de serviciu în scopuri rău intenționate sau rău intenționate, ce să răzbune secretul comercial;

Clarificarea statutului străinilor agenţii de informare, caracteristicile informației de masă și ale jurnaliștilor, precum și ale investitorilor atunci când primesc investiții străine pentru dezvoltarea infrastructurii informaționale străine;

Prioritatea legislativă a fost acordată dezvoltării rețelelor naționale și dezvoltării sateliților spațiali;

statutul organizațiilor care prestează servicii măsurilor globale de informare și comunicare și reglementarea legală a activităților acestor organizații;

Crearea unei baze legale pentru formarea structurilor regionale pentru securitatea informaţiei.

Organizatoric si tehnic metode de securitate a informațiilor:

Crearea si sistemul aprofundat de securitate informatica a statului;

Consolidarea activității juridice a autorităților guvernamentale, inclusiv reprimarea și punerea în aplicare a infracțiunilor din sfera informațională, precum și identificarea, urmărirea penală și atragerea către specificul persoanelor care au săvârșit infracțiuni și alte distrugeri ale legii din acest domeniu;

Dezvoltarea, dezvoltarea și dezvoltarea amănunțită a caracteristicilor și metodelor de securitate a informațiilor pentru monitorizarea eficacității acestor caracteristici, dezvoltarea sistemelor de telecomunicații securizate, creșterea fiabilității software-ului special;

Crearea de sisteme de prevenire a accesului neautorizat la informații observabile și injecții speciale care provoacă distrugerea, degradarea, contaminarea informațiilor, precum și schimbările în modurile normale de funcționare a sistemelor și metodelor de informatizare și comunicare;

Viyavlennya dispozitive tehnice acele programe care creează nesiguranță pentru funcționarea normală a sistemelor de informare și comunicații, prevenirea debordării informațiilor prin canale tehnice, stabilirea unor metode criptografice de protejare a informațiilor la salvarea iganni, prelucrarea și transmiterea canalelor de comunicație, controlul înregistrării serviciilor speciale pentru a proteja informațiile;

Certificarea metodelor de securitate a informațiilor, licențierea activităților din sfera securității poliției secrete de stat, standardizarea metodelor și metodelor de securitate a informațiilor;

Sistem de certificare aprofundată pentru echipamente de telecomunicații și software pentru sistemele automate de procesare a informațiilor pentru asigurarea securității informațiilor;

Monitorizarea activităților personalului din sistemele informaționale furate, instruirea personalului pentru securitatea informațională a statului;

Formarea unui sistem de monitorizare a indicatorilor și caracteristicilor securității informațiilor în cele mai importante domenii ale vieții și activității regatului și statului.

Metode economice Securitatea informațiilor include:

Elaborarea programelor de securitate a informațiilor ale statului este în concordanță cu ordinea finanțării acestora;

Îmbunătățirea sistemului financiar de lucru legat de implementarea metodelor juridice și organizatorice și tehnice de protejare a informațiilor, crearea unui sistem de asigurare a riscurilor informaționale ale osibului fizic și juridic.

O serie din gama largă de metode și caracteristici standard pentru sectorul economic sunt domenii prioritare pentru asigurarea securității informațiilor:

Dezvoltarea și adoptarea prevederilor legale care stabilesc răspunderea persoanelor juridice și fizice pentru accesul neautorizat și furtul de informații, creșterea numărului de informații nesigure și dezvăluirea de bunuri și secrete comerciale, o rundă de informații confidențiale;

Va exista un sistem de raportare statistică națională care va asigura fiabilitatea, completitudinea, integritatea și securitatea informațiilor de către autorități prin asigurarea strictă a valabilității juridice a surselor primare de informații.ї, organizarea controlului efectiv asupra activităților acestora și asupra activităților Servicii de prelucrare și analiză a informațiilor statistice, schimb și comercializare, precum și selecția de organizații speciale și caracteristici tehnice software de protecție a informațiilor;

Crearea și dezvoltarea temeinică a caracteristicilor speciale pentru protecția informațiilor financiare și comerciale;

Dezvoltarea unui complex de abordări organizaționale și tehnice ale tehnologiei avansate activitati de informareși protecția informațiilor din structuri guvernamentale, financiare, industriale și de altă natură economice cu reglementări specifice sferei economiei și securității informațiilor;

Îmbunătățirea sistemului de selecție profesională și de pregătire a personalului, sisteme de selecție, prelucrare, analiză și extindere a informațiilor economice.

Politica de putere securitatea informațiilor formează activitățile directe ale autorităților și conducerii în guvern de securitate a informațiilor, inclusiv garanțiile drepturilor tuturor subiecților la informare, obligațiile de consolidare și responsabilitatea statului și a organelor sale pentru securitatea informațiilor din regiune, și se bazează pe echilibrul final al intereselor individului și puterilor în sfera informațională.

Politica guvernamentală de securitate a informațiilor se bazează pe următoarele prevederi de bază:

Restricționarea accesului la informații și vinovăția cu principiul zhalny Confidențialitatea informațiilor se realizează numai în baza legii;

Responsabilitatea pentru salvarea informațiilor este clasificată și declasificată;

Accesul la orice informație, precum și schimbul de acces la ceea ce este introdus, face obiectul reglementării drepturilor legale asupra acestor informații;

Formarea prin puterea unui cadru de reglementare care reglementează drepturile, obligațiile și responsabilitatea tuturor subiecților care activează în sfera informațională;

Persoanele juridice și persoanele fizice care colectează, stochează și prelucrează date cu caracter personal și informații confidențiale sunt responsabile în fața legii pentru protecția și recuperarea acestora;

Puterea asigură prin mijloace legale protecția cooperării față de informațiile ascunse create de informațiile nesigure care vin prin mijloacele de informare în masă;

Implementarea controlului suveran asupra creării și protecției vikorostany a informațiilor pentru certificarea suplimentară obligatorie și licențierea activităților în protecția informațiilor;

Realizarea politicii protecționiste a statului, care încurajează activitatea virobnici vicioși metode de informatizare și protecție a informațiilor și abordări ulterioare pentru protejarea pieței interne împotriva pătrunderii în noi moduri necunoscute de informare și produse de informare;

Guvernul sprijină guvernul în a oferi cetățenilor acces la resursele informaționale mondiale, rețelele globale de informații,

formarea de către stat a unui program federal de securitate a informațiilor, care reunește forțele organizațiilor de stat și structurile comerciale în sistemul unificat de securitate a informațiilor creat al țării;

Puterea raportează eforturile de a contracara expansiunea informațiilor din alte țări și încurajează internaționalizarea măsurilor și sistemelor informaționale globale.

Pe baza acestor principii și prevederi se determină formarea directă și implementarea politicilor de securitate a informațiilor în sferele politice, economice și de altă natură ale statului.

Politica guvernamentală ca mecanism de satisfacere a intereselor subiecților fluxurilor informaționale și de găsire a soluțiilor de compromis este transmisă formării și organizării. munca eficienta diverse consilii, comitete și comisii cu o largă reprezentare a reprezentanților și toate structurile aferente. Mecanismele de implementare a politicii guvernului se schimbă și reflectă constant schimbările care se produc în viața economică și politică a țării.

Protecția juridică a securității informaționale a statului este o prioritate pentru formarea directă a mecanismelor de implementare a politicii de securitate a informațiilor și cuprinde:

1) stabilesc standarde pentru crearea legislației care reglementează tranzacțiile în căsătorie legate de securitatea informațiilor;

2) încetarea activităților bazate pe drept de la încetarea legislației în domeniul informării, informatizării și protecției informațiilor de către autoritățile guvernamentale, organizațiile și comunitățile.

Activitate de reglementare Sectorul securității informațiilor transmite:

Evaluarea stării legislației ordonate și dezintegrarea programului de temeinicie a acesteia;

crearea unor mecanisme organizatorice și juridice pentru asigurarea securității informațiilor;

Formularea statutului juridic al tuturor submaritului în sistemele de prostii izhormati -libere, Koristuvachiv іnformasyni că sistemele telecomonikasi ale acestui lucru este în vitalitatea їhno -nyadalostal pentru prostii non-forman ignorante;

Dezvoltarea mecanismului organizatoric și juridic de colectare și analiză a datelor statistice privind afluxul de amenințări la adresa securității informațiilor și consecințele acestora din gestionarea tuturor tipurilor de informații;

Elaborarea actelor legislative și a altor acte normative care reglementează procedura de lichidare a amenințărilor moștenite, reînnoirea drepturilor și resurselor încălcate, implementarea despăgubirilor.

Vikonavcha și activitatea juridică transferă elaborarea procedurilor de stabilire a legislației și reglementărilor subiecților care au săvârșit infracțiuni și infracțiuni atunci când lucrează cu informații confidențiale și au încălcat reglementările privind schimburile de informații. Toate activitățile legate de securitatea juridică a securității informațiilor vor fi în conformitate cu trei prevederi fundamentale ale legii: păstrarea legalității, asigurarea echilibrului intereselor altor subiecți ai statului și certitudinea pedepsei.

Legalitatea preexistentă transmite existența unor legi și alte instituții normative, stabilite și puse în aplicare de subiecții de drept în domeniul securității informațiilor.

12.3. STAN DE SECURITATEA INFORMAȚIILOR ÎN RUSIA

Evaluarea securității informaționale a statului include o evaluare a amenințărilor evidente. Clauza 2 din „Doctrina securității informațiilor a Federației Ruse” 1 conține următoarele amenințări la adresa securității informațiilor din Federația Rusă:

Amenințări la adresa drepturilor și libertăților constituționale ale oamenilor și cetățenilor în domeniul vieții spirituale și al activității de informare, cunoștințe individuale, de grup și comune, renașterea spirituală a Rusiei;

Amenințări la adresa securității informaționale a politicii guvernamentale a Federației Ruse;

Amenințarea dezvoltării industriei informaționale interne, inclusiv a industriei tehnologiei informației, a telecomunicațiilor și a comunicațiilor, satisfacerea nevoilor pieței interne pentru produsele sale și producția єї produse pe piața mondială, precum și asigurarea acumulării, conservării și utilizării eficiente a risipirea resurselor informaționale;

__________________________________________________________________

Amenințări la adresa securității sistemelor informatice și de telecomunicații, atât ars, cât și distruse de Rusia.

Amenințările actuale la adresa securității informațiilor din Rusia includ:

1) activitatea străină politică, economică, militară, de informații și structurilor informaţionale, Îndreptată împotriva Federației Ruse în sfera informațională;

2).

3) competiție internațională intensă pentru furnizarea de tehnologii și resurse informaționale;

4) activitatea organizaţiilor teroriste internaţionale;

5) o creștere a dezvoltării tehnologice a principalelor puteri ale lumii, o creștere a capacităților lor de a contracara competitivitatea rușilor tehnologia Informatiei;

6) activitatea de tehnică spațială, de suprafață, marină și terestră și de alte tipuri (tipuri) de inteligență a puterilor străine;

7) dezvoltarea conceptelor low-end războaie informaționale, care transmite crearea unui flux nesigur în sferele informaționale ale altor țări către lume, perturbând funcționarea normală a sistemelor informaționale și de telecomunicații, economisind resursele informaționale, interzicând accesul neautorizat la acestea.

Există amenințări interne la adresa securității informațiilor din Rusia:

1) starea critică a industriei șuncii;

2) o situație criminogenă neplăcută, care este însoțită de tendințe de extindere a structurilor statale și criminale în sfera informațională, restrângerea accesului la informații confidențiale de către structurile infracționale, creșterea afluxului de prejudicii organizate ї aduse vieții familiei, o reducere nivelul de protecție a intereselor legitime ale comunității, regatului și puterilor în sfera informațională;

3) lipsa de coordonări a suveranului organizat federal Vlad, autoritatea lui Vladimir Subdin, formavnia Politika realizată în Galuzia, nevăzută de informarea neprocentaților Federației Ruse;

4) fragmentarea insuficientă a cadrului legal de reglementare care reglementează informația în sfera informațională, precum și practica juridică insuficientă;

5) lipsa de integritate a instituțiilor comunității și controlul insuficient asupra dezvoltării pieței informaționale din Rusia;

6) lipsa puterii economice a statului;

7) scăderea eficienței sistemului de educație și formare, lipsa personalului calificat în domeniul securității informațiilor;

8) promovarea Rusiei și a altor țări la nivelul de informatizare a autorităților federale, a sectorului de credit și financiar, a industriei, a guvernului agricol, a educației, a îngrijirii sănătății, a serviciilor și a vieții de zi cu zi Hulks

In spate Pe lângă stâncile rămase Rusia a implementat un complex de abordări pentru a asigura temeinic securitatea informațiilor. Este important să se asigure securitatea informațiilor în autoritățile federale, autoritățile de stat ale entităților constitutive ale Federației Ruse, la întreprinderi, în instituții și organizații, indiferent de forma de guvernare. A fost lansată lucrarea sistemului de informare și telecomunicații furate motiv special pe cheltuiala autorităţilor statului.

Protecția cu succes a securității informațiilor în Federația Rusă este susținută de un sistem de securitate a informațiilor de stat, un sistem de securitate de stat și un sistem de certificare pentru metodele de securitate a informațiilor.

Structura sistem suveranîn funcție de informații se adună:

Organisme ale puterii suverane și ale administrației Federației Ruse și ale subiecților Federației Ruse, care asigură asigurarea securității informațiilor în competența lor;

Competențele și comisiile interdepartamentale vor fi specializate în probleme de securitate a informațiilor;

Comisia Tehnică de Stat pentru Președintele Federației Ruse;

Serviciul Federal de Securitate al Federației Ruse;

Ministerul Afacerilor Interne al Federației Ruse;

Ministerul Apărării al Federației Ruse;

Agenția Federală pentru Comunicare și Informare în Reglementare sub președintele Federației Ruse;

Serviciul de Informații Externe al Federației Ruse;

Structuri structurale și intergalactice datorită protecției informațiilor de la autorități;

Sediu și organizații de conducere științifice-cercetare, științifice-tehnice, de proiectare și inginerie pentru protecția informațiilor;

Principii de bază care vor contribui la pregătirea și recalificarea personalului pentru munca în sistemul de securitate a informațiilor.

Comisia Tehnică de Stat din subordinea Președintelui Federației Ruse, fiind un organism guvernamental, este responsabilă de implementarea unei politici tehnice unificate și de coordonarea activității Sistemului de Securitate Informațională de Stat și, din partea informațiilor tehnice, responsabilă de asigurarea siguranței informațiilor din fluxul de canale tehnice pe teritoriul Rusiei, monitorizarea activă a eficacității abordărilor de apărare.

p align="justify"> Un loc aparte în sistemul de securitate a informațiilor îl ocupă suveranii și organizațiile de amploare care exercită controlul asupra activităților entităților suverane și nestatale de informare în masă.

Astăzi, a fost format cadrul legislativ și de reglementare în domeniul securității informațiilor în Rusia, care include:

1. Legile Federației Ruse:

Constituția Federației Ruse;

„Despre bănci și activitatea bancară”;

„Despre siguranță”;

„Despre informații străine”;

„Despre închisoarea suveranului”;

„Despre apel”;

„Despre certificarea produselor și serviciilor”;

„Despre caracteristicile informațiilor de masă”;

„Despre standardizare”;

„Despre informație, tehnologii informaționale și securitatea informațiilor”;

„Despre organi Serviciul Federal securitate în Federația Rusă”;

„Despre obovyazkovy eșantion de documente”;

„Despre participarea la schimbul internațional de informații”;

„Aproximativ 6 semnături digitale electronice” și așa mai departe.

2. Acte normative și juridice ale președintelui Federației Ruse:

„Doctrina securității informaționale a Federației Ruse”;

„Despre strategia de securitate națională a Federației Ruse până în 2020”;

„Despre acțiunile de alimentare a comisiei interdepartamentale din protecția închisorii de stat”;

„Despre transferul înregistrărilor aduse la închisoarea suverană”;

„Despre bazele politicii guvernamentale în sfera informației”;

„Despre aprobarea transferului de informații confidențiale” și așa mai departe.

H. Acte juridice de reglementare ale Federației Ruse:

„Despre certificarea caracteristicilor de securitate a informațiilor”;

„Despre autorizarea activităților întreprinderilor, înființarea de organizații pentru desfășurarea activităților legate de datele indirecte, care creează un secret de stat, crearea de metode de protecție a informațiilor și, de asemenea, de dragul închisorii de stat” ;

„Despre confirmarea regulilor de publicare a înregistrărilor, în vederea înființării unei temnițe de stat, până la diferite niveluri de secretizare”;

„Despre acordarea de licențe pentru alte tipuri de activități” și altele.

4. Principalele documente ale Comisiei Tehnice de Stat a Rusiei:

„Conceptul de protecție a tehnologiei de calcul și a sistemelor automatizate împotriva accesului neautorizat la informații”;

„Costurile tehnologiei de calcul. Protecție împotriva accesului neautorizat la informații. Indicatori de securitate împotriva accesului neautorizat la informații”;

„Sisteme automatizate. Protecție împotriva accesului neautorizat la informații. Clasificarea sistemelor automatizate pentru protecția informațiilor”;

"Protecția informațiilor. Semne speciale de protecție. Clasificare și beneficii ascunse";

„Protecție împotriva accesului neautorizat la informații. Partea 1. Securitate software zabіv zakhist. Clasificare sub control egal al amplorii capacităților nedeclarate.”

5. Codul civil al Federației Ruse (partea a patra).

6. CC RF.

Cooperarea internațională în domeniul securității informațiilor este un depozit invizibil al țărilor economice, politice, militare, culturale și de altă natură reciprocă care intră înaintea luminii.in. Această procedură poate promova o securitate sporită a informațiilor pentru toți membrii comunității mondiale, inclusiv Rusia. Particularitatea competiției internaționale a Federației Ruse în domeniul securității informațiilor constă în faptul că există o competiție internațională intensă în mintea lumii pentru furnizarea de resurse tehnologice și informaționale, pentru dominarea piețelor, consolidarea ramurii tehnologice. ale puterilor conducătoare ale lumii și creșterea capacităților acestora pentru crearea unei „economii informaționale” . Acest lucru ar putea provoca o nouă etapă în cursa aprinsă în sfera informațională.

Cercetarea internațională în domeniul securității informațiilor se bazează pe următorul cadru de reglementare:

Beneficiază de Republica Kazahstan din 13 iunie 1995 z Moscova (Rezoluția Federației Ruse din 15 mai 1994, nr. 679);

Ugoda cu Ucraina din 14 iunie 1996, m. Kiev (Rezoluția Federației Ruse din 7 iunie 1996 Ns 655);

Bun pentru Republica Belarus (Proiect);

Eliberarea de certificate și licențe pentru schimbul internațional de informații (Legea federală din 4 aprilie 1996 X 85-FZ).

Principalele direcții ale spivorismului internațional care servesc interesele Federației Ruse sunt:

Prevenirea accesului neautorizat la informații confidențiale în sistemele bancare internaționale și în canalele de securitate a informațiilor din comerțul mondial, la informații confidențiale din grupuri, blocuri și organizații internaționale economice și politice, la informații din organizațiile internaționale de aplicare a legii care luptă împotriva răului organizat internațional și a organizației internaționale. malefic ceremonios;

Gardul de creștere, distrugere și stagnare a „gardului informațional”;

Asigurarea securității schimbului internațional de informații, inclusiv salvarea informațiilor în timpul transmiterii acestora prin rețelele naționale de telecomunicații și canalele de comunicații;

Coordonarea activităților organelor de drept ale puterilor - participarea la informații internaționale pentru prevenirea malware-ului informatic;

Participarea conferințe internaționaleși expoziții pe probleme de securitate a informațiilor.

O atenție deosebită în cursul revoluției poate fi acordată problemelor de interacțiune cu țările SND cu înțelegerea perspectivelor de creare a unui spațiu informațional unic pe teritoriul întregii SRSR, între care practic aceleași telecomunicații. sunt amplasate.Sisteme de înghețare și cuplare a liniei.

În prezent, o analiză a securității informaționale a Rusiei arată că aceasta nu răspunde pe deplin nevoilor țării și ale statului. Mințile actuale ale dezvoltării politice și socio-economice a regiunii solicită un contrast puternic între nevoile căsătoriei pentru un schimb liber extins de informații și nevoia de a păstra anumite reglementări cu privire la Este mai largă.

Consacrat în Constituția Federației Ruse, dreptul cetățenilor la incompletitudinea vieții lor private, în special camera familiei, camera privată a țării, nu necesită suficientă securitate juridică, organizatorică și tehnică. Protecția datelor cu caracter personal care sunt colectate de autoritățile federale este organizată nesatisfăcător.

Claritate zilnică în politica guvernului în sfera formării spațiului informațional rusesc, dezvoltarea sistemului informațional de masă, organizarea schimbului și integrării internaționale de informații.În spațiul informațional al Rusiei există un spațiu informațional ușor care creează minți pentru ascensiune a agentiilor informatice rusesti, surselor de informatii de masa de pe piata interna informatica si deformari.acii structuri de schimb international de informatii

Nu există sprijin guvernamental insuficient pentru activitățile agențiilor de informare ruse pentru a-și împinge produsele pe piața internațională a informațiilor.

Situația se înrăutățește din cauza siguranței veniturilor din economisire, care devine închisoare de stat.

Au fost puse provocări serioase asupra potențialului de personal al echipelor științifice și de cercetare, care îi permit Galusa să dezvolte tehnologia informației, telecomunicațiile și comunicațiile, ca urmare a ieșirii în masă din aceste echipe.numai fakivți calificați.

Introducerea tehnologiilor informaționale străine deranjează autoritățile Federației Ruse cu crearea de sisteme informaționale pentru a parcurge procesul de achiziție a echipamentelor importate și obținerea de firme străine, prin care trecem Pericolul accesului neautorizat la informații observabile și creșterea prezența Rusiei în surse străine de tehnologie informatică și de telecomunicații, precum și software .

În legătură cu dezvoltarea intensivă a tehnologiilor informaționale străine în sfera de activitate a particularităților, suveranităților și puterilor, precum și cu deficitul generalizat de sisteme de informare și telecomunicații critice etc. Odată cu creșterea sistemelor informaționale interne și internaționale, amenințarea a unui „defect informațional” împotriva infrastructurii informaționale a Rusiei a crescut. Eforturile de a contracara în mod adecvat și cuprinzător aceste amenințări sunt întreprinse din cauza coordonării insuficiente și a finanțării bugetare slabe.

Controlați alimentele

1. Care este locul securității informațiilor în sistemul de securitate economică al statului? Arată pe fund importanța securității informațiilor într-un stat de securitate economică sigură?

2. Care este creșterea importanței securității informațiilor în perioada actuală?

3. Descrieți principalele categorii de securitate a informațiilor: informație, informatizare, document, proces informațional, sistem informațional, Resurse informaționale, date personale, informații confidențiale

4. Care sunt interesele națiunii, regatului și statului în sfera informațională?

5. Care sunt tipurile de amenințări la adresa securității informațiilor?

6. Numiți modalități de a infuza amenințări în instalațiile de securitate.

7. Explicați conceptul de „război informațional”.

8. Depășiți amenințările actuale la adresa securității informaționale a Rusiei.

9. Depășiți amenințările interne la adresa securității informaționale a Rusiei.

10. Ce reglementări vor asigura securitatea informațiilor pentru Federația Rusă?

11. Ce reglementări internaționale în sfera protecției cunoașteți?

12. Care este esența politicii guvernului de a asigura securitatea informațiilor?

13. Revizuiți-vă practicile de securitate a informațiilor.

14. Descrieți structura sistemului energetic pentru securitatea informațiilor

15. Evaluați starea securității informațiilor în Rusia.

Abstract: Prelegerea acoperă conceptele de bază ale securității informațiilor. Cunoașterea Legii federale „Cu privire la informații, tehnologiile informației și protecția informațiilor”.

GOST " Protecția informațiilor. Termeni și semnificații de bază” introduc concepte securitatea informatiei cum să protejăm informațiile împotriva furtului confidențialitatea, accesibilitate și integritate.

- Confidențialitate– informații care nu au acces la subiectul care are dreptul la aceasta.

- Soliditate– sursa informației, care se modifică în fiecare zi și modificarea nu este efectuată indirect de către subiecții care au dreptul la aceasta;

- Disponibilitate– starea informațiilor, la care subiecții au dreptul de acces, o poate implementa fără întrerupere.

Amenințări la adresa securității informațiilor- Totalitatea minților și factorilor care creează pericolul potențial sau real de a perturba securitatea informațiilor [,]. Atac se numește o încercare de a implementa o amenințare, iar cel care face o astfel de încercare este numit făcător de rău. Potențialii răufăcători sunt chemați amenința cu dzherelami.

Amenințarea este încă evidentă deversări sau deversăriîn sistemul informaţional. Discrepanțele pot apărea dintr-o varietate de motive, de exemplu, rezultatul concesiunilor neîndeplinite ale programatorilor la momentul scrierii programelor.

Amenințările pot fi clasificate după mai multe criterii:

- De autorităților de informare(disponibilitate, integritate, confidențialitate), împotriva oricăror amenințări direct la noi;

- prin componente ale sistemelor informaționale care amenință populația (date, programe, echipamente, infrastructura de sprijin);

- pentru metoda de construcție (de natură naturală/tehnogenă);

- în funcție de creșterea amenințării dzherela (la mijloc/a privit poza IV).

Asigurarea securității informațiilor și a sarcinilor complexe care sunt necesare abordare completă. Se pot vedea astfel de egali de protecție:

- legiuitor - legi, reglementări și alte documente ale Federației Ruse și parteneriatului internațional;

- administrativ - un complex de intrări care sunt implementate local de către organizația administrativă;

- rubarba procedurală – măsuri de siguranță care sunt implementate de oameni;

- software și nivel tehnic- Protejați absolut informațiile.

Cadrul legislativ stă la baza sistemului de protecție a informațiilor, care oferă înțelegerea de bază domeniul subiectuluiînseamnă o lume de pedepse pentru potențialii răufăcători. Acest rang joacă un rol coordonator și direct și ajută la promovarea atitudinilor negative (și punitive) față de persoanele care încalcă securitatea informațiilor.

1.2. Legea federală „Cu privire la informații, tehnologiile informației și protecția informațiilor”

În legislația rusă, legea de bază privind protecția informațiilor este Legea federală „Cu privire la informații, tehnologiile informației și protecția informațiilor” din 27 iunie 2006, numărul 149-FZ. Prin urmare, principalele concepte și decizii consacrate de lege necesită o analiză atentă.

Legea reglementează obligațiunile care se declanșează atunci când:

- Drepturi extinse de a căuta, regăsi, transmite, produce și disemina informații;

- stagnarea tehnologiilor informaționale;

- securitatea informatiei.

Legea prevede principalele obiective în domeniul protecției informațiilor. Să aruncăm o privire la unele dintre ele:

- informație- declarații (rapoarte, date) indiferent de forma de depunere a acestora;

- tehnologia Informatiei- procese, metode de căutare, colectare, stocare, prelucrare, furnizare, distribuire a informațiilor și metode de desfășurare a acestor procese și metode;

- Sistem informatic- totalitatea informațiilor care se află în baze de date și asigură prelucrarea tehnologiilor informaționale și a caracteristicilor tehnice;

- stăpânul informațiilor- o persoană care a creat în mod independent informații sau a pretins, conform legii sau contractului, dreptul de a permite sau de a limita accesul la informațiile care sunt indicate în spatele oricăror semne;

- operator de sistem informatic- Hulk sau persoană legală Activități care au loc odată cu funcționarea sistemului informațional, inclusiv prelucrarea informațiilor care se află în bazele de date ale acestuia.

- confidențialitatea informațiilor- obligatoriu pentru o persoană specială care a refuzat accesul la informații personale și nu poate transmite astfel de informații unor terți fără autorizarea autorității.

Articolul 4 din Lege formulează principiile reglementării legale a problemelor din domeniul informației, tehnologiilor informației și securității informației:

- libertatea de a căuta, regăsi, transmite, genera și extinde informații în orice mod legal;

- stabilirea restricțiilor privind accesul la informații numai prin legile federale;

- deschiderea informațiilor despre activitățile autorităților de stat și ale organismelor locale de autoguvernare acces liberînainte de astfel de informații, cu excepția cazului în care legile federale prevăd altfel;

- egalitatea de drepturi a popoarelor noastre din Federația Rusă în crearea sistemelor informaționale și funcționarea acestora;

- asigurarea securității Federației Ruse în timpul creării sistemelor informatice, a funcționării acestora și a protecției informațiilor conținute în acestea;

- fiabilitatea informațiilor și relevanța furnizării acestora;

- inadecvarea vieții private, inadmisibilitatea colectării, salvării, distribuirii și diseminării informațiilor despre viața privată a unei persoane fără nicio utilizare;

- inadmisibilitatea stabilirii prin acte normative a oricăror avantaje asupra statutului unor tehnologii informaționale față de altele, întrucât caracterul obligatoriu al statutului tehnologiilor informaționale mai vechi înainte de dezvoltarea și funcționarea sistemelor informaționale deținute de stat nu este stabilit de legile federale.

Toate informațiile sunt partajate pe disponibile în culise care mărginit acces. Inainte de informații accesibile în secret Toate celelalte informații pot fi accesate din culise. Legea impune informații care nu pot fi limitate la acces, de exemplu, informații despre starea de fapt sau activitățile organelor guvernamentale. De asemenea, înseamnă că restricții de accesÎnainte de informare, este stabilit prin legile federale pentru a proteja fundamentele armoniei constituționale, moralității, sănătății, legii și intereselor legitime ale altora, asigurând apărarea statului și securitatea statului. Suntem obligați să păstrăm confidențialitatea informațiilor, accesul la care este supus legilor federale.

Apără împotriva Hulk ( persoana fizica) furnizarea de informații despre viața dumneavoastră privată, inclusiv informații care ar trebui păstrate private sau secrete de familie, precum și eliminarea acestor informații fără voința cetățeanului (persoanelor fizice), care nu este altfel transmisă prin legile federale.

- informații care sunt disponibile pe scară largă;

- Informații care sunt furnizate în cursul anului pentru persoanele care participă la activități similare;

- Informațiile care respectă legile federale sunt furnizate publicului;

- Informațiile extinse de Federația Rusă sunt restricționate și protejate.

Legea stabilește echivalența unei notificări electronice semnate cu semnătură electronică digitală sau alt analog al unei semnături cu putere, și un document semnat cu semnătură cu putere.

O astfel de importanță este acordată protecției informațiilor - și acceptării contribuțiilor legale, organizaționale și tehnice îndreptate către:

- securitatea informatiilor de la acces neautorizat, ștergerea, modificarea, blocarea, copierea, transferul, diseminarea, precum și alte activități ilegale care implică astfel de informații;

- Păstrarea informațiilor de confidențialitate acces limitat;

- implementarea dreptului de acces la informații.

Deținătorul informațiilor, operatorul sistemului informatic, în cazurile stabilite de legislația ucrainei, este obligat să asigure:

- prevenirea accesului neautorizat la informații și (sau) transferul către persoane care nu încalcă dreptul de acces la informații;

- detectarea promptă a faptelor de acces neautorizat la informații;

- prevenirea posibilității moștenirilor neplăcute și perturbarea ordinii accesului la informații;

- neadmiterea la mijloacele tehnice de prelucrare a informațiilor, care în cele din urmă perturbă funcționarea acestora;

- posibilitatea actualizării neautorizate a informațiilor, modificate sau compromise din cauza accesului neautorizat la acestea;

- control continuu asupra asigurării nivelului de securitate a informaţiei.

Astfel, Legea federală „Cu privire la informații, tehnologii informaționale și securitate informațională” creează baza legală pentru schimbul de informații în Federația Rusă și definește drepturile și obligațiile subiecților săi.

Tehnologiile informatice computerizate, care se dezvoltă rapid, fac schimbări semnificative în viața noastră. Informația a devenit o marfă care poate fi achiziționată, vândută, schimbată. În acest caz, integritatea informațiilor depășește de multe ori integritatea sistemului informatic de sute de ori, dar este păstrată.

La nivelul securității tehnologiilor informaționale, prosperitatea și, în timp, viețile oamenilor bogați sunt scăzute. Acesta este prețul de plătit pentru complexitatea și extinderea sistemelor automate de procesare a informațiilor de pretutindeni.

Pid securitatea informatiei Se înțelege că sistemul informațional este sustras din cauza predării bruște și gratuite a informațiilor, care provoacă prejudicii proprietarilor și utilizatorilor de informații.

În practică, trei aspecte ale securității informațiilor sunt cele mai importante:

- accesibilitate(Posibilitatea de a anula serviciul de informare necesar într-o oră rezonabilă);

- integritate(relevanța și lipsa de integritate a informațiilor, furtul din distrugere și schimbarea neautorizată);

- confidențialitatea(Protecție împotriva citirii neautorizate).

Compromisurile privind disponibilitatea, integritatea și confidențialitatea informațiilor pot fi cauzate de o varietate de lansări nesigure către sistemele informatice computerizate.

Principalele amenințări la adresa securității informațiilor

Actualul sistem informatic este un sistem pliabil care constă dintr-un număr mare de componente de diferite niveluri de autonomie care sunt interconectate și fac schimb de date. De fapt, componenta pielii poate fi detectată din exterior sau poate merge bine. Componentele unui sistem informatic automat pot fi împărțite în următoarele grupe:

- caracteristici hardware- calculatoare și părțile lor de stocare (procesoare, monitoare, terminale, dispozitiv periferic- unități de disc, imprimante, controlere, cabluri, linii de comunicație etc.);

- software de securitate- programe descărcate, weekenduri, obiecte, module vantage; Sisteme de operareși programe de sistem (compilatoare, linkere etc.), utilitare, programe de diagnosticare etc.;

- Omagiu- salvate imediat și constant, pe benzi magnetice, dispozitive, arhive, jurnalele de sistem etc.;

- personal- personal de service si functionari.

Problemele cu sistemul informatic informatic pot fi clasificate ca defecte sau defecte. Analiza proiectării, producției și funcționării sistemelor informaționale arată că informațiile sunt supuse unor fluxuri diferite în faze în toate etapele ciclului de viață al sistemului. Motive cresteri episodiceîn timpul funcționării pot apărea următoarele:

- situații de urgență prin dezastre naturale și pene de curent;

- dovezi ale defecțiunilor echipamentelor;

- beneficii pentru software;

- beneficii pentru personal;

- traversează liniile de legătură prin injecțiile Dovkill.

Umisni vpliv- Acestea sunt acțiunile directe ale distrugătorului. Un militar, un paznic, un concurent sau un naiman poate acționa ca un hoț. Acțiunile unui hoț pot fi influențate de diverse motive:

- nemulțumire de a-ți servi cariera;

- swag;

- tsikavіstyu;

- luptă competitivă;

- Pragnennyam să se afirme cu orice preț.

Putem pune împreună un model ipotetic al unui potențial booster:

- calificarea unui pompier este doar egală cu cea a unui specialist în acest sistem;

- Poți fi un criminal dacă ești un străin și un contribuitor legitim al sistemului;

- Infractorului i se furnizează informații despre principiile sistemului robotizat;

- Atacatorul alege cea mai slabă verigă din inamic.

Cel mai larg și mai variat tip de deteriorare a computerului este acces neautorizat(TVA). NSD este un remediu vicios în sistemul de protecție și este posibil în cazul unei alegeri iraționale a caracteristicilor de protecție, instalarea și reglarea lor incorectă.

Vom efectua o clasificare a canalelor NSD care pot fi folosite pentru furtul, modificarea sau epuizarea informațiilor:

- Prin oameni:

- furtul de informații personale;

- citirea informațiilor de pe ecran și tastatură;

- citirea informațiilor corp la mână.

- Prin program:

- acumularea de parole;

- decriptarea informațiilor criptate;

- copierea informațiilor de pe site.

- Prin echipamente:

- conectarea hardware-ului special dezvoltat pentru a asigura accesul la informații;

- acumularea de scurgeri electromagnetice subproduse de la echipamente, conexiuni de linie, alimentare electrică etc.

Acordați o atenție deosebită amenințărilor care pot afecta rețelele de calculatoare. Caracteristica principală a oricărui sistem informatic este că componentele sale sunt distribuite pe scară largă. Conexiunile dintre nodurile rețelei sunt create fizic prin linii de rețea suplimentare și programatic printr-un mecanism de notificare suplimentar. În acest caz, toate informațiile și datele care sunt transferate între nodurile rețelei sunt transmise sub formă de pachete de schimb. Măsuri computerizate Este tipic pentru ei că se numește așa atacuri de la distanță. Un atacator poate fi la mii de kilometri distanță de obiectul atacat, în timpul căruia atacul poate recunoaște nu numai un anumit computer, ci și informațiile care sunt transmise de-a lungul canalelor de comunicație din rețea.

Securitatea informațiilor

Formarea unui regim de securitate a informațiilor este o problemă complexă. Haide, acest verset poate fi împărțit în cinci niveluri:

- legiuitor (legi, reglementări, standarde etc.);

- morale și etice (diverse norme de comportament, nerespectarea anumitor principii până la un prestigiu dăunător al unei anumite persoane sau al unei întregi organizații);

- administrative (acțiuni de natură formală care sunt implicate în administrarea organizației);

- fizice (defecțiuni mecanice, electrice și electronic-mecanice pe posibile căi de penetrare a potențialilor perturbatori);

- hardware-software ( dispozitive electroniceși programe speciale pentru protecția informațiilor).

Totalitatea tuturor acestor abordări, care vizează contracararea amenințărilor de securitate prin reducerea la minimum a posibilității de vătămare, creează sistem zakhistu.

Un sistem de protecție fiabil poate fi în concordanță cu următoarele principii:

- Riscul de deteriorare poate fi mai mic decât gradul de vătămare posibilă.

- Lucrătorul de îngrijire a pielii se face vinovat de un set minim de privilegii, muncă necesară.

- Acest protector este mai eficient, ceea ce face mai ușor pentru koristuvache să lucreze cu el.

- Posibilitate de conectare in situatii de urgenta.

- Liderii care sunt implicați în sistemul de securitate trebuie să identifice clar principiile funcționării acestuia și să le răspundă în mod adecvat în situații dificile.

- Întregul sistem de procesare a informațiilor este sub protecție.

- Apărătorii sistemului nu sunt de vină pentru cei care nu sunt controlați de sistem.

- Sistemul poate oferi dovada corectitudinii funcționării sale.

- Persoanele implicate în securitatea informațiilor sunt obligate să poarte o responsabilitate specială.

- Obiectele de protecție trebuie să fie bine împărțite în grupuri, astfel încât defalcarea protecției într-unul dintre grupuri să nu afecteze securitatea celorlalți.

- Sistemul de încredere poate fi testat și utilizat cu atenție.

- Apărarea devine mai eficientă și mai flexibilă, deoarece vă permite să-i schimbați parametrii din partea administratorului.

- Sistemul este obligat să se dezintegreze, ieșind din neglijență, astfel încât oamenii corupti se vor repara serios și se vor pierde cele mai grave morți.

- Cele mai importante și critice decizii sunt susceptibile de a fi acceptate de oameni.

- Fundamentul mecanismelor de protecție poate fi controlat de lucrătorii, a căror activitate este sub control.

Caracteristici hardware și software pentru protejarea informațiilor

Nu-i pasă de cei pentru care este sistemul de operare de astăzi calculatoare personale, cum ar fi Windows 2000, Windows XP și Windows NT rulează diferite subsisteme de protecție, relevanța caracteristicilor suplimentare de protecție este menținută. În dreapta este faptul că majoritatea sistemelor nu pot fura date care se află în afara granițelor lor, de exemplu, în timpul schimbului moderat de informații.

Hardware caracteristici software Protecția informațiilor poate fi împărțită în cinci grupe:

- Sisteme de identificare (recunoaștere) și autentificare (verificare a autenticității) clienților.

- Sisteme de criptare a datelor de pe disc

- Sisteme de criptare a datelor care sunt transmise în straturi.

- Sisteme electronice de autentificare a datelor.

- Caracteristici ale managementului cheilor criptografice.

1. Sisteme de identificare și autentificare a clienților

Pentru a preveni accesul profitorilor frauduloși și ilegali la resursele sistemului informatic. Algoritmul principal pentru funcționarea unor astfel de sisteme este de a elimina informațiile necesare din sistem care sunt unice pentru acesta, de a verifica relevanța acesteia și apoi de a utiliza (sau de a nu folosi) capacitatea sistemului de a lucra cu sistemul.

Atunci când aceste sisteme sunt activate, apare o problemă în selectarea informațiilor pe baza cărora sunt implementate procedurile de identificare și autentificare ale clientului. Puteți vedea următoarele tipuri:

- informații confidențiale, cum ar fi Volodya Koristuvach (parolă, cheie secretă, identificator personal etc.); Cumpărătorul este responsabil pentru stocarea acestor informații, sau pot fi necesare proceduri speciale de stocare pentru acestea;

- parametrii fiziologici ai unei persoane (modele degetelor, irisul mic al ochiului etc.) sau particularitățile comportamentului (particularitățile lucrului la tastatură etc.).

Sunt respectate sistemele care se bazează pe primul tip de informație tradiţional. Sunt numite sisteme care stochează un alt tip de informație biometric. Următoarea este o tendință către dezvoltarea accelerată a sistemelor de identificare biometrică.

2. Sisteme de criptare a datelor de pe disc

Pentru obținerea informațiilor inamicului se utilizează un set de metode de transformare a datelor, numite criptografie[în greacă] criptos- spitale i grapho- scris].

Sistemele de criptare pot efectua transformări criptografice ale datelor atât pe fișiere, cât și pe discuri. Înainte de primul tip de program, puteți adăuga arhivatoare de tipurile ARJ și RAR, care vă permit să utilizați metode criptografice pentru a proteja fișierele arhivate. Pentru alte tipuri de sisteme, puteți utiliza programul de criptare Diskreet, care face parte din popularul pachet software Norton Utilities, Best Crypt.

O altă caracteristică de clasificare a sistemelor de criptare a datelor de pe disc este metoda de funcționare a acestora. Metoda de funcționare a sistemului de criptare a datelor de pe disc este împărțită în două clase:

- sisteme de criptare „prosperă”;

- sisteme care sunt special concepute pentru acest scop de criptare.

În sistemele avansate de criptare (criptare „on the fly”), transformările criptografice au loc în timp real, ceea ce este inobservabil pentru utilizator. De exemplu, un operator de computer scrie un document pregătit de un editor de text pe un disc care este protejat, iar sistemul salvează automat criptarea în timpul procesului de înregistrare.

Sistemele din altă clasă necesită utilități care necesită o utilizare specială pentru criptare. Ele pot fi atinse, de exemplu, de către arhivatorii care folosesc metode de protecție prin parolă.

Majoritatea sistemelor care necesită setarea unei parole pe un document nu criptează informațiile, ci se asigură mai degrabă că parola este introdusă la accesarea documentului. Înainte de astfel de sisteme, trebuie instalate MS Office, 1C și multe altele.

3. Sisteme de criptare a datelor care sunt transmise interconectat

Există două metode principale de criptare: criptarea canalului și criptarea end-to-end (abonat).

Câteodată criptarea canalului Toate informațiile transmise de canalul de comunicare, inclusiv serviciul, sunt protejate. Această metodă de criptare are un astfel de avantaj - implementarea procedurilor de criptare la nivel de canal vă permite să exploatați caracteristicile hardware, ceea ce are ca rezultat creșterea productivității sistemului. Cu toate acestea, această abordare are câteva deficiențe:

- Criptarea datelor de serviciu complică mecanismul de rutare al pachetelor edge și necesită decriptarea datelor de la dispozitivele intermediare de comunicație (gateway-uri, relee etc.);

- Criptarea informațiilor de serviciu poate duce la apariția unor modele statistice în criptarea datelor, ceea ce afectează fiabilitatea securității și impune restricții la alegerea algoritmilor criptografici.

Criptare Kintseve (abonat). vă permite să asigurați confidențialitatea datelor transmise între doi abonați. Și aici informațiile sunt protejate, toate informațiile de serviciu nu mai sunt confidențiale. Nu este posibil să se analizeze informații despre structura comunicării, cum ar fi despre expeditor și destinatar, despre ora și mintea transmiterii datelor, precum și despre tipurile de date care sunt transmise.