Віруси та антивірусні програми. Конспект уроку на тему: «Комп'ютерні віруси

Комп'ютерні вірусита антивірусні програми

Викладач:

Студент:

Єкатеринбург

2013

|

Вступ 1.Теоретичні основи комп'ютерної вірусології 1.1 Поняття "Комп'ютерний вірус" 1.2. Історія комп'ютерної вірусології та причини появи вірусів 1.3. Комп'ютерні віруси, їх властивості та класифікація 1.3.1. Властивості комп'ютерних вірусів 1.3.2. Класифікація вірусів 1.4. Основні види вірусів та схеми їх функціонування 1.4.1. Завантажувальні віруси. 1.4.2. Файлові віруси 1.4.3. Завантажувально-файлові віруси 1.4.4. Мережеві віруси 1.4.5. Поліморфні віруси 1.4.6. Макровіруси 1.5. Шляхи проникнення вірусів у комп'ютер та механізм розподілу вірусних програм 1.6. Антивірусні програми 2. Із практики боротьби з комп'ютерними вірусами 2.1. Як ми виявляємо комп'ютерний вірус? 2.2. Як ми лікуємо комп'ютер від вірусних інфекцій? Висновок |

Вступ

Ми живемо у 21 столітті, це вік комп'ютерної інформаційної технології.

Життя сьогоднішньої людини неможливо уявити без оперативного зберігання об'ємної інформації та доступу до неї. Людина не може впоратися зі швидким потоком інформації. Комп'ютер є найємнішим сховищем усієї інформації. Але разом з тим комп'ютер породив іншу проблему - проблему надійності, захищеності, тривалого зберігання інформації. І винуватцем за все став комп'ютерний вірус.

Віруси, що набули широкого поширення в комп'ютерній техніці, розбурхали весь світ. Багато користувачів комп'ютерів стурбовані чутками про те, що за допомогою комп'ютерних вірусів зловмисники зламують мережі, грабують банки, крадуть інтелектуальну власність.

Сьогодні масове застосування персональних комп'ютерів, на жаль, виявилося пов'язаним з появою програм, що самовідтворюються, вірусів, що перешкоджають нормальній роботі комп'ютера, руйнують файлову структуру дисків і завдають шкоди інформації, що зберігається в комп'ютері.

Все частіше в засобах масової інформації з'являються повідомлення про різноманітні піратські витівки комп'ютерних хуліганів, про появу все більш досконалих програм, що самовиражаються. Незважаючи на ухвалені в багатьох країнах закони про боротьбу з комп'ютерними злочинами та розробку спеціальних програмних засобів захисту від вірусів, кількість нових програмних вірусів постійно зростає. Зіткнувся з цією проблемою і я, і всі ті, хто працює з комп'ютером. На сьогоднішній день у роботі з комп'ютером потрібно навчитися керувати та захищати комп'ютер від комп'ютерного вірусу. Це вимагає від користувача персонального комп'ютера знань про природу вірусів, способи зараження вірусів та практичного захисту від них. Все сказане і стало підставою вибору теми моєї курсової роботиз інформатики «Комп'ютерні віруси та антивірусне програмне забезпечення».

Гіпотеза. Взявшись за цю темуя припустив, що посилити захист персональних комп'ютерів від комп'ютерних вірусів можна, якщо на підставі поглибленого знання теоретичних основ комп'ютерної вірусології, буде розроблена система послідовних практичних дій, що запобігають зараженню вірусом або передбачають використання ефективних методів захисту.

Об'єктом дослідженняє практика виявлення та боротьби з комп'ютерним вірусом.

Предметом дослідження |виявлення та боротьба з комп'ютерним вірусом під час роботи з персональним комп'ютером.

Мета роботи: розробити систему послідовних практичних дій, що запобігають зараженню вірусом або передбачають використання ефективних методів боротьби та описати технологічний процес захисту персональних комп'ютерів від вірусів.

Завдання:

- вивчити теоретичні основи комп'ютерної вірусології (сутність, властивості, класифікація вірусів);

- Ознайомитись з історією комп'ютерної вірусології;

- Проаналізувати власну практику виявлення комп'ютерного вірусу та боротьбу з ним;

- Вдосконалити дослідницьку та власну інформаційну культуру.

Моє дослідження складається із двох розділів.

У першому розділі висвітлюються теоретичні питання. На другому розділі - технологічний процес захисту персональних комп'ютерів від вірусів, які з двох взаємозалежних кроків: виявлення комп'ютерного вірусу та її лікування.

1.Теоретичні основи комп'ютерної вірусології

1.1 Поняття "Комп'ютерний вірус"

Комп'ютерний вірус – це спеціально написана невелика за розмірами програма, яка може «приписувати» себе до інших програм (тобто «заражати» їх), а також виконувати небажані різні дії на комп'ютері. Програма, всередині якої міститься вірус, називається «зараженою». Коли така програма починає роботу, спочатку управління отримує вірус. Вірус знаходить та «заражає» інші програми, а також виконує якісь шкідливі дії (наприклад, псує файли або таблицю розміщення файлів на диску, «засмічує» оперативну пам'ять тощо). Для маскування вірусу, дії із зараження інших програм та заподіяння шкоди можуть виконуватися не завжди, а скажімо, при виконанні певних умов. Після того, як вірус виконає потрібні йому дії, він передає управління програмі, в якій він знаходиться, і вона працює так само, як звичайна. Тим самим зовні робота зараженої програми виглядає так само, як і не заражена.

Багато різновидів вірусів влаштовані так, що при запуску зараженої програми вірус залишається резидентним, тобто до перезавантаження DOS , в пам'яті комп'ютера і іноді заражає програми та виконує шкідливі дії на комп'ютері.

Слід зазначити, що тексти програм та документів, інформаційні файли без даних, таблиці, табличні процесори та інші аналогічні файли неможливо знайти заражені вірусом, може їх лише зіпсувати.

1.2. Історія комп'ютерної вірусології та причини появи вірусів

Історія комп'ютерної вірусології представляється сьогодні постійною «перегонкою за лідером», причому, незважаючи на всю міць сучасних антивірусних програм, лідерами є саме віруси.

Про появу першого комп'ютерного вірусу багато різних думок. Достеменно тільки відомо, що на машині Чарльза Беббіджа, який вважається винахідником першого комп'ютера, його не було, а на Univax 1108 та IBM 360/370, у середині 1970-х років вони вже були. Цікаво, що ідея комп'ютерних вірусів з'явилася набагато раніше від самих персональних комп'ютерів. Точкою відліку можна вважати праці відомого вченого Джона фон Неймана з вивчення самовідтворюваних математичних автоматів, про які стало відомо в 1940-х роках. 1951 року він запропонував спосіб створення таких автоматів. А 1959 року журнал Scientific American опублікував статтю Л.С.Пенроуза, присвячену самовідтворюваним механічним структурам. У ній була описана найпростіша двовимірна модель механічних структур, що самовідтворюються, здатних до активації, розмноження, мутацій, захоплення. Пізніше інший вчений Ф.Ж.Шталь реалізував цю модельна практиці за допомогою машинного коду на IBM 650

Серед тисяч вірусів лише кілька десятків є оригінальними розробками, які використовують справді принципові ідеї. Решта «варіації на тему». Але кожна оригінальна технологія змушує творців антивірусів пристосовуватися до нових умов, наздоганяти вірусну технологію. Але останнє можна заперечити. Наприклад, 1989 року американський студент зумів створити вірус, який вивів з ладу близько 6000 комп'ютерів Міністерства оборони США. Або прикладом може бути епідемія відомого вірусу Dir - II , що вибухнула 1991 року. Вірус використовував справді оригінальну, принципово нову технологію і спочатку зумів широко поширитися за рахунок недосконалості традиційних антивірусних засобів.

Або сплеск комп'ютерних вірусів у Великій Британії: Крістоферу Пайну вдалося створити віруси Pathogen і Queeq, а також вірус Smeg . Саме останній був найнебезпечнішим, його можна було накладати на перші два віруси, і через це після кожного прогону програми вони змінювали конфігурацію. Тому їх неможливо було знищити. Щоб розповсюдити віруси, Пайн скопіював комп'ютерні ігри та програми, заразив їх, а потім відправив назад до мережі. Користувачі завантажували у свої комп'ютери, заражені програми та інфікували диски. Ситуація ускладнилася тим, що Пайн примудрився занести віруси і в програму, яка з ними бореться. Запустивши її, користувачі замість знищення вірусів знищили файли багатьох фірм, збитки становили мільйони фунтів стерлінгів.

Широку популярність отримав американський програміст Морріс. Він відомий як творець вірусу, який у листопаді 1988 року заразив близько 7000 персональних комп'ютерів, підключених до Internet.

Причини появи та поширення комп'ютерних вірусів, з одного боку, ховаються в психології людської особистості та її тіньових сторонах (заздрості, помсти, марнославстві невизнаних творців, неможливості конструктивно застосувати свої здібності), з іншого боку, обумовлені відсутністю апаратних засобів захисту та протидії з боку операційної системиперсональний комп'ютер.

1.3. Комп'ютерні віруси, їх властивості та класифікація

1.3.1. Властивості комп'ютерних вірусів

Наразі застосовуються персональні комп'ютери, в яких користувач має вільний доступ до всіх ресурсів машини. Саме це відкрило можливість для небезпеки, яка одержала назву комп'ютерного вірусу.

Що таке комп'ютерний вірус? Формальне визначення цього поняття досі не вигадане, і є серйозні сумніви, що воно взагалі може бути дано. Численні спроби дати «сучасне» визначення вірусу не сприяли успіху. Щоб відчути всю складність проблеми, спробуйте дати визначення поняття «редактор». Ви або вигадаєте щось дуже спільне, або почнете перераховувати всі відомі типи редакторів. І те, й інше навряд можна вважати прийнятним. Тому ми обмежимося розглядом деяких властивостей комп'ютерних вірусів, які дозволяють говорити про них як деякий клас програм.

Насамперед, вірус – це програма. Таке просте твердження саме собою здатне розвіяти безліч легенд про незвичайні можливості комп'ютерних вірусів. Вірус може перевернути зображення на моніторі, але не може перевернути монітор. До легенд про віруси-вбивці, що «знищують операторів за допомогою виведення на екран смертельної кольорової гами 25-м кадром» також не варто ставитися серйозно. На жаль, деякі авторитетні видання час від часу публікують найсвіжіші новини з комп'ютерних фронтів, які, при найближчому розгляді виявляються наслідком не цілком ясного розуміння предмета.

Вірус - програма, що володіє здатністю до самовідтворення. Така здатність є єдиним засобом, властивим для всіх типів вірусів. Але не лише віруси здатні до самовідтворення. Будь-яка операційна система та ще безліч програм здатні створювати власні копії. Копії ж вірусу як зобов'язані повністю збігатися з оригіналом, а й можуть взагалі із нею не збігатися!!!

Вірус не може існувати в «повній ізоляції»: сьогодні не можна уявити вірус, який не використовує код інших програм, інформацію про файлову структуру або навіть імена інших програм. Причина зрозуміла: вірус повинен у якийсь спосіб забезпечить передачу собі управління.

1.3.2. Класифікація вірусів

В даний час відомо більше 5000 програмних вірусів, їх можна класифікувати за такими ознаками:

Середовище проживання;

способу зараження довкілля;

впливу;

Особливості алгоритму.

Залежно від довкілля віруси можна розділити на мережні, файлові, файлово - завантажувальні, поліморфні, макровіруси та завантажувальні.Мережеві віруси поширюються різними комп'ютерними мережами.Файлові віруси впроваджуються головним чином виконувані модулі, тобто файли, мають розширення COM і EXE. Файлово-завантажувальніВіруси можуть впроваджуватися в інші види файлів, але, як правило, записані в таких файлах, вони ніколи не отримують управління і, отже, втрачають здатність до розмноження.Поліморфні вірусиЦе віруси, що модифікують свій код у заражених програмах таким чином, що два екземпляри одного і того ж вірусу можуть не збігатися в жодному биті.Макро | віруси є програмами на мовах, вбудованих в деякі системи обробки даних ( текстові редактори, електронні таблиці та ін.).Завантажувальні вірусивпроваджуються в завантажувальний сектор диска або сектор, що містить програму завантаження системного диска.

За способом зараження віруси поділяються нарезидентні та нерезидентні. Резидентний віруспри зараженні комп'ютера залишає в оперативної пам'ятісвою резидентну частину, яка потім перехоплює звернення операційної системи до об'єктів зараження та впроваджується у них. Резидентні віруси знаходяться в пам'яті і є активними аж до вимкнення або перезавантаження комп'ютера.Нерезидентні вірусине заражають пам'ять комп'ютера і активні обмежений час.

За ступенем впливу вірусу можна поділити на такі види:

Безпечні , що не заважають роботі комп'ютера, але зменшують обсяг вільної пам'яті та пам'яті на дисках, дії таких вірусів виявляються в будь-яких графічних або звукових ефектах;

Небезпечні віруси, які можуть призвести до різних порушень у роботі комп'ютера;

Дуже небезпечні , вплив яких може призвести до втрати програм, знищення даних, стирання інформації у системних областях диска.

1.4. Основні види вірусів та схеми їх функціонування

1.4.1. Завантажувальні віруси.

Розглянемо схему функціонування дуже простого завантажувального вірусу, що заражає дискети. Ми свідомо обійдемо всі численні тонкощі, які неминуче зустрілися б за суворого алгоритму його функціонування.

Що відбувається, коли ви вмикаєте комп'ютер? Насамперед управління передаєтьсяпрограмі початкового завантаження, яка зберігається в пристрої, що постійно запам'ятовує (ПЗУ), тобто ПНЗПЗП.

Ця програма тестує обладнання і за успішного завершення перевірок намагається знайти дискету в дисководі А.

Будь-яка дискета розмічена на сектори та доріжки. Сектори об'єднуються в класи, але це нам не суттєво.

Серед секторів є кілька службових, що використовуються операційною системою для власних потреб (у цих секторах не можуть розміщуватись ваші дані). Серед службових секторів нас поки що цікавить один |сектор початкового завантаження.

У секторі початкового завантаження зберігаєтьсяінформація про дискет |кількість поверхонь, кількість доріжок, кількість секторів та ін. Але нас зараз цікавить не ця інформація, а невеликапрограма початкового завантаження(ПНЗ), яка має завантажити саму операційну систему та передати їй керування.

Таким чином, нормальна схема початкового завантаження така:

Тепер розглянемо вірус. У завантажувальних вірусах виділяються дві частини т.зв.голову та т.зв. хвіст. Хвіст, власне кажучи, може бути порожнім.

Нехай у вас є чиста дискета та вірус, під яким ми розуміємо комп'ютер із активним резидентним вірусом. Як тільки цей вірус виявить, що в дисководі з'явилася підходяща жертва в нашому випадку незахищена від запису і ще незаражена дискета, він починає зараження. Заражаючи дискету, вірус здійснює такі дії.

Виділяє деяку область диска і позначає її як недоступну операційній системі, це можна зробити по-різному, у найпростішому та традиційному випадку зайняті вірусом сектори позначаються як збійні;

Копіює у виділену область диска свій хвіст та оригінальний завантажувальний сектор;

Заміщає програму початкового завантаження у завантажувальному секторі своєю головою;

Організовує ланцюжок передачі управління згідно зі схемою.

Таким чином, голова вірусу тепер першою отримує управління, вірус встановлюється на згадку і передає управління оригінальному завантажувальному сектору. У ланцюжку:

ПНЗ (ПЗУ) ПНЗ (диск) СИСТЕМА

З'являється нова ланка:

ПНЗ (ПЗУ) ВІРУС ПНЗ (диск) СИСТЕМА

Мораль ясна: ніколи не залишайте (випадково) дискету в дисководі А.Ми розглянули схему функціонування простого бутового вірусу, що у завантажувальних секторах дискет. Зазвичай, віруси здатні заражати як завантажувальні сектори дискет, а й завантажувальні сектори вінчестерів. При цьому на відміну від дискет, на вінчестері є два типи завантажувальних секторів, що містять програми початкового завантаження, які отримують управління. При завантаженні комп'ютера з вінчестера першою бере на себе керування програма початкового завантаження MBR (Master Boot Record головна завантажувальний запис). Якщо ваш жорсткий диск розбитий на кілька розділів, лише один з них позначений як завантажувальний. Програма початкового завантаження MBR знаходить завантажувальний розділ вінчестера та передає керування на програму початкового завантаження цього розділу. Код останньої збігається з кодом програми початкового завантаження, що міститься на звичайних дискетах, відповідні сектори завантаження відрізняються тільки таблицями параметрів. Таким чином, на вінчестері є два об'єкти атаки завантажувальних вірусів програма початкового завантаження в MBR та програми початкового завантаження в бут - секторізавантажувального диска.

1.4.2. Файлові віруси

Розглянемо схему роботи простого файлового вірусу. На відміну від завантажувальних вірусів, які практично завжди є резидентними, файлові віруси можуть бути і нерезидентними. Розглянемо схему функціонування нерезидентного файлового вірусу. Нехай у нас є інфікований файл, що виконується. При запуску такого файлу вірус отримує керування, здійснює деякі дії та передає керування «господарю» (хоча ще невідомо, хто в такій ситуації господар).

Які ж дії виконує вірус? Він шукає новий об'єкт для зараження - підходящий за типом файл, який ще не заражений (у тому випадку, якщо вірус «пристойний», а то трапляються такі, що заражають відразу, нічого не перевіряючи). Заражаючи файл, вірус впроваджується в його код, щоб отримати керування під час запуску цього файлу. Крім своєї основної функції розмноження, вірус цілком може зробити що-небудь каверзне (сказати, запитати, зіграти) це вже залежить від фантазії автора вірусу. Якщо файловий вірус резидентний, він встановиться на згадку й отримає можливість заражати файли і виявити інші здібності як під час роботи зараженого файла. Заражаючи виконуваний файл, вірус, завжди змінює його код, отже, зараження виконуваного файлу завжди можна виявити. Але, змінюючи код файлу, вірус не обов'язково вносить інші зміни:

Він повинен змінювати довжину файла;

Не повинен змінювати ділянки коду, що не використовуються;

Не повинен змінювати початок файлу;

Нарешті, до файлових вірусів часто відносять віруси, які «мають деяке ставлення до файлів», але з повинні впроваджуватися у тому код. Розглянемо як приклад схему функціонування вірусів відомого сімейства Dir - II . Не можна не визнати, що, з'явившись у 1991 році, ці віруси спричинили справжню епідемію чуми в Росії. Розглянемо модель, де ясно видно основна ідея вірусу. Інформація про файли зберігається у каталогах. Кожна запис каталогу включає ім'я файлу, дату і час створення, деяку додаткову інформацію,номер першого кластерафайлу і т.зв. резервні файли.

При запуску виконуваних файлів система зчитує їх записи в каталозі, перший кластер файлу і далі інші кластери. Віруси сімейства Dir - II роблять наступну «реорганізацію» файлової системи: сам вірус записується в деякі вільні сектори диска, які він позначає як збійні. Крім того, він зберігає інформацію про перші кластери виконуваних файлів у резервних бітах, а на місце цієї інформації записує посилання на себе.

Таким чином, при запуску будь-якого файлу вірус отримує управління (операційна система запускає його сама) резидентно встановлюється в пам'ять і передає управління викликаному файлу.

1.4.3. Завантажувально-файлові віруси

Ми не розглядатимемо модель завантажувально-файлового вірусу, бо ніякої іншої інформації ви при цьому не дізнаєтесь. Але тут надається зручна нагода коротко обговорити вкрай «популярний» останнім часом завантажувально-файловий вірус One Half , що заражає головний завантажувальний сектор ( MBR ) та виконувані файли. Основна руйнівна дія – шифрування секторів вінчестера. При кожному запуску вірус шифрує основну порцію секторів, а зашифрувавши половину жорсткого диска радісно повідомляють про це. Основна проблема залучення даного вірусу полягає в тому, що недостатньо просто видалити вірус з MBR та файлів, треба розшифрувати зашифровану ним інформацію. Найбільш «смертельна» дія просто переписати новий здоровий MBR . Головне не панікуйте. Зважте все спокійно, порадьтеся з фахівцем.

1.4.4. Мережеві віруси

До мережевих відносяться віруси, які для свого поширення активно використовують протоколи та можливості локальних та глобальних мереж. Основним принципом мережного вірусу є можливість самостійно передати свій код на віддалений сервер або робочу станцію. "Повноцінні" мережні віруси при цьому мають ще й можливість запустити на виконання свій код на віддаленому комп'ютері або, принаймні, "підштовхнути" користувача до запуску зараженого файлу.

1.4.5. Поліморфні віруси

Більшість питань пов'язані з терміном «поліморфні віруси». Цей вид комп'ютерних вірусів є сьогодні найбільш небезпечними. Пояснимо ж, що це таке.

Поліморфні віруси - віруси, що модифікують свій код у заражених програмах таким чином, що два екземпляри одного і того ж вірусу можуть не збігатися в жодному вигляді.

Такі віруси не тільки шифрують свій код, використовуючи різні шляхи шифрування, але й містять код генерації шифрування і розшифрування, що відрізняє їх від звичайних шифрувальних вірусів, які також можуть шифрувати ділянки свого коду, але маючи при цьому постійний код шифрувальника і розшифровувача.

Поліморфні віруси - це віруси з розшифрувальниками, що самодифікуються. Мета такого шифрування: маючи заражений та оригінальний файли, ви все одно не зможете проаналізувати його код за допомогою дизассемблювання. Цей код зашифрований і є безглуздим набором команд. Розшифровка проводиться самим вірусом безпосередньо під час виконання. При цьому можливі варіанти: він може розшифрувати себе всього відразу, а може виконати таке розшифрування «по ходу справи», може знову шифрувати ділянки, що вже відпрацювали. Все це робиться задля утруднення аналізу коду вірусом.

1.4.6. Макровіруси

Макровіруси (macro viruses ) є програмами мовами (макро-мовах), вбудованих у деякі системи обробки даних (текстові редактори, електронні таблиці тощо). Для свого розмноження віруси використовують можливості макромов і за допомогою їх переносять себе з одного зараженого файлу в інші. Найбільшого поширення набували макровіруси для Microsoft Word, Excel та Office . Існують також макровіруси заражаючі документи баз даних Microsoft Access.

1.5. Шляхи проникнення вірусів у комп'ютер та механізм розподілу вірусних програм

Основними прийомами проникнення вірусів у комп'ютер є знімні диски(лазерні та гнучкі), а також комп'ютерні мережі. Зараження жорсткого диска вірусами може статися під час завантаження програми з дискети, що містить вірус. Таке зараження може бути випадковим, наприклад, якщо дискети не вийняли з дисковода А і перезавантажили комп'ютер, при цьому дискета може бути і не системною. Заразити дискету набагато простіше. На неї вірус може потрапити, навіть якщо дискету вставили в заражений комп'ютер і, наприклад, прочитали її зміст.

Вірус, як правило, впроваджується в робочу програмутаким чином, щоб при її запуску управління спочатку передавалося йому і тільки після виконання команд знову повернулося до робочої програми. Отримавши доступом до управління вірус, передусім, переписує сам у себе іншу робочу програму і заражає її. Після запуску програми, що містить вірус, стає можливим зараження інших файлів. Найчастіше вірусами заражаються завантажувальний сектор диска і виконувані файли, мають розширення EXE, COM, SYS та BAT . Вкрай рідко заражаються текстові файли.

Після зараження програми вірус може виконати якусь диверсію, не надто серйозну, щоб не привернути увагу. І, нарешті, не забуває повернути управління тій програмі, з якої було запущено. Кожне виконання зараженої програми переносить вірус до наступної програми. Таким чином заразиться все програмне забезпечення.

1.6. Антивірусні програми

Способи протидії комп'ютерним вірусам можна поділити на кілька груп:

- профілактика вірусного зараження та зменшення передбачуваної шкоди від такого зараження;

- методика використання антивірусних програм, у тому числі знешкодження та видалення відомого вірусу;

- способи виявлення та видалення невідомого вірусу.

З давніх-давен відомо, що до будь-якої отрути рано чи пізно можна знайти протиотруту. Такою протиотрутою в комп'ютерному світі стали програми, які називають антивірусними. Дані програми можна класифікувати за п'ятьма основними групами: фільтри, детектори, ревізори, лікарі та вакцинатори.

Антивіруси-фільтри - це резидентні програми, які сповіщають користувача про всі спроби будь-якої програми записатися на диск, а тим більше відформатувати його, а також інші підозрілі дії (наприклад про спроби змінити установки CMOS). При цьому виводиться запит щодо дозволу або заборони цієї дії. Принцип роботи цих програм ґрунтується на перехопленні відповідних векторів переривань. До переваг програм цього класу в порівнянні з програмами-детекторами можна віднести універсальність по відношенню як до відомих, так і невідомих вірусів, тоді як детектори пишуться під конкретні, відомі на Наразіпрограмісту види. Це особливо актуально зараз, коли з'явилося багато вірусів-мутантів, які не мають постійного коду. До недоліків можна віднести часту видачу запитів на здійснення будь-якої операції: відповіді на запитання забирають у користувача багато часу та діють йому на нерви. При встановленні деяких антивірусів-фільтрів можуть виникати конфлікти з іншими резидентними програмами, які використовують ті ж переривання, які просто перестають працювати.

Найбільшого поширення нашій країні отримали програми-детектори, а точніше програми, що об'єднують у собі детектор і лікар. Найбільш відомі представники цього класу – Aidstest, Doctor Web, Microsoft Antivirus.

Антивіруси-детектори розраховані на конкретні віруси і засновані на порівнянні послідовності кодів вірусу, що містяться в тілі, з кодами програм, що перевіряються. Такі програми потрібно регулярно оновлювати, оскільки вони швидко старіють і не можуть виявляти нових видів вірусів.

Ревізори - програми, які аналізують поточний стан файлів та системних областей диска та порівнюють його з інформацією, збереженою раніше в одному із файлів даних ревізора. При цьому перевіряється стан BOOT-сектору, таблиці FAT, а також довжина файлів, час створення, атрибути, контрольна сума. Аналізуючи повідомлення програми-ревізора, користувач може вирішити, чим викликані зміни: вірус чи ні. До останньої групи належать найнеефективніші антивіруси вакцинатори. Вони записують у програму, що вакцинується, ознаки конкретного вірусу так, що вірус вважає її вже зараженою.

Приклади антивірусних програм:

DOCTOR WEB

Останнім часом стрімко зростає популярність антивірусної програми – Doctor Web. Dr.Web так само, як і Aidstest відноситься до класу детекторів - лікарів, але на відміну від останнього, має так званий "евристичний аналізатор" - алгоритм, що дозволяє виявляти невідомі віруси. "Лікувальна павутина", як перекладається з англійської назва програми, стала відповіддю вітчизняних програмістів на нашестя вірусів-мутантів, що самодифікуються. Dr.Web можна назвати антивірусом нового покоління порівняно з Aidstest та його аналогами.

Тестування вінчестера Dr.Web-ом займає набагато більше часу, ніж Aidstest-ом, тому не кожен користувач може собі дозволити витрачати стільки часу на щоденну перевірку всього. жорсткого диска. Таким користувачам можна порадити ретельніше (з опцією /S2) перевіряти принесені ззовні дискети. Якщо інформація на дискеті знаходиться в архіві (а останнім часом програми та дані переносяться з машини на машину тільки в такому вигляді; навіть фірми-виробники програмного забезпечення, наприклад Borland, пакують свою продукцію), слід розпакувати його в окремий каталог на жорсткому диску та відразу ж, не відкладаючи, запустити Dr.Web, задавши йому як параметр замість імені диска повний шлях до цього підкаталогу. І все ж таки потрібно хоча б раз на два тижні проводити повну перевірку "вінчестера" на віруси із завданням максимального рівня евристичного аналізу.

Так само, як і у випадку з Aidstest при початковому тестуванні не варто дозволяти програмі лікувати файли, в яких вона виявить вірус, тому що не можна виключити, що послідовність байт, прийнята в антивірусі за шаблон, може зустрітися в здоровій програмі.

Microsoft Antivirus

До складу сучасних версій MS-DOS входить антивірусна програма Microsoft Antivirus (MSAV). Цей антивірус може працювати в режимах детектора-лікаря та ревізора.

MSAV має дружній інтерфейс у стилі MS-Windows, звичайно, підтримується миша. Добре реалізована контекстна допомога: підказка є практично до будь-якого пункту меню, будь-якої ситуації. Універсально реалізовано доступ до пунктів меню: для цього можна використовувати клавіші керування курсором, ключові клавіші (F1-F9), клавіші, що відповідають одній із літер назви пункту, а також мишу. Прапорці налаштувань у пункті меню Options можна встановлювати як клавішею ПРОБІЛ, так і клавішею ENTER. Серйозним незручністю під час використання програми і те, що вона зберігає таблиці з даними про файли над одному файлі, а розкидає їх у всіх директоріям.

При першій перевірці MSAV створює в кожній директорії, що містить файли, що виконуються, файли CHKLIST.MS, в які записує інформацію про розмір, дату, час, атрибути, а також контрольну суму контрольованих файлів. При наступних перевірках програма порівнюватиме файли з інформацією у CHKLIST.MS-файлах. Якщо змінилися розмір і дата, то програма повідомить про це користувачеві і запитає про подальші дії: оновити інформацію (Update), встановити дату та час у відповідність до даних у CHKLIST.MS (Repair), продовжити, не звертаючи уваги на зміни в даному файлі(Continue), перервати перевірку (Stop). Якщо змінилася контрольна сума, то MSAV виведе таке саме вікно, тільки замість пункту Repair буде Delete (видалити), оскільки програма неспроможна відновити вміст файла. При виявленні вірусу в режимі Detect&Clean програма видаляє цей вірус. Перевірку диска в обох режимах можна призупинити або повністю перервати, натиснувши ESC (або F3) та відповівши на відповідне питання програми. Під час сканування диска виводиться інформація про виконану роботу: відсоток оброблених каталогів та відсоток оброблених файлів у поточному каталозі. Ця інформація видається також наочно, як кольорової смужки, як і під час перевірки пам'яті. Наприкінці перевірки MSAV видає звіт у вигляді таблиці, де повідомляється про кількість перевірених жорстких дисківта гнучких дисків, про кількість перевірених, інфікованих та вилікуваних файлів. Крім того, виводиться час сканування.

У меню Options можна налаштувати програму за власним бажанням. Тут можна встановити режим пошуку вірусів-невидимок (Anti-Stealth), перевірки всіх файлів (Check All Files), а також дозволити або заборонити створювати таблиці CHKLIST.MS (Create New Checksums). До того ж можна встановити режим збереження звіту про виконану роботу у файлі. Якщо встановити опцію Create Backup, то перед видаленням вірусу із зараженого файлу його копію буде збережено з розширенням *.VIR

Перебуваючи в основному меню, можна переглянути список вірусів, відомих програме MSAV, натиснувши клавішу F9. При цьому виведеться вікно із назвами вірусів. Щоб переглянути докладнішу інформацію про вірус, потрібно підвести курсор до його імені та натиснути ENTER. Можна швидко перейти до вірусу, набравши перші літери його імені. Інформацію про вірус можна вивести на принтер, вибравши пункт меню.

2. Із практики боротьби з комп'ютерними вірусами

2.1. Як ми виявляємо комп'ютерний вірус?

По-перше, ми добре засвоїли ті ознаки, якими неважко дізнатися про появу зараження вірусом. До них належать такі ознаки:

Припинення роботи або неправильна робота програм, що раніше функціонували;

Повільна робота комп'ютера;

Неможливість завантаження операційної системи;

Зникнення файлів та каталогів або спотворення їхнього вмісту;

Зміна дати та часу модифікації файлів;

Зміна розмірів файлів;

Несподіване значне збільшення кількості файлів на диску;

Істотне зменшення розміру вільної оперативної пам'яті;

Виведення на екран не передбачених повідомлень чи зображень;

Подання непередбачених звукових сигналів;

Часте зависання та збої у роботі комп'ютера.

До цих проявів комп'ютера ми ставимося з певною часткою ймовірності, оскільки ці явища необов'язково викликаються у присутності вірусу, а може бути наслідком інших причин. Ми намагаємося встановити діагноз якомога точніше, щоб не помилитися у прийнятті рішень, намагаючись виключити інші причини порушень персонального комп'ютера.

Деякий час запущений вірус, можливо, погуляє досхочу, але рано чи пізно «лафа» закінчиться, тому що ми - звичайні користувачі, все одно зуміємо помітити ті чи інші аномалії у поведінці комп'ютера та уникнути перешкод у його роботі. Але все-таки впоратися із вірусною інфекцією цілком самостійно ми не здатні.

І ми прагнемо до того, щоб якнайшвидше вірус потрапив до рук грамотніших фахівців. Професіонали його вивчатимуть, з'ясовуватимуть «що він робить», «як він робить», «коли він робить» та інше. У процесі такої роботи ми знаємо, необхідно збирати всю необхідну інформацію про даному вірусі, зокрема, виділити сигнатуру вірусу - послідовність байтів, яка цілком виразно його характеризує. Для побудови сигнатури беремо найважливіші та характерні ділянки коду вірусу. У такому разі нам стають зрозумілими механізми роботи вірусу. У разі завантажувального вірусу ми прагнемо дізнатися, де він ховає хвіст, де знаходиться оригінальний завантажувальний сектор, а у разі файлового способу зараження файлу. Отримана інформація дозволяє нам з'ясувати:

I . Як виявити вірус? Для цього уточнюються методи пошуку сигнатур у потенційних об'єктах вірусної атаки, файлах та/або завантажувальних секторах?

II . Як знешкодити вірус? Якщо це можливо, ми розробляємо алгоритми видалення вірусного коду із заражених об'єктів.

2.2. Як ми лікуємо комп'ютер від вірусних інфекцій?

Для виявлення, видалення та захисту від комп'ютерних вірусів розроблено кілька видів спеціальних програм, які дозволяють виявляти та знищувати віруси. Такі програми називаютьсяантивірусними . Розрізняють такі види антивірусних програм, які використовуються в нашій практиці зі змінним успіхом. Це:

Програми – детектори;

Програми доктора чи фаги;

Програми - ревізори;

Програми вакцини або імунізатори;

Програми ¦ детекториздійснюють пошук характерної для конкретного вірусу сигнатури в оперативній пам'яті та у файлах і при виявленні видають відповідне повідомлення. Недоліком таких антивірусних програм є те, що вони можуть знаходити ті віруси, які відомі розробникам даних програм.

Програми доктораабо фаги , також програми | вакцинине тільки знаходять заражені вірусом файли, але і «лікують» їх, тобто видаляють з файлу тіло програми вірусу, повертаючи файли в вихідний стан. На початку своєї роботи фаги шукають віруси в оперативній пам'яті, знищуючи їх і лише потім переходять до «лікування» файлів. Серед фагів виділяють поліфаги, тобто програми лікаря, призначені для пошуку та знищення великої кількості вірусів. Найбільш відомі з них: Aidstest, Scan, AntiVirus, Doctor Web . У своїй практиці ми віддаємо перевагу саме цим програмам.

Програми ревізоривідносяться до найнадійніших засобів захисту від вірусів. Ревізори запам'ятовують вихідний стан програм, каталогів та системних областей диска тоді, коли комп'ютер не заражений вірусом, а потім періодично або за бажанням користувача порівнюють поточний стан з вихідним. Виявлені зміни відображаються на екрані монітора. Як правило, порівняння станів роблять відразу після завантаження операційної системи. При порівнянні перевіряються довжина файлу, код циклічного контролю (контрольна сума файлу), дата та час модифікації та інші параметри. Програми ревізори мають досить розвинені алгоритми, виявляють стелс віруси і можуть навіть очистити зміни версії програми, що перевіряється від змін, внесених вірусом. До програм ? ревізорів належить широко поширена в Росії програма Adinf.

Програми | фільтриабо «сторожа» є невеликими резидентними програмами, призначеними для виявлення підозрілих дій при роботі комп'ютера, характерних для вірусів. Такими діями можуть бути:

Спроби корекції файлів із розширеннями COM, EXE;

Зміна атрибутів файлу;

Прямий запис на диск за абсолютною адресою;

При спробі якоїсь програми зробити зазначені дії «сторож» надсилає користувачеві повідомлення і пропонує заборонити або дозволити відповідну дію. Програми фільтри дуже корисні, оскільки здатні виявити вірус на ранній стадії його існування до розмноження. Тим не менш, вони не "лікують" файли та диски. Для знищення вірусів потрібно застосувати інші програми та можливі конфлікти з іншим програмним забезпеченням. Прикладом програми фільтра є програма Vsafe , що входить до складу пакету утиліт MS DOS.

Вакцини або імунізатори Це резидентні програми, що запобігають зараженню файлів. Вакцини застосовують, якщо відсутні програми лікаря, які «лікують» цей вірус. Вакцинація можлива лише від відомих вірусів. Вакцина модифікує програму або диск таким чином, щоб це не відбивалося на їхній роботі, а вірус сприйматиме їх зараженими і тому не впровадиться. В даний час програми вакцини мають обмежене застосування.

Своєчасне виявлення заражених вірусами файлів і дисків, повне знищення виявлених вірусів кожному комп'ютері дозволяють уникнути поширення вірусної епідемії інші комп'ютери.

Для того щоб не піддати комп'ютер зараженню вірусами та забезпечити надійне зберіганняінформації на дисках, ми прагнемо дотримуватися таких правил:

Оснастіть свій комп'ютер сучасними антивірусними програмами, наприклад: Aidstest , Doctor Web, і постійно відновлюйте їх версії;

Перед зчитуванням дискет інформації, записаної на інших комп'ютерах, завжди перевіряйте ці дискети на наявність вірусів, запускаючи антивірусні програми вашого комп'ютера;

При перенесенні на свій комп'ютер файлів в архівованому вигляді перевіряйте їх одразу після розархівації на жорсткому диску, обмежуючи область перевірки лише новозаписаними файлами;

Періодично перевіряйте на наявність вірусів, жорсткі диски комп'ютера, запускаючи антивірусні програми для тестування файлів, пам'яті та системних областей дисків із захищеною від запису дискети, попередньо завантаживши операційну систему із захищеною від запису системною дискетою;

Завжди захищайте диски від запису під час роботи на інших комп'ютерах, якщо на них не буде записуватися інформація;

Обов'язково робіть архівні копії на дискетах цінної вам інформації;

Не залишайте в кишені дисковода А дискети при включенні або перезавантаженні операційної системи, щоб унеможливити зараження комп'ютера завантажувальними вірусами;

Використовуйте антивірусні програми для вхідного контролю всіх файлів, що виконуються з комп'ютерних мереж;

Для забезпечення більшої безпеки застосування Aidstest та Doctor Web необхідно поєднувати з повсякденним використанням ревізора диска Adinf.

При зараженні комп'ютера вірусом (або при підозрі на це) ми дотримуємося чотирьох правил:

1). Насамперед, не треба поспішати і приймати необачних рішень. Непродумані дії можуть призвести не тільки до втрати частини файлів, але й повторного зараження комп'ютера;

2). Потрібно негайно вимкнути комп'ютер, щоб вірус не продовжував своїх руйнівних дій;

3). Всі дії щодо виявлення виду зараження та лікування комп'ютера слід виконувати при завантаженні комп'ютера захищеної від запису дискети з ОС (обов'язкові правило);

4). Якщо ви не маєте достатніх знань та досвіду для лікування комп'ютера, попросіть допомогти більш досвідчених колег.

Висновок

Отже, можна навести масу фактів, які свідчать, що загроза інформаційному ресурсузростає з кожним днем, піддаючи паніку відповідальних осіб у банках, на підприємствах і в компаніях у всьому світі. І ця загроза походить від комп'ютерних вірусів, які спотворюють або знищують життєво важливу інформаціющо може призвести до фінансових втрат.

Комп'ютерний вірусспеціально написана програма, здатна мимоволі приєднаються до інших програм, створювати свої копії і впроваджувати їх у файли, системні області комп'ютера та в обчислювальні мережі з метою порушення роботи програм, псування файлів і каталогів, створення можливих перешкод у роботі комп'ютера.

Нині відомо понад 5000 програмних вірусів, кількість яких безперервно зростає. Нам відомі випадки, коли створювалися навчальні посібникидопомагає в написанні вірусів.

Основні види вірусів: завантажувальні, файлові, завантажувально-файлові, мережеві, поліморфні, макровіруси. Найбільш небезпечний вид вірусів - поліморфні.

З історії комп'ютерної вірусології ми з'ясували, що будь-яка оригінальна комп'ютерна технологія змушує авторів антивірусів пристосовуватися до нових технологій, постійно вдосконалити антивірусні програми.

Причини появи та поширення вірусів приховані з одного боку в психології людини, з іншого з відсутністю засобів захисту в операційній системі.

Основні шляхи проникнення вірусів - знімні диски та комп'ютерні мережі. Щоб цього не вийшло, дотримуйтесь заходів щодо захисту. Якщо ви все ж таки виявили в комп'ютері вірус, то за традиційним підходом краще покликати професіонала.

Але деякі властивості вірусів спантеличують навіть майстрів. Ще зовсім недавно важко було собі уявити, що вірус може пережити холодне перезавантаження або розповсюджуватись через файли документів. У таких умовах не можна не надавати значення хоча б початковій антивірусній освіті користувачів. При всій серйозності проблеми жоден вірус не здатний завдати стільки шкоди, скільки побілілий користувач з тремтячими руками.

Я вважаю, що я впорався з поставленими переді мною завданнями. Я досяг тієї мети, якої хотів досягти і виконав усі завдання, які потрібно було виконати. Я вважаю виконану мною роботу дуже актуальною для нашого часу. При виконанні роботи мені довелося звернутися до джерел інформації з Internet . Дану роботу можуть використовувати будь-які користувачі персональних комп'ютерів, так як комп'ютерні віруси - це одна з основних проблем, пов'язаних з комп'ютером.

Тема 1.3: Системне програмне забезпечення

Тема 1.4: Сервісне програмне забезпечення та основи алгоритмізації

Введення в економічну інформатику

1.4. Сервісне програмне забезпечення ПК та основи алгоритмізації

1.4.1. Сервісні програмні засоби (стандартні та службові програми, архівація даних, антивірусні програми)

1.4.1.3. Захист від комп'ютерних вірусів

Комп'ютерні віруси та їх методи класифікації

Комп'ютерний вірус – це невелика шкідлива програма, яка самостійно може створювати свої копії та впроваджувати їх у програми (файли, що виконуються), документи, завантажувальні секториносіїв даних.

Відомо багато різних способівкласифікації комп'ютерних вірусів

Одним із способів класифікації комп'ютерних вірусів – це поділ їх за такими основними ознаками:

- середовище проживання;

- особливості алгоритму;

- способи зараження;

- ступінь дії (нешкідливі, небезпечні, дуже небезпечні).

Залежно від довкілля основними типами комп'ютерних вірусів є:

- Програмні (вражають файли з розширенням. СОМ і. ехе) віруси.

- Завантажувальні віруси.

- Макровіруси.

- Мережеві віруси.

Програмні віруси- Це шкідливий програмний код, який впроваджений всередину виконуваних файлів (програм). Вірусний код може відтворювати себе у тілі інших програм – цей процес називається розмноженням.

Після певного часу, створивши достатню кількість копій, програмний вірус може перейти до руйнівних дій – порушення роботи програм та операційної системи, видаляючи інформації, що зберігаються на жорсткому диску. Цей процес називається вірусною атакою.

Завантажувальні віруси– вражають не програмні файли, а завантажувальний сектор магнітних носіїв (гнучких та жорстких дисків).

Макровіруси– вражають документи, які створені у прикладних програмах, що мають засоби для виконання макрокоманд. До таких документів належать документи текстового процесора WORD, табличного процесора Excel. Зараження відбувається при відкритті файлу документа у вікні програми, якщо в ній не вимкнено можливість виконання макрокоманд.

Мережеві вірусипересилаються з комп'ютера на комп'ютер, використовуючи для розповсюдження комп'ютерні мережі, електронну пошту та інші канали.

За алгоритмами роботи розрізняють комп'ютерні віруси:

- черв'яки (пересилаються з комп'ютера на комп'ютер через комп'ютерні мережі, електронну пошту та інші канали);

- віруси-невидимки (Стелс-віруси);

- троянські програми;

- програми – мутанти;

- логічні бомби;

- та інші віруси.

В даний час до найпоширеніших видів шкідливих програм належать: черв'яки, віруси, троянські програми.

Ознаки зараження ПК вірусом

Бажано не допускати появи вірусів у ПК, але при зараженні комп'ютера вірусом дуже важливо його виявити.

Основні ознаки появи вірусу в ПК:

- повільна роботакомп'ютера;

- зависання та збої у роботі комп'ютера;

- зміна розмірів файлів;

- зменшення розміру вільної оперативної пам'яті;

- значне збільшення кількості файлів на диску;

- зникнення файлів та каталогів або спотворення їхнього вмісту;

- зміна дати та часу модифікації файлів.

- та інші ознаки.

Способи захисту від комп'ютерних вірусів

Одним із основних способів боротьби з вірусами є своєчасна профілактика.

Щоб запобігти зараженню вірусами та атакам троянських коней, необхідно виконувати деякі рекомендації:

- Не запускайте програми, отримані з Інтернету або як вкладення в повідомлення електронної пошти без перевірки на наявність вірусу.

- Необхідно перевіряти всі зовнішні диски на наявність вірусів, перш ніж копіювати або відкривати файли, що містяться на них, або виконувати завантаження комп'ютера з таких дисків.

- Необхідно встановити антивірусну програму та регулярно користуватися нею для перевірки комп'ютерів. Оперативно поповнюйте базу даних антивірусної програми набором файлів сигнатур вірусів, щойно з'являються нові сигнатури.

- Необхідно регулярно сканувати жорсткі дискиу пошуках вірусів. Сканування зазвичай виконується автоматично при кожному увімкненні ПК та при розміщенні зовнішнього дискау зчитувальному пристрої. При скануванні антивірусна програма шукає вірус шляхом порівняння коду програм із кодами відомих їй вірусів, що зберігаються у базі даних.

- створювати надійні паролі, щоб віруси не могли легко підібрати пароль та отримати дозволи адміністратора. Регулярне архівування файлів дозволить мінімізувати збитки від вірусної атаки

- Основним засобом захисту інформації є резервне копіювання цінних даних, які зберігаються на жорстких дисках.

Існує досить багато програмних засобів антивірусного захисту. Сучасні антивірусні програми складаються з модулів:

- Евристичний модуль – виявлення невідомих вірусів.

- Монітор – програма, яка постійно перебуває в оперативній пам'яті ПК

- Пристрій управління, який здійснює запуск антивірусних програм та оновлення вірусної бази даних та компонентів

- Поштова програма (перевіряє електронну пошту)

- Програма сканер – перевіряє, виявляє та видаляє фіксований набір відомих вірусів у пам'яті, файлах та системних областях дисків

- Мережевий екран – захист від атак хакерів

До найефективніших і найпопулярніших антивірусних програм належать: Антивірус Касперського 7.0, AVAST, Norton AntiVirus та багато інших.

Антивірус Касперського 7.0

Програма складається з наступних компонентів:

- Файловий антивірус - компонент, що контролює файлову системукомп'ютера. Він перевіряє всі файли, що відкриваються, запускаються і зберігаються на комп'ютері.

- Поштовий Антивірус- компонент перевірки всіх вхідних та вихідних поштових повідомленькомп'ютера.

- Веб-антивірус – компонент, який перехоплює та блокує виконання скрипта, розташованого на веб-сайті, якщо він становить загрозу.

- Проактивний захист - компонент, який дозволяє виявити нову шкідливу програму ще до того, як вона встигне завдати шкоди. Таким чином, комп'ютер захищений не тільки від вже відомих вірусів, а й від нових ще не досліджених.

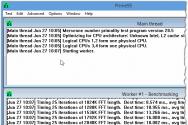

Мал. 1.

Антивірус Касперського 7.0– це класичний захист комп'ютера від вірусів, троянських та шпигунських програм, а також від будь-якого іншого шкідливого ПЗ.

Основні функції:

AVAST!

Антивірусна програма avast! v. home edition 4.7 ( безкоштовна версія) русифікована та має зручний інтерфейс, містить резидентний монітор, сканер, засоби автоматичного оновлення баз і т.д.

Захист Avast заснований на резидентних провайдерах, які є спеціальними модулями захисту таких підсистем, як файлова система, електронна пошта і т.д. До резидентних провайдерів Avast! відносяться: Outlook/Exchange, Web-екран, миттєві повідомлення, стандартний екран, екран мережі, екран P2P, електронна пошта.

Мал. 2.

Norton AntiVirus

Складається з одного модуля, який постійно знаходиться у пам'яті комп'ютера та здійснює такі завдання, як моніторинг пам'яті та сканування файлів на диску. Доступ до елементів керування та налаштувань програми виконується за допомогою відповідних закладок та кнопок.

Автозахист повинен бути завжди увімкненим, щоб забезпечити захист ПК від вірусів. Автозахист працює у фоновому режимі, не перериваючи роботу ПК.

Автозахист автоматично:

- Виявляє та захищає ПК від усіх типів вірусів, включаючи макро-віруси, віруси завантажувальних секторів, віруси резидента пам'яті та троянських коней, черв'яків та інших шкідливих вірусів.

- Захищає комп'ютер від вірусів, які передаються через Інтернет, перевіряючи всі файли, які завантажуються з Інтернету.

Комп'ютери стали справжніми помічниками людини і без них не може обійтися ні комерційна фірма, ні державна організація. Однак у зв'язку з цим особливо загострилася проблема захисту.

Віруси, що набули широкого поширення в комп'ютерній техніці, розбурхали весь світ. Багато користувачів комп'ютерів стурбовані чутками про те, що за допомогою комп'ютерних вірусів зловмисники зламують мережі, грабують банки, крадуть інтелектуальну власність.

Сьогодні масове застосування персональних комп'ютерів, на жаль, виявилося пов'язаним з появою програм, що самовідтворюються, вірусів, що перешкоджають нормальній роботі комп'ютера, руйнують файлову структуру дисків і завдають шкоди інформації, що зберігається в комп'ютері.

Все частіше в засобах масової інформації з'являються повідомлення про різноманітні піратські витівки комп'ютерних хуліганів, про появу все більш досконалих програм, що саморозмножуються. Нещодавно зараження вірусом текстових файлів вважалося абсурдом - зараз цим вже нікого не здивуєш. Незважаючи на ухвалені в багатьох країнах закони про боротьбу з комп'ютерними злочинами та розробку спеціальних програмних засобів захисту від вірусів, кількість нових програмних вірусів постійно зростає. Це вимагає від користувача персонального комп'ютера знань про природу вірусів, способи зараження вірусами та захисту від них.

1. Комп'ютерні віруси

Комп'ютерним вірусом називається програма (деяка сукупність виконуваного коду/інструкцій), яка здатна створювати свої копії (що не обов'язково повністю збігаються з оригіналом) та впроваджувати їх у різні об'єкти/ресурси комп'ютерних систем, мереж тощо. без відома користувача. У цьому копії зберігають здатність подальшого поширення.

Класифікація вірусів:

1) за середовищем проживання вірусу;

За середовищем проживання віруси можна розділити на мережні, файлові та завантажувальні. Мережеві віруси поширюються по комп'ютерної мережі, файлові впроваджуються у файли, завантажувальні - в завантажувальний сектор диска (Boot-сектор) або в сектор, що містить системний завантажувач вінчестера (Master Boot Record).

2) за способом зараження довкілля;

Способи зараження поділяються на резидентнийі нерезидентний . Резидентнийвірус при інфікуванні комп'ютера залишає в оперативній пам'яті свою резидентну частину, яка потім перехоплює звернення операційної системи до об'єктів зараження та впроваджується у них. Нерезидентні вірусине заражають пам'ять комп'ютера і активні обмежений час.

3) за деструктивними можливостями

За деструктивними можливостями віруси можна поділити на:

- нешкідливі,тобто. що ніяк не впливають на роботу комп'ютера (крім зменшення вільної пам'яті на диску внаслідок свого розповсюдження);

- безпечні,вплив яких обмежується зменшенням вільної пам'яті на диску та графічними, звуковими та ін. ефектами;

4) за особливостями алгоритму вірусу.

За особливостями алгоритму можна назвати такі групи вірусів:

- компаньйон-віруси (companion)- це віруси, які не змінюють файли.

- віруси-“хробаки”(worm) - віруси, які розповсюджуються в комп'ютерній мережі і, як і компаньйон-віруси, не змінюють файли чи сектора на дисках. Вони проникають у пам'ять комп'ютера з комп'ютерної мережі, обчислюють мережеві адреси інших комп'ютерів і надсилають на ці адреси свої копії. Такі віруси іноді створюють робочі файли на дисках системи, але можуть взагалі звертатися до ресурсів комп'ютера (крім оперативної пам'яті).

1.2. Творці шкідливих програм

Основна маса вірусіві троянських програм у минулому створювалася студентами та школярами, які щойно вивчили мову програмування, хотіли спробувати свої сили, але не змогли знайти для них більш гідного застосування. Такі віруси писалися і пишуться донині лише для самоствердження їхніх авторів.

Другу групу творців вірусівтакож складають молоді люди (частіше – студенти), які ще не повністю опанували мистецтво програмування. З-під пера подібних «умільців» часто виходять віруси вкрай примітивні та з великою кількістю помилок («студентські» віруси). Життя подібних вірусописачів стало помітно простішим з розвитком інтернету та появою численних веб-сайтів, орієнтованих на навчання написання комп'ютерних вірусів. Часто тут же можна знайти готові вихідні тексти, в які треба лише внести мінімальні «авторські» зміни і відкомпілювати рекомендованим способом.

Третю, найбільш небезпечну групу, яка створює та запускає у світ «професійні» віруси.Ці ретельно продумані та налагоджені програми створюються професійними, часто дуже талановитими програмістами. Такі віруси часто використовують досить оригінальні алгоритми проникнення в системні області даних, помилки в системах безпеки операційних середовищ, соціальний інжиніринг та інші хитрощі.

Окремо стоїть четверта група авторів вірусів – «дослідники», які займаються винаходом принципово нових методів зараження, приховування, протидії антивірусам і т. д. Часто автори подібних вірусів не розповсюджують свої твори, проте активно пропагують свої ідеї через численні інтернет-ресурси, присвячені створенню вірусів. При цьому небезпека, що виходить від таких «дослідницьких» вірусів, теж дуже велика - потрапивши до рук «професіоналів» із попередньої групи, ці ідеї дуже швидко з'являються у нових вірусах.

1.3. Опис шкідливих програм

До шкідливого програмного забезпечення відносяться мережні черв'яки, класичні файлові віруси, троянські програми, хакерські утиліти та інші програми, що завдають шкоди комп'ютеру, на якому вони запускаються на виконання, або іншим комп'ютерам в мережі.

Поліморфні віруси

Поліморфні віруси- віруси, що модифікують свій код у заражених програмах таким чином, що два екземпляри одного і того ж вірусу можуть не збігатися в жодному биті. Цей вид комп'ютерних вірусів на сьогоднішній день є найбільш небезпечним. Такі віруси не тільки шифрують свій код, використовуючи різні шляхи шифрування, а й містять код генерації шифрувальника і розшифровувача, що відрізняє їх від звичайних шифрувальних вірусів, які також можуть шифрувати ділянки свого коду, але мають при цьому постійний код шифрувальника та розшифровувача.

Стелс-віруси

Стелс-вірусиобманюють антивірусні програми та в результаті залишаються непоміченими. Тим не менш, існує простий спосіб вимкнути механізм маскування стелс-вірусів. Достатньо завантажити комп'ютер із не зараженої системної дискети і одразу, не запускаючи інших програм з диска комп'ютера (які також можуть бути зараженими), перевірити комп'ютер антивірусною програмою. При завантаженні з системної дискети вірус не може отримати керування та встановити в оперативній пам'яті резидентний модуль, що реалізує стелс-механізм. Антивірусна програма зможе прочитати інформацію, що дійсно записана на диску, і легко виявить вірус.

Троянські віруси

Троянський кінь- Це програма, що містить в собі деяку руйнівну функцію, яка активізується при настанні деякої умови спрацьовування. Зазвичай такі програми маскуються під якісь корисні утиліти. «Троянські коні» є програмами, що реалізують крім функцій, описаних у документації, та деякі інші функції, пов'язані з порушенням безпеки та деструктивними діями. Зазначено випадки створення таких програм з метою полегшення поширення вірусів. Списки таких програм широко публікуються у закордонному друку. Зазвичай вони маскуються під ігрові або розважальні програми та завдають шкоди під гарні картинки чи музику.

Програмні закладки також містять деяку функцію, що завдає шкоди ПС, але ця функція, навпаки, намагається бути якомога непомітнішою, т.к. чим довше програма не викликатиме підозр, тим довше закладка зможе працювати.

Черв'яки

хробакаминазивають віруси, які поширюються глобальними мережами, вражаючи цілі системи, а чи не окремі програми. Це найнебезпечніший вид вірусів, оскільки об'єктами нападу у разі стають інформаційні системи державного масштабу. З появою глобальної мережі Internet цей вид порушення безпеки становить найбільшу загрозу, тому що йому будь-якої миті може зазнати будь-який з 40 мільйонів комп'ютерів, підключених до цієї мережі.

За середовищем проживання віруси можна розділити на:

Файлові вірусинайчастіше впроваджуються у файли, що виконуються, що мають розширення.ехе і.com (найпоширеніші віруси), але можуть впроваджуватися і у файли з компонентами операційних систем, драйвери зовнішніх пристроїв, об'єктні файли та бібліотеки, командні пакетні файли, програмні файли мовами процедурного програмування (заражають під час трансляції виконувані файли).

Завантажувальні вірусивпроваджуються в завантажувальний сектор дискети (boot-sector) або сектор, що містить програму завантаження системного диска (master boot record). При завантаженні DOS з зараженого диска такий вірус змінює програму початкового завантаження чи модифікують таблицю розміщення файлів на диску, створюючи труднощі у роботі комп'ютера і навіть унеможливлюючи запуск операційної системи.

Файлово-завантажувальнівіруси інтегрують можливості двох попередніх груп і мають найбільшу "ефективність" зараження.

Мережеві вірусивикористовують для свого поширення команди та протоколи телекомунікаційних систем (електронної пошти, комп'ютерних мереж).

Документні віруси(їх часто називають макровірусами) заражають та спотворюють текстові файли (.doc) та файли електронних таблиць деяких популярних редакторів.

Комбіновані мережеві макровірусияк заражають створювані документи, а й розсилають копії цих документів електронною поштою.

1.4. Хронологія виникнення вірусів

Тут наведено хронологічний список деяких відомих комп'ютерних вірусіві черв'яків, і навіть подій, які справили серйозний впливом геть їх розвиток.

| Січень 2007 | Черв'як Stormпочинає захоплювати заражені комп'ютери, формуючи Мережа Storm, яка у вересні досягла розміру від 1 до 10 мільйонів комп'ютерів. |

| 2006 | 15 березня 2006 року в ЗМІз'являються повідомлення про створення першого вірусу для RFID-Міток (див. RFID-вірус). 20 січня 2006 : був виявлений черв'як Nyxem. Він розповсюджується за допомогою масового розсилання e-mail. Його навантаження, яке активується 3-го числа кожного місяця, починаючи з 3 лютого, робить спробу відключити ПЗ пов'язане з безпекою та роздачею файлів, а також знищити файли певних типів, таких як документи Microsoft Office . |

| 2005 | Серпень: черв'як Zotob (en:Zotob), незважаючи на відносно невеликий масштаб епідемії, привертає підвищену увагу західних ЗМІпісля того, як деякі з них були атаковані і зазнали певних збитків. |

| 2004 | Грудень: запущено черв'як Santy (en:Santy) - перший черв'як, що використовує для розповсюдження веб сайти, і до того ж використовує Гуглдля знаходження своїх жертв. Травень: з'являється черв'як Sasser (en:Sasser worm), що експлуатував ОС Windowsі викликав численні проблеми у мережі, іноді навіть паралізуючи роботу організацій. Березень: виявлено черв'як Witty (en:Witty) - перший відразу у кількох категоріях. Цей хробак атакував кілька версій IIS; він з'явився у рекордний час після оголошення вразливості; він став першим інтернет-хробаком, що несе по-справжньому шкідливий код; і, нарешті, він став першим черв'яком, який спочатку було розіслано за заздалегідь складеним списком вразливих комп'ютерів. Січень: запущено черв'як MyDoom (en:Mydoom), який на той момент стає найшвидшим черв'яком, що розповсюджується електронною поштою. |

| 2003 | Жовтень: запущено черв'як Sober (en:Sober worm), який підтримує свою присутність у мережі до 2005 у різних варіантах. Серпень: запущено черв'як Sobig (en:Sobig), який швидко розповсюджується через електронну пошту та ресурси, відкриті для колективного доступу в локальних мережах. Одночасна епідемія черв'яків Blaster і Sobig завдає відчутної шкоди користувачам мережі по всьому світу. Серпень: запущено хробак Welchia (en:Welchia) - один із найвідоміших «білих черв'яків». Він слідує по п'ятах черв'яка Blaster, намагаючись видалити його із заражених комп'ютерів і встановити на них латкуОС. Робиться це, однак, як і раніше без згоди користувачів, і багато хто системні адміністратори скаржаться, що черв'як Welchia засмічує мережі, створюючи ще більше проблем - таким чином, сам по собі шкідливою програмою . Серпень: черв'як Blaster (en:Blaster worm), також відомий як Lovesan, розповсюджується по всьому світу, також засмічуючи мережу великою кількістю сміттєвого трафіку. Черв'як містить образи на адресу Білла Гейтсата помилково запрограмовану DoS-атакуна сервер оновлення ОС Windows . Січень: черв'як SQL Slammer (en:SQL slammer worm), також відомий як хробак Sapphire, використовує вразливості в Microsoft SQL Serverта створює великі перешкоди в Інтернеті. |

| 2001 | Жовтень: вперше виявлено черв'як Klez . Вересень: багатовекторний черв'як Nimda (en:Nimda) поширюється використовуючи відразу кілька різних способів, включаючи бекдори, залишені хробаками Code Red II та Sadmind. Серпень: починається глобальна епідемія повністю переписаного варіанта хробака Code Red під назвою Code Red II (en:Code Red II), спочатку в основному Китаї. Code Red II та його попередник незабаром стають класичними прикладами Інтернет-хробаків, після детального аналізу у популярній статті How to 0wn the Internet in Your Spare Timeта публікації дизасембованогокоду вірусів із коментарями на сайті eEye . Липень: випущений черв'як Code Red (en:Code Red (computer worm)), також атакуючий. Липень: випущений черв'як Sircam (en:Sircam), що розповсюджується по електронній поштіта ресурсів, відкритим для колективного доступу до локальної мережі . Травень: черв'як Sadmind (en:Sadmind worm) розповсюджується використовуючи вразливості в ОС Solarisта програмі Microsoft Internet Information Servicesпід ОС Windows . Січень: черв'як Ramen, багато в чому схожий на хробак Моррісаінфікує комп'ютери з ОС Red Hat Linuxверсій 6.2 та 7, використовуючи вразливостіу програмах wu-ftpd , rpc-statdі lpd . |

| 2000 | Травень: з'явився хробак «I love you» (en:ILOVEYOU), один із найбільш шкідливих за всю історію. За деякими оцінками, він обійшовся користувачам ПК по всьому світу більше ніж 10 млрд доларів. |

| 1999 | 26 березня: випущений черв'як Мелісса (en:Melissa (computer worm)) для Microsoft Wordі Microsoft Outlook , який генерував помітну кількість Інтернет- трафіку . |

| 1998 | Червень: почалася епідемія вірусу Win95.CIH (en:CIH), також відомого як Чорнобиль, що стала найруйнівнішою за всі попередні роки. Вірус знищував інформацію на дисках та перезаписував Flash BIOS, що у деяких випадках, змушувало користувачів замінювати мікросхему пам'яті чи навіть материнську плату . Серпень: З'являється перший вірус для Java Strange Brew. Вихідні тексти опубліковані в електронному журналі Codebreakers #4. |

| 1996 | Вересень: У ньюс-групу alt.comp.virus (і ще деякі) невідомий посилає файл, заражений вірусом Bliss для LinuxУ лютому наступного року вийшла оновлена версія. Жовтень: В електронному журналі VLAD#7, присвяченому написанню комп'ютерних вірусів, опубліковано вихідний текст вірусу Staog для Linux, автор Quantum. |

| 1995 | Виявлено перший макровірус. Липень: Марк Людвіг написав перший вірус для OS/2"Blue Lightening" (OS2.AEP). Видавництво American Eagle Publications видає його книгу Mark Ludwig "The Giant Black Book of Computer Viruses" , ISBN 0-929408-10-1). У книзі надруковані вихідні тексти вірусу Blue Lightening, а також вірусів X21, X23 для FreeBSD . |

| 1992 | Вірус Michelangelo (en:Michelangelo (computer virus)) породжує хвилю публікацій у західних ЗМІ, що передбачають катастрофу 6 березня. Очікувалося, що вірус зашкодить інформацію на мільйонах комп'ютерів, але його наслідки виявились мінімальними. |

| 1991 | Перший поліморфний вірус Tequila. |

| 1989 | Жовтень: виявлено Ghostball (en:Ghostball) - перший багатосторонній вірус . Жовтень: у мережі DECnet поширився хробак WANK Worm ». У журналі Комп'ютерні Системи (Computing Systems) опубліковано статтю Дугласа МакІлроя «Вірусологія 101» ( Douglas McIlroy "Virology 101"), в якій наведено приклади вірусів для ОС Unix, написані мовою SH . |

| 1988 | 2 листопада: Роберт Морріс-молодшийстворює Хробак Морріса, який інфікував підключені до Інтернетукомп'ютери VAX , DECі Sunпід керуванням ОС BSD. Хробак Морріса став першим мережевим черв'яком, що успішно розповсюдився «in-the-wild», і однією з перших відомих програм, що експлуатують переповнення буфера . |

| 1987 | Май: Том Дафф (Tom Duff) проводить у лабораторії AT&T серію експериментів з вірусами написаними мовою SH та асемблера для VAX 11/750 під управлінням UNIX . Бернд Фікс (Bernd Fix) написав вірус для IBM 3090 MVS/370. З'являється (c)Brain (en:(c)Brain) - перший вірус створений для IBM PC-сумісних ПК. Жовтень: Єрусалимський вірус (en:Jerusalem virus) виявлено в Єрусалим. Цей шкідливий вірус був запрограмований на видалення запущених файлівщоп'ятниці, 13-го числа. Листопад: виходить вірус SCA (en:SCA virus) для завантажувального сектораПК Amigaвикликаючи цілу хвилю нових вірусів. Незабаром автори вірусу випускають наступний, набагато шкідливіший вірус. Byte Bandit (en:Byte Bandit). Грудень: епідемія мережевого хробака Christmas Tree». Хробак написаний мовою REXX, працював у середовищі VM/CMS та поширився в мережах BitNet, EARN, IBM Vnet. |

| 1986 | На конференції Chaos Computer Club у Гамбурзі Ральф Бюргер (Ralph Burger) та Бернд Фікс (Bernd Fix) представили віруси для IBM PC "Virus 1.1" і "Rush Hour". |

| 1985 | У 1985 Том Нефф (Tom Neff) почав розповсюджувати за різними BBS список «Брудна дюжина» (The Dirty Dozen), в якому перераховувалися імена файлів піратських і троянських програм. |

| 1984 | В журналі Scientific AmericanОлександр Дьюдні (Alexander Dewdney) у колонці Цікавий Комп'ютер (Computer Recreations) публікує опис гри Бій у пам'яті((Core War), в якій, як і в грі Darwinпрограми борються у пам'яті. |

| 1983 | Листопад: Студентом Фредом Коеном (англ. Fred Cohen ) був написаний демонстраційний вірус для VAX 11/750 під управлінням Unix. Ідея була запропонована Фредом Коеном, а назва Леном Едлманом (Len Addleman) під час семінару з комп'ютерної безпеки. Експерименти проводилися також із системами Tops-20, VMS та VM/370. |

| 1982 | Червень: Вірусні програми згадуються у 158 випуску коміксу "The Uncanny X-Men". Березень: Звіт про експерименти з хробаками в лабораторії Xerox у Пало-Альто опубліковано в журналі CACM ( John Shoch, Jon Hupp "The "Worm" Programs - Early Experience with Distributed Computation", Communications of the ACM, March 1982 Volume 25 Number 3, pp.172-180 , ISSN 0001-0782 , Див. Xerox worm). |

| 1981 | Програма Elk Cloner (en:Elk Cloner), написана Річардом Скрентом ( Richard Skrenta) та Virus версій 1,2,3, написана Джо Деллінджером (Joe Dellinger) для DOS 3.3 ПК Apple II, вважаються першими комп'ютерними вірусами. Обидві програми також набули поширення «in-the-wild» - виявлені на комп'ютерах користувачів поза лабораторією. |

| 1980 | Лютий: Юрген Краус (Jьrgen Kraus) студент Дортмундського університету захищає дипломну роботу за програмами, що самовідтворюються ( "Selbstreproduktion bei programmen"), в якій наведено приклади таких програм. Вчені з дослідницького центру Xerox в Пало-Альто Джон Шоч (John Shoch) та Йон Хапп (Jon Hupp) проводять експерименти з розподілених обчислень на основі програм-хробаків (див. Xerox worm). |

| 1977 | Томас Райан (Thomas J. Ryan) публікує роман "Юність Пі-1" ( The Adolescence of P-1), один із головних героїв якого ІІ ПІ-1, є червоподібною програмою, що працює на комп'ютерах IBM/360. |

| 1975 | Джон Волкер (John Walker) доповнює написану ним раніше гру Animalдля Univac 1100/42 під керуванням Exec-8 підпрограмою Pervade. Зв'язування Animal/Pervade поводиться як файловий черв'як. Джона Браннера«На шоковій хвилі» ( John Brunner "The Shockwave rider" , ISBN 0-345-32431-5), в якому для програм, що переміщаються по мережі, використовується термін черв'як. |

| 1974 | Програма HIPBOOT, призначена для оновлення завантажувальних секторів дисків комп'ютерів Nova, які робили компанія Data General- Можливо один із перших бут-вірусів. Коли диск вставлявся в комп'ютер, програма оновлювала сектори завантаження всіх дисків, при цьому, якщо оновлений диск вставити в дисковод на іншому комп'ютері, зі старим ПЗ, то завантажувач оновлював всі завантажувальні сектори на цьому комп'ютері. |

| 1973 | (точна дата невідома) Боб Томас (Bob Thomas) з компанії Болт Беранек і Ньюман (Bolt Beranek and Newman) пише демонстраційну програму, що самопереміщається Creeper, що використовує підсистему RSEXEC системи Tenex. Рей Томлінсон (Ray Thomlinson) пише програму Reaper, яка переміщається по мережі, так само, як і Creeper, і якщо Creeper запущений, припиняє його роботу. У фантастичному фільмі Westworldтермін комп'ютерний вірус був використаний для позначення шкідливої програми, що впроваджується у комп'ютерну систему. |

| 1972 | Опубліковано фантастичний роман Девіда Герролда(David Gerrold) «Коли Харлі був рік» ( «When H.A.R.L.I.E. Was One»), в якому описані червоподібні програми. |

| 1970 |

Кріс Таварес (Chris Tavares) розробляє програму-бомбу Cookie Monsterдля IBM 2741 під керуванням Multics. Через деякі особливості реалізації Cookie Monster часто помилково сприймають вірус. |

| 1966 | Вже після смерті Джона фон Неймана(John von Neumann) Артур Беркс (Arthur Burks) видає його нотатки та лекції у вигляді книги [ Нейман, Джон фону. Теорія самовідтворюючих автоматів . - М .: мир , 1971 . - з .382. / (Von Neumann, J., 1966, Theory of Self-reproducing Automata, A. Burks, ed., Univ. of Illinois Press, Urbana, IL). |

| 1961 | У компанії Белл (Bell Telephone Labaratories) В. А. Висотський (V. А. Vyssotsky), Х. Д. Макілрой (H. D. McIlroy) і Роберт Морріс (Robert Morris) винайшли гру Darwin, в якій кілька асемблерних програм, названих «організмами», завантажувалися на згадку про комп'ютер і «боролися» за ресурси. |

| 1949 | Грудень: Джон фон Нейман читає серію лекцій в Ілінойському університеті «Теорія та організація складних автоматів». Матеріали цієї та інших лекцій 1948-1952 років ляжуть в основу теорії самовідтворюваних автоматів |

Отже, що таке антивірус? Чомусь багато хто вважає, що антивірус може виявити будь-який вірус, тобто, запустивши антивірусну програму або монітор, можна бути абсолютно впевненим у їхній надійності. Така думка не зовсім вірна. Справа в тому, що антивірус – це теж програма, звичайно, написана професіоналом. Але ці програми здатні розпізнавати та знищувати лише відомі віруси. Віруси, які не розпізнаються антивірусними детекторами, здатні написати лише найдосвідченіші та найкваліфікованіші програмісти.

Таким чином, на 100% захиститися від вірусів практично неможливо (мається на увазі, що користувач змінюється дискетами з друзями та грає в ігри, а також отримує інформацію з інших джерел, наприклад, з мереж). Якщо ж не вносити інформацію в комп'ютер ззовні, заразитися вірусом неможливо – сам він не народиться.

Опис антивірусів:

2.1. Eset (NOD32)

NOD 32 Antivirus System від Eset Software забезпечує бездоганний захист персональних комп'ютерів та корпоративних систем, що працюють під керуванням Microsoft Windows 95/98/ME/NT/2000/2003/XP, UNIX/Linux, Novell, MS DOS, а також для поштових серверів Microsoft Exchange Server, Lotus Domino та інші. Головною перевагою NOD32 є його швидка роботаі неодноразово доведена здатність ловити 100% вірусів. Працювати з ним дуже просто. Включає 4 модулі: Антивірусний Монітор, Монітор Інтернет-трафіку, монітор документів MSOffice – захищає від макровірусів та антивірусний сканер.

2.2. SymantecNortonAntivirus 2005

Розроблена компанією Symantec програма Norton AntiVirus™ 2005 є одним із найпопулярніших антивірусних засобів у світі. Ця програма автоматично видаляє віруси, інтернет-хробаків та троянські компоненти, не створюючи перешкод для роботи користувача. Нова функція Norton™ Internet Worm Protection (Захист від інтернет-хробаків) дозволяє блокувати ряд найскладніших і найнебезпечніших хробаків (наприклад, Blaster і Sasser) до того, як вони проникнуть до комп'ютерної системи. Крім того, Norton AntiVirus може виявляти "шпигунські" модулі та інші загрози, що не є вірусними за своєю природою. Найчастіше англійською мовою.

2.3. Антивірус Касперського Personal

Встановлення та використання Антивірусу Касперського Personal не викличе у вас жодних труднощів. Налаштування програми виключно просте за рахунок можливості вибору одного з трьох визначених рівнів захисту: "максимальний захист", "рекомендований захист" та " максимальна швидкість". Завдяки зручному інтерфейсуця програма стане найкращим помічником навіть для недосвідчених користувачів комп'ютерів.

В Антивірусі Касперського Personal застосовується сучасна технологіязахисту від вірусів, що базується на принципах евристичного аналізу другого покоління.

Двохрівневий захист пошти.

Програма – безперечний лідер за ретельністю перевірки підозрілих об'єктів. Антивірус Касперського виявляє віруси в архівованих та упакованих файлах понад 700 форматів, а також лікує файли форматів ZIP, ARJ, CAB та RAR.

Оновлення щогодини. Цілодобова технічна підтримка

2.4. Dr.Web32 для Windows

Dr.Web32 для Win32 випущена у двох варіантах: з графічним інтерфейсом (DrWeb32W) та без нього (DrWebWCL). Обидва варіанти підтримують однаковий набір параметрів (ключів) командного рядка. Але для варіанта з графічним інтерфейсом всі налаштування можуть виконуватися і з діалогових панелей, що зазвичай буває значно зручніше. У той же час, варіант без графічного інтерфейсупотребує кілька менших ресурсів.

2.5. Trend Micro PC-cillin Internet Security

Неодноразово визнавався найкращим корпоративним антивірусним програмним забезпеченням.

Trend Micro PC-cillin Internet Security 2004 є всеосяжною, але простою у використанні систему захисту від вірусів, хакерських атак та інших небезпек, пов'язаних з використанням Інтернету.

Нова функція Network Virus Emergency Center забезпечує найповніший захист від сучасних мережевих вірусів, що відрізняються дуже високою швидкістю розповсюдження. Ця функція використовується для завчасного попередження користувачів про нові спалахи мережевих вірусів і перехоплення самих цих вірусів на рівні мережевого шлюзу, коли вони намагаються проникнути у ваш комп'ютер. При виявленні активності мережевих вірусів може автоматично активуватися функція Internet Lock, яка дозволяє вірусу заразити комп'ютер і поширитися далі у мережі.

2.6. NormanVirus Control

Norman Virus Control v5 – дієво захищає користувачів

Дружній інтерфейс, автоматизацією роботи - основні характеристики, притаманні Norman Virus Control (NVC) v5 призначеної для одного користувача. Ця програма використовує ті ж компоненти що і корпоративна версія, крім можливостей управління мережею.

Унікальна технологія Norman SandBox II захищає від нових і невідомих комп'ютерних вірусів, черв'яків і троянців - найпоширеніших типів поштових вірусів.

Електронна пошта перевіряється на віруси, перш ніж вони досягають поштової скриньки, перевірка електронної пошти на шкідливі програми; перевірка у режимі реального часу файлів;

2.7. CAT Quick Heal Anti-Virus 2005

QuickHeal має потужний та оптимізований механізм сканування, який виконує пошук вірусів швидко та просто. Він комбінує дієві та швидкі технології, щоб гарантувати найкращий захист від сьогоднішніх вірусів.

особливості:

Перевіряє та очищує вже заражений персональний комп'ютерперед встановленням.

Технологія виявляє черв'яків спрацьовує перед тим, як вірус потрапляє в антивірусні бази, і також успішно видаляє зміни, зроблені ними.

Захистіть від усіх видів небезпек, що виходять з Інтернету, тобто: порно-сайтів, шпигунських програм, утиліт хакерів і т.д.

Сканує та чистить і надходять та вихідні поштові повідомлення.

Швидкий модуль оновлення оновлюється швидко і захищає вашу машину від нових вірусів.

Перевірка стислих файлів та стислих файлів.

Інтегрований захист для MSOffice 2000/XP.

Захищає ваш персональний комп'ютер від вірусів, у той час як Ви шукаєте інформацію в Інтернеті.

2.8. MicroWorld eScan AntiVirus for windows

Користувач може запланувати перевірку на власний розсуд. Анти-вірусний монітор перевіряє на віруси в автоматичному режимі реального часу. Автоматичне щоденне оновлення. Система мережного захисту NetBIOS. 24 години 7 днів на тиждень безкоштовна інтерактивна та телефонна підтримка.

2.9. Panda Titanium Antivirus 2004

TitaniumAntivirus 2004 швидко виявляє та знищує віруси, троянців, черв'яків, програми – «дзвонювачі», програми-«жарти», шкідливі коди ActiveX та небезпечні Java-аплети. Технологія евристичного сканування дозволяє виявляти нові та невідомі віруси. Програма включає потужні інструменти активного захисту. TitaniumAntivirus 2004 дуже простий та зручний у використанні: у нього інтуїтивно зрозумілий інтерфейс, прямі звіти та повністю автоматичні оновлення. Щоразу, коли комп'ютер з'єднується з Інтернетом, TitaniumAntivirus 2004 знаходить та завантажує щоденні оновлення файлу вірусних баз, визначає та знищує віруси ще до того, як користувач відкриває заражений лист.

Порівняння антивірусних програм

Таблиця містить розрахунки показника надійності різних антивірусів. Як вихідні дані були використані результати перевірки реакції різних антивірусів на шкідливі об'єкти в період з січня 2006 по липень 2007.

Показники надійності антивірусів

| Найменування антивірусу |

Пропущено вірусів за відповідний період 2006 – 2007 років | Пропущено вірусів з 51 атак |

Якість антивірусу |

|||||||||||

| 10.12 - 23.02 | 17.05 | 05.06 - 13.07 | 12.07 | 17.07 | 21.07 | 24-26.07 | 27.07 | 27.07 | 30.07 | 31.07 | 03.08 | |||

| DrWeb | 12 | 1 | 0 | 0 | 0 | 0 | 3 | 0 | 0 | 1 | 0 | 0 | 17 | 0,667 |

| Kaspersky | 11 | 1 | 3 | 1 | 0 | 0 | 2 | 1 | 0 | 0 | 1 | 1 | 21 | 0,588 |