Забезпечення інформаційної безпеки. Інформаційна безпека Система забезпечення іб

Забезпечення інформаційної безпеки Російської Федерації- розвивається і перспективний сектор, що грає величезну роль у збереженні та передачі даних.

Система забезпечення інформаційної безпеки Російської Федерації

Останнім часом будь-яка організація або окрема особа має дуже велику кількість узагальненої інформації, яка зберігається в інтернеті або на комп'ютерах, така велика кількість інформації стала причиною того, що дуже часто відбувається її витік, але ніхто не хотів би, щоб засекречена і конфіденційна інформація про щось потрапила до стороннім людям, Власне для цього і потрібно застосовувати запобіжні заходи щодо забезпечення інформаційної безпеки.

Статистика в цій галузі показує, що в низці країн вже почали вживати певних заходів щодо забезпечення інформаційної безпеки, які стали загальноприйнятими, але є й інша статистика, яка показує нам, що шахраї не лише не перестали намагатися дістатися секретної інформації, навпаки, з удосконаленням , зловмисники знаходять нові шляхи для її обходу або злому, так що на Наразіми можемо спостерігати тенденцію зростання шахрайських дій, а не її зменшення. Хотілося б додати, що зараз інформаційне забезпечення Російської Федерації розвивається досить швидко і має позитивну тенденцію зростання, раніше такого високого рівня забезпечення інформації в Російській Федерації не було.

Абсолютно будь-яка організація або підприємство чудово розуміє, що загроза втрати засекреченої інформації досить велика, тому вони намагаються всіма силами запобігти витоку і зробити так, щоб засекречена інформація такою і залишалася, але схема є не професійною, вона захищає велику кількість інформації і закриває багато ходів шахраїв, але все ж таки проломи в ній залишаються, тому буває, що грамотні програмісти обходять системи безпеки і добираються до секретної інформації, якою потім користуються в незаконних цілях.

Функції та умови СОІБ

Основні функції системи забезпечення інформаційної безпеки Російської Федерації, які мають бути присутніми в будь-якій системі захисту:

- Миттєве виявлення загрози проникнення. Усунення цієї загрози та закриття каналу доступу до інформації, за допомогою якої зловмисники можуть нашкодити підприємству та окремо взятій особі у матеріальному та моральному плані;

- Створення механізму для якнайшвидшого виявлення порушень у роботі підприємства та реагування на ситуації, в яких інформаційна захищеність перебуває в ослабленому стані або ж під загрозою злому;

- Створюються умови, щоб якнайшвидше відшкодувати можливі збитки, завдані підприємству фізичною чи юридичною особою, та умови для якнайшвидшого відновлення роботи підприємства, щоб загублена інформація не змогла вплинути на його роботу та на досягнення поставлених перед підприємством завдань.

Відео про медіа моніторинг:

Інформаційна база та принципи СОІБ

Наведені вище завдання вже дають достатню інформаційну базу, Щоб людина усвідомила, навіщо необхідно забезпечення інформаційних систем безпеки і як воно функціонує у реальних умовах.

Принципи побудови системи інформаційної безпеки, якими мають керуватися організації та підприємства, захищаючи конфіденційну інформацію від зловмисників.

Вже давно відомо, щоб забезпечити високий рівеньвласної інформації, потрібно керуватися певними принципами, оскільки без них схема інформаційного забезпечення буде легко обходима, тим самим ви не можете бути постійно впевнені, що інформація справді засекречена.

- Отже, першим і найбільш важливим принципом системи забезпечення інформаційної безпеки Російської Федерації є безперервна робота над поліпшенням та удосконаленням системи, оскільки технології розвитку не стоять на місці, рівним рахунком як і не варто розвиток шахрайських дій, спрямованих на зламування та отримання секретних даних, тому таку схему слід постійно вдосконалювати. Необхідно якнайчастіше перевіряти та тестувати нинішню систему безпеки – цей аспект входить до першого принципу побудови системи безпеки інформаційного забезпечення, слід аналізувати систему та по можливості самим виявляти її проломи в обороні та слабкі місця, якими власне й користуватимуться зловмисники. При знаходженні проломів або будь-яких шляхів витоку інформації слід відразу ж оновити механізм системи безпеки та доопрацювати його, щоб знайдені проломи були відразу закриті та недоступні для шахраїв. Виходячи з цього принципу, варто засвоїти, що не можна просто встановити систему безпеки та бути спокійним за свою секретну інформацію, оскільки цю систему потрібно постійно аналізувати, покращувати та вдосконалювати;

- Другим принципом є використання всього потенціалу системної безпеки, всіх функцій для кожного окремого файлу, який відповідає за той чи інший аспект роботи підприємства, тобто систему безпеки потрібно використовувати всю і комплексно, так що в озброєнні повинен бути весь арсенал наявної у даної системи;

- Третім та останнім принципом є цілісне використання системи безпеки, не варто розбивати її на окремі частини, розглядати окремі функції, тим самим забезпечувати різний рівень безпеки важливим файлам та менш важливим. Це працює як один величезний механізм, який має в собі велику кількість шестерень, що виконують різні функції, але становлять одну систему.

Віжео забезпечення безпеки промислових систем:

Законодавство та СОІБ

Дуже важливим аспектом системи забезпечення інформаційної безпеки є співпраця з державними правоохоронними органами та законність цієї системи. Важливу роль відіграє високий рівень професіоналізму співробітників фірми, що надає вам інформаційну безпеку, не забувайте, що з даною фірмою та її співробітниками повинен бути укладений договір про нерозголошення секретної інформації фірми, оскільки всі співробітники, які забезпечують повноцінну роботу системи безпеки, матимуть доступ до інформації фірми, тим самим у вас повинні бути гарантії, що співробітники не передадуть цю інформаціютретім особам, зацікавленим у її отриманні з корисливою метою або щоб підірвати роботу вашого підприємства.

Якщо нехтувати цими принципами та умовами, то ваша захищеність не зможе забезпечити вас належним високим рівнем захисту, тим самим не буде жодних гарантій, що дані безперервно перебувають у недосяжності зловмисників, а це може дуже погано позначитися на роботі підприємства.

Вимоги щодо забезпечення інформаційної безпеки будь-якого об'єкта

Принципи потрібно не тільки знати, а й уміти втілити їх у життя, саме для цього і існує низка вимог до системи захисту інформаційної безпеки, які є обов'язковими до виконання, як і самі принципи.

Ідеальна схема безпеки має бути:

- Централізований. Керувати системою безпеки потрібно завжди централізовано, тому система забезпечення інформаційної безпеки підприємства має бути схожою на структуру самого підприємства, до якого і прикріплено даний спосібзабезпечення інформаційної безпеки (СОІБ);

- Плановий. Виходячи із загальних цілей забезпечення захисту інформації, кожен окремий співробітник, який відповідає за певний аспект системи, повинен завжди мати детальний планвдосконалення захисної системи та використання нинішньої. Це потрібно, щоб захист інформації працювала, як одна цілісна схема, що забезпечить найвищий рівень захисту конфіденційної інформації об'єкта, що охороняється;

- Конкретизованою. Кожна схема безпеки повинна мати конкретні критерії захисту, оскільки у різних підприємств різні переваги, деяким необхідно захистити певні файли, якими зможуть скористатися конкуренти підприємства, щоб підірвати виробничий процес. Іншим фірмам необхідний цілісний захист кожного файлу, незалежно від ступеня його важливості, тому, перш ніж поставити захист інформації, слід визначитися для чого саме вона вам потрібна;

- активної. Забезпечувати захист інформації потрібно завжди дуже активно та цілеспрямовано. Що це означає? Це означає, що фірма, що забезпечує базу безпеки, обов'язково повинна мати відділ, що містить експертів і аналітиків. Тому що ваш принцип безпеки повинен не тільки усувати вже наявні загрози і знаходити проломи в базі, а й знати наперед можливий варіантрозвитку події, щоб запобігти можливим загрозам ще до їх появи, тому аналітичний відділ – це дуже важлива частина в структурі забезпечення захисту інформації, не забувайте про це і постарайтеся приділити цьому аспекту особливу увагу. "Попереджений значить озброєний";

- Універсальний. Ваша схема повинна вміти адаптуватися до будь-яких умов, тобто неважливо, на якому носії зберігається ваша база, і не повинно мати значення, якою мовою вона представлена і в якому форматі міститься. Якщо ви захочете перевести її в інший формат або на інший носій, то це не повинно стати причиною витоку інформації;

- Незвичайною. Ваше планування забезпечення інформаційної безпеки має бути унікальним, тобто воно має відрізнятися від аналогічних схем, які використовують інші підприємства чи фірми. Наприклад, якщо інше підприємство, що має схожу з вашою схему захисту даних, зазнало атаки, і зловмисники змогли знайти в ній пролом, то ймовірність того, що ресурс буде зламаний, збільшується в рази, так що в цьому плані слід проявити індивідуальність і встановлювати для свого підприємства схему безпеки, яка раніше ніде не фігурувала та не використовувалася, тим самим ви підвищите рівень захисту конфіденційних даних вашого підприємства;

- Відкритою. Відкритою вона повинна бути в плані змін, коригувань і вдосконалень, що вносяться, тобто якщо ви виявили пролом в обороні власної системи безпеки або хочете удосконалити її, у вас не повинно виникати проблем з доступом, оскільки на доступ до системи може піти деяка кількість часу, під час якого база може бути зламана, тому зробіть її відкритою для власної фірми та фірми, що надає забезпечення інформаційної безпеки Російської Федерації, від яких залежить збереження ваших інформаційних систем;

- Економічною. Економічність - це остання вимога до будь-якої системи безпеки, ви повинні все порахувати і зробити так, щоб витрати на інформаційне забезпечення інформаційних систем безпеки Російської Федерації в жодному разі не перевищували цінність вашої інформації. Наприклад, наскільки б не було дороге і досконале планування безпеки, все одно існує ймовірність, що її можуть зламати або обійти, оскільки пролом при бажанні можна виявити в будь-якому захисті, і якщо ви витрачаєте на таку схему безпеки великі гроші, але в Водночас самі дані не коштують таких грошей, то це просто безглузді витрати, які можуть негативно вплинути на бюджет підприємства.

Відео про IDM-рішення:

Вторинні вимоги СОІБ

Вище були перераховані основні, необхідні для повноцінної роботи системи безпеки вимоги, далі будуть наведені вимоги, які не є обов'язковими для системи:

- Схема безпеки повинна бути досить проста у використанні, тобто будь-який співробітник, який має доступ до захищеної інформації, при необхідності її переглянути не повинен витрачати на це багато часу, так як це завадить основній роботі, схема повинна бути зручна і "прозора", але тільки усередині вашого підприємства;

- Кожен співробітник або довірена особа повинні мати будь-які привілеї до доступу отримання захищеної інформації. Знову ж таки, наведу приклад: ви директор підприємства і на вашому об'єкті працює ряд співробітників, яким ви довіряєте і можете надати доступ, але ви цього не робите, і доступ є тільки у вас і співробітників фірми, що надають систему інформаційної безпеки, виходить, що ваш бухгалтер та інші співробітники, маючи необхідність подивитися на звіти або інші захищені файли, повинні будуть відірватися від роботи, відірвати від роботи вас чи співробітників фірми, які надають захист, щоб отримати доступ до одного файлу, тим самим робота підприємства буде підірвана, а ефективність її знижена. Тому надайте привілеї своїм співробітникам, щоб полегшити роботу їм та собі;

- Можливість простого та швидкого відключеннязахисту, оскільки бувають ситуації, коли захист інформації значною мірою ускладнюватиме роботу підприємства, у цьому випадку ви повинні мати можливість з легкістю відключити і, коли знадобиться, включити систему захисту інформації;

- Схема забезпечення безпеки інформації має функціонувати окремо від кожного суб'єкта захисту, тобто вони не повинні бути взаємопов'язані;

- Фірма, яка надає вам систему безпеки інформації, повинна сама періодично намагатися зламати її, вона може попросити зробити це своїх програмістів, які працюють над іншими проектами, якщо в них вийде, то потрібно негайно з'ясувати, як саме це сталося і де існує слабкість у системі захисту, щоб якнайшвидше нейтралізувати її;

- На вашому підприємстві не повинні знаходитися детальні звіти та докладний опис механізмів захисту вашої інформації, такою інформацією повинен мати тільки власник підприємства та фірма, яка надає захист інформації.

Система інформаційного забезпечення – етапність

Важливим елементом є етапність дій розробки та встановлення системи забезпечення інформаційної безпеки Російської Федерації.

Спочатку при створенні системи захисту необхідно визначити, що для вас є інтелектуальною власністю. Наприклад, для підприємства інтелектуальна власність – це знання і точні відомості про кожен продукт, що його випускає, його вдосконалення, виготовлення та розробка нових продуктів та ідей для вдосконалення підприємства, загалом, все те, що в кінцевому підсумку приносить вам прибуток. Якщо ви не можете визначити, що для вас інтелектуальна власність, то якою б гарною була схема забезпечення інформаційних систем, вона не зможе забезпечити вас високим рівнем захисту, а ще ви ризикуєте втратити незахищену інформацію, яка згодом призведе до моральних і матеріальних втрат, так що цьому пункту слід спочатку приділити особливу увагу.

Після того як ви визначите, що для вас є інтелектуальною власністю, слід перейти до наступних, загальноприйнятих для абсолютно будь-якої організації, незалежно від її розмірів та специфікації, етапів:

- Встановлення певних меж, у яких планування забезпечення інформаційних систем має чинність;

- Постійне вивчення та виявлення слабких місць у системі захисту;

- Встановлення певної політики системи безпеки та швидко дієве вжиття контрзаходів при виявленні загрози;

- безперервна перевірка системи безпеки інформації;

- Складання детального плану системи захисту;

- Точна реалізація раніше складеного плану.

Конфіденційна інформація представляє величезний інтерес для конкуруючих фірм. Саме вона стає причиною зазіхань із боку зловмисників.

Багато проблем пов'язані з недооцінкою важливості загрози, внаслідок чого для підприємства це може призвести до краху і банкрутства. Навіть одиничний випадок недбалості робочого персоналу може принести компанії багатомільйонні збитки та втрату довіри клієнтів.

Загрозам піддаються дані про склад, статус та діяльність компанії. Джерелами таких загроз є її конкуренти, корупціонери та злочинці. Особливу цінність для них представляє ознайомлення з інформацією, що охороняється, а також її модифікація з метою заподіяння фінансових збитків.

Такого результату може призвести витік інформації навіть у 20%. Іноді втрата секретів компанії може статися випадково через недосвідченість персоналу або через відсутність систем захисту.

p align="justify"> Для інформації, що є власністю підприємства, можуть існувати загрози наступних видів.

p align="justify"> Для інформації, що є власністю підприємства, можуть існувати загрози наступних видів.

Загрози конфіденційності інформації та програм.Можуть мати місце після нелегального доступу до даних, каналів зв'язку або програм. Ці дані, що містять або надіслані з комп'ютера, можуть бути перехоплені по каналах витоку.

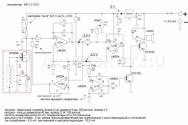

Для цього використовується спеціальне обладнання, що проводить аналіз електромагнітних випромінювань, які отримують під час роботи на комп'ютері.

Небезпека ушкодження.Незаконні дії хакерів можуть спричинити спотворення маршрутизації або втрату інформації, що передається.

Загроза доступності.Такі ситуації не дозволяють законному користувачеві використовувати служби та ресурси. Це відбувається після їх захоплення, отримання даних або блокування ліній зловмисниками. Подібний інцидент може спотворювати достовірність і своєчасність інформації, що передається.

Існує три важливі умови, які дозволять російському громадянинові: ідеальний бізнес-план, продумана облікова та кадрова політика та наявність вільних коштів.

Підготовка документів для відкриття ТОВ потребує певного часу. На відкриття розрахункового рахунку у банку йде приблизно 1-2 дні. Про те, які документи знадобляться для відкриття ТОВ, читайте тут.

Ризик відмовитися від виконання транзакцій.Відмова користувача від переданої їм інформації з тим, щоб уникнути відповідальності.

Внутрішні небезпеки.Такі загрози несуть для підприємства велику небезпеку. Вони походять від недосвідчених керівників, некомпетентного чи некваліфікованого персоналу.

Іноді співробітники підприємства можуть провокувати спеціально внутрішній витік інформації, показуючи цим своє невдоволення зарплатою, роботою чи колегами. Вони можуть піднести всю цінну інформацію підприємства його конкурентам, спробувати знищити її, або навмисне внести в комп'ютери вірус.

Забезпечення інформаційної безпеки підприємства

Найважливіші процеси бухгалтерського обліку та автоматизуються відповідним класом систем, захищеність яких досягається цілим комплексом технічних та організаційних заходів.

Найважливіші процеси бухгалтерського обліку та автоматизуються відповідним класом систем, захищеність яких досягається цілим комплексом технічних та організаційних заходів.

У їхньому складі антивірусна система, захист міжмережевого екранування та електромагнітного випромінювання. Системи захищають інформацію на електронних носіяхдані, що передаються каналами зв'язку, розмежовують доступ до різнопланових документів, створюють запасні копії і відновлюють конфіденційну інформацію після пошкоджень.

Повноцінне забезпечення інформаційної безпеки на підприємстві має бути і перебувати під повним контролем цілий рік, у реальному часі в цілодобовому режимі. У цьому система враховує весь життєвий цикл інформації, починаючи з появи і до її знищення чи втрати значимості підприємствам.

Для безпеки і запобігання втрати даних у промисловості інформаційної безпеки розробляються системи захисту. Їхня робота заснована на складних програмних комплексах з широким набором опцій, що запобігають будь-яким втратам даних.

Специфікою програм є те, що для правильного їх функціонування потрібна розбірлива та налагоджена модель внутрішнього обороту даних та документів. Аналіз безпеки всіх кроків під час використання інформації ґрунтується на роботі з базами даних.

Забезпечення інформаційної безпеки може здійснюватися за допомогою онлайнових засобів, а також продуктів та рішень, які пропонуються на різноманітних Інтернет-ресурсах.

Розробникам деяких таких сервісів вдалося грамотно скласти систему інформаційної безпеки, що захищає від зовнішніх і внутрішніх загроз, забезпечуючи ідеальний баланс ціни і функціональності. Пропоновані гнучкі модульні комплекси поєднують роботу апаратних та програмних засобів.

Види

Логіка функціонування систем інформаційної безпеки передбачає такі действия.

Логіка функціонування систем інформаційної безпеки передбачає такі действия.

Прогнозування та швидке розпізнавання загроз безпеці даних, мотивів та умов, що сприяли завданню шкоди підприємству та зумовили збої у його роботі та розвитку.

Створення таких робочих умов, за яких рівень небезпеки та ймовірність заподіяння шкоди підприємству зведено до мінімуму.

Відшкодування збитків та мінімізація впливу виявлених спроб нанесення збитків.

Засоби захисту можуть бути:

- технічними;

- програмними;

- криптографічними;

- організаційними;

- законодавчими.

Організація інформаційної безпеки на підприємстві

Всі підприємці завжди прагнуть забезпечити доступність і конфіденційність інформації. p align="justify"> Для розробки відповідного захисту інформації враховується природа можливих загроз, а також форми і способи їх виникнення.

Всі підприємці завжди прагнуть забезпечити доступність і конфіденційність інформації. p align="justify"> Для розробки відповідного захисту інформації враховується природа можливих загроз, а також форми і способи їх виникнення.

Організація інформаційної безпеки для підприємства виробляється в такий спосіб, щоб хакер міг зіштовхнутися з безліччю рівнів захисту. В результаті зловмиснику не вдається проникати у захищену частину.

До найбільш ефективний спосібзахисту інформації належить криптостійкий алгоритм шифрування під час передачі даних. Система зашифровує саму інформацію, а не лише доступ до неї, що є актуальним і для .

Структура доступу до інформації має бути багаторівневою, у зв'язку з чим до неї дозволяється допускати лише обраних працівників. Право повного доступу до всього обсягу інформації повинні мати гідні довіри особи.

Перелік відомостей щодо інформації конфіденційного характеру затверджується керівником підприємства. Будь-які порушення у цій галузі мають каратися певними санкціями.

Моделі захисту передбачаються відповідними ГОСТами та нормуються цілою низкою комплексних заходів. В даний час розроблено спеціальні утиліти, що цілодобово відстежують стан мережі та будь-які попередження систем інформаційної безпеки.

Слід мати на увазі, що недорогі бездротові мережіщо неспроможні забезпечити необхідного рівня захисту.

Щоб уникнути випадкових втрат даних через недосвідченість співробітників, адміністратори повинні проводити навчальні тренінги. Це дозволяє підприємству контролювати готовність співробітників до роботи і дає керівникам упевненість у тому, що всі працівники здатні дотримуватись заходів інформаційної безпеки.

Атмосфера ринкової економіки та високий рівень конкуренції змушують керівників компаній завжди бути напоготові та швидко реагувати на будь-які труднощі. Протягом останніх 20 років інформаційні технології змогли увійти до всіх сфер розвитку, управління та ведення бізнесу.

З реального світу бізнес вже давно перетворився на віртуальний, досить згадати як стали популярними, які мають свої закони. В даний час віртуальні загрози інформаційній безпеці підприємства можуть завдати йому величезної реальної шкоди. Недооцінюючи проблему, керівники ризикують своїм бізнесом, репутацією та авторитетом.

Більшість підприємств регулярно зазнають збитків через витік даних. Захист інформації підприємства має займати пріоритетне місце у ході становлення бізнесу та його ведення. Забезпечення інформаційної безпеки – запорука успіху, прибутку та досягнення цілей підприємства.

Забезпечення інформаційної безпеки – складна суспільно-соціальна, правова, економічна, наукова проблема. Лише комплексне вирішення її цілей та завдань одночасно в кількох площинах зможе вплинути на регулюючий вплив на забезпечення інформаційної безпеки країни. Роботи, які проводяться в цій галузі, повинні мати не лише практичну спрямованість, а й наукове обґрунтування.

Основні цілі забезпечення інформаційної безпеки визначаються на основі стійких пріоритетів національної та економічної безпеки, що відповідають довгостроковим інтересам суспільного розвитку, до яких належать:

Збереження та зміцнення російської державності та політичної стабільності в суспільстві;

Збереження та розвиток демократичних інститутів суспільства, забезпечення прав і свобод громадян, зміцнення законності та правопорядку;

Забезпечення гідного місця та ролі країни у світовому співтоваристві;

Забезпечення територіальної цілісності країни;

Забезпечення прогресивного соціально-економічного розвитку;

Збереження національних культурних цінностей та традицій.

Відповідно до зазначених пріоритетів основними завданнями забезпечення інформаційної безпеки є:

Виявлення оцінки та прогнозування джерел загроз інформаційній безпеці;

Розробка державної політики забезпечення інформаційної безпеки, комплексу заходів та механізмів її реалізації;

Розробка нормативно-правової бази забезпечення інформаційної безпеки, координація діяльності органів державної влади та підприємств щодо забезпечення інформаційної безпеки;

Розвиток системи забезпечення інформаційної безпеки, удосконалення її організації, форм, методів та засобів запобігання, парірування та нейтралізації загроз інформаційній безпеці та ліквідації наслідків її порушення;

Забезпечення активної участі країни у процесах створення використання глобальних інформаційних мереж та систем.

Найважливішими принципамизабезпечення інформаційної безпеки є:

1) законність заходів щодо виявлення та запобігання правопорушенням у інформаційній сфері;

2) безперервність реалізації та вдосконалення засобів та методів контролю та захисту інформаційної системи;

3) економічна доцільність, тобто сумісність можливої шкоди та витрат на забезпечення безпеки інформації

4) комплексність використання всього арсеналу наявних засобів захисту в усіх підрозділах фірми та всіх етапах інформаційного процесу.

Реалізація процесу захисту містить кілька етапів:

Визначення об'єкта захисту: права на захист інформаційного ресурсу, вартісна оцінка інформаційного ресурсу та його основних елементів, тривалість життєвого циклу інформаційного ресурсу, траєкторія інформаційного процесу з функціональних підрозділів фірми;

Виявлення джерел загроз (конкурентів, злочинців, співробітників та ін), цілей загроз (ознайомлення, модифікація, знищення та ін), можливих каналів реалізації загроз (розголошення, витік та ін);

Визначення необхідних заходів захисту;

Оцінка їх ефективності та економічної доцільності;

Реалізація вжитих заходів з урахуванням обраних критеріїв;

Доведення вжитих заходів до персоналу, контроль за їхньою ефективністю та усунення (запобігання) наслідкам загроз.

Реалізація описаних етапів, по суті, є процесом управління інформаційною безпекою об'єкта та забезпечується системою управління, що включає в себе, крім самого керованого (захищеного) об'єкта, засоби контролю за його станом, механізм порівняння поточного стану з необхідним, а також механізм впливів керування для локалізації та запобігання збиткам внаслідок загроз. Критерієм управління в даному випадкудоцільно вважати досягнення мінімуму інформаційного збитку, а метою управління - забезпечення необхідного стану об'єкта у його інформаційної захищеності.

Методи забезпечення інформаційної безпеки поділяються на правові, організаційно-технічні та економічні.

До правовим методамзабезпечення інформаційної безпеки належить розробка нормативно-правових актів, що регламентують відносини в інформаційній сфері, та нормативних методичних документів з питань забезпечення інформаційної безпеки. Найбільш важливими напрямами цієї діяльності є:

Внесення змін та доповнень до законодавства, що регулює відносини в галузі забезпечення інформаційної безпеки, з метою створення та вдосконалення системи забезпечення інформаційної безпеки, усунення внутрішніх протиріч у федеральному законодавстві, протиріч, пов'язаних з міжнародними угодами, а також з метою конкретизації правових норм, що встановлюють відповідальність за правопорушення у сфері забезпечення інформаційної безпеки;

Законодавче розмежування повноважень у сфері забезпечення визначення цілей, завдань та механізмів участі у цій діяльності громадських об'єднань, організацій та громадян;

Розробка та прийняття нормативних правових актів, що встановлюють відповідальність юридичних та фізичних осіб за несанкціонований доступ до інформації, її протиправне копіювання, спотворення та протизаконне використання, навмисне поширення недостовірної інформації, протиправне розкриття конфіденційної інформації, використання у злочинних та корисливих цілях службової інформації чи інформації, що містить комерційну таємницю;

Уточнення статусу іноземних інформаційних агенцій, засобів масової інформації та журналістів, а також інвесторів при залученні іноземних інвестицій для розвитку вітчизняної інформаційної інфраструктури;

Законодавче закріплення пріоритету розвитку національних мереж зв'язку та вітчизняного виробництва космічних супутників зв'язку;

визначення статусу організацій, що надають послуги глобальних інформаційно-комунікаційних мереж та правове регулювання діяльності цих організацій;

Створення правової бази на формування регіональних структур забезпечення інформаційної безпеки.

Організаційно-технічнимиметодами забезпечення інформаційної безпеки є:

Створення та вдосконалення системи забезпечення інформаційної безпеки держави;

Посилення правозастосовчої діяльності органів влади, включаючи запобігання та припинення правопорушень в інформаційній сфері, а також виявлення, викриття та притягнення до відповідальності осіб, які вчинили злочини та інші правопорушення у цій сфері;

Розробка, використання та вдосконалення засобів захисту інформації та методів контролю ефективності цих засобів, розвиток захищених телекомунікаційних систем, підвищення надійності спеціального програмного забезпечення;

Створення систем та засобів запобігання несанкціонованому доступу до оброблюваної інформації та спеціальних впливів, що спричиняють руйнування, знищення, спотворення інформації, а також зміну штатних режимів функціонування систем та засобів інформатизації та зв'язку;

Виявлення технічних пристроївта програм, що становлять небезпеку для нормального функціонування інформаційно-комунікаційних систем, запобігання перехопленню інформації по технічних каналах, застосування криптографічних засобів захисту інформації при її зберіганні, обробці та передачі каналами зв'язку, контроль за виконанням спеціальних вимог щодо захисту інформації;

Сертифікація засобів захисту інформації, ліцензування діяльності у сфері захисту державної таємниці, стандартизація способів та засобів захисту інформації;

Вдосконалення системи сертифікації телекомунікаційного обладнання та програмного забезпечення автоматизованих систем обробки інформації щодо вимог інформаційної безпеки;

Контроль за діями персоналу у захищених інформаційних системах, підготовка кадрів у галузі забезпечення інформаційної безпеки держави;

Формування системи моніторингу показників та характеристик інформаційної безпеки у найважливіших сферах життя та діяльності суспільства та держави.

Економічні методизабезпечення інформаційної безпеки включають:

Розробку програм забезпечення інформаційної безпеки держави та визначення порядку їх фінансування;

Удосконалення системи фінансування робіт, пов'язаних із реалізацією правових та організаційно-технічних методів захисту інформації, створення системи страхування інформаційних ризиків фізичних та юридичних осіб.

Поряд із широким використанням стандартних методів та засобів для сфери економіки пріоритетними напрямками забезпечення інформаційної безпеки є:

Розробка та прийняття правових положень, що встановлюють відповідальність юридичних та фізичних осіб за несанкціонований доступ та розкрадання інформації, навмисне поширення недостовірної інформації, розголошення комерційної таємниці, витік конфіденційної інформації;

Побудова системи державної статистичної звітності, що забезпечує достовірність, повноту, сумісність та захищеність інформації шляхом запровадження суворої юридичної відповідальності первинних джерел інформації, організації дієвого контролю за їх діяльністю та діяльністю служб обробки та аналізу статистичної інформації, обмеження її комерціалізації, використання спеціальних організаційних та програмно-технічних засобів захисту інформації;

Створення та вдосконалення спеціальних засобів захисту фінансової та комерційної інформації;

Розробка комплексу організаційно-технічних заходів щодо вдосконалення технології інформаційної діяльностіта захисту інформації у господарських, фінансових, промислових та інших економічних структурах з урахуванням специфічних для сфери економіки вимог інформаційної безпеки;

Удосконалення системи професійного відбору та підготовки персоналу, систем відбору, обробки, аналізу та поширення економічної інформації.

Державна політиказабезпечення інформаційної безпеки формує напрямки діяльності органів державної влади та управління в галузі забезпечення інформаційної безпеки, включаючи гарантії прав усіх суб'єктів на інформацію, закріплення обов'язків та відповідальності держави та її органів за інформаційну безпеку країни, та базується на дотриманні балансу інтересів особи, суспільства та держави в інформаційну сферу.

Державна політика забезпечення інформаційної безпеки виходить із таких основних положень:

Обмеження доступу до інформації є винятком з загального принципувідкритості інформації та здійснюється тільки на основі законодавства;

Відповідальність за збереження інформації, її засекречування та розсекречення персоніфікується;

Доступ до будь-якої інформації, а також обмеження доступу, що вводяться, здійснюються з урахуванням визначених законом прав власності на цю інформацію;

Формування державою нормативно-правової бази, що регламентує права, обов'язки та відповідальність усіх суб'єктів, що діють в інформаційній сфері;

Юридичні та фізичні особи, які збирають, накопичують та обробляють персональні дані та конфіденційну інформацію, несуть відповідальність перед законом за їх збереження та використання;

Забезпечення державою законними засобами захисту суспільства від хибної, спотвореної та недостовірної інформації, що надходить через засоби масової інформації;

Здійснення державного контролю за створенням та використанням засобів захисту інформації за допомогою їх обов'язкової сертифікації та ліцензування діяльності у галузі захисту інформації;

Проведення протекціоністської політики держави, яка підтримує діяльність вітчизняних виробниківзасобів інформатизації та захисту інформації та здійснює заходи щодо захисту внутрішнього ринку від проникнення на нього неякісних засобів інформації та інформаційних продуктів;

Державна підтримка у справі надання громадянам доступу до світових інформаційних ресурсів, глобальних інформаційних мереж,

формування державою федеральної програми інформаційної безпеки, що об'єднує зусилля державних організацій та комерційних структур у створенні єдиної системи інформаційної безпеки країни;

Держава докладає зусиль для протидії інформаційній експансії інших країн, підтримує інтернаціоналізацію глобальних інформаційних мереж та систем.

На основі викладених принципів та положень визначаються загальні напрями формування та реалізації політики інформаційної безпеки у політичній, економічній та інших сферах діяльності держави.

Державна політика як механізм узгодження інтересів суб'єктів інформаційних відносин та знаходження компромісних рішень передбачає формування та організацію ефективної роботирізних порад, комітетів та комісій з широким представництвом фахівців та всіх зацікавлених структур. Механізми реалізації державної політики мають бути гнучкими та своєчасно відображати зміни, що відбуваються в економічному та політичному житті країни.

Правове забезпечення інформаційної безпеки держави є пріоритетним напрямом формування механізмів реалізації політики забезпечення інформаційної безпеки і включає:

1) нормотворчу діяльність щодо створення законодавства, що регулює відносини в суспільстві, пов'язані із забезпеченням інформаційної безпеки;

2) виконавчу та правозастосовну діяльність з виконання законодавства в галузі інформації, інформатизації та захисту інформації органами державної влади та управління, організаціями, громадянами.

Нормотворча діяльністьу сфері забезпечення інформаційної безпеки передбачає:

Оцінку стану чинного законодавства та розроблення програми його вдосконалення;

створення організаційно-правових механізмів забезпечення інформаційної безпеки;

Формування правового статусу всіх суб'єктів у системі інформаційної безпеки, користувачів інформаційних та телекомунікаційних систем та визначення їхньої відповідальності за забезпечення інформаційної безпеки;

Розробку організаційно-правового механізму збору та аналізу статистичних даних про вплив загроз інформаційній безпеці та їх наслідки з урахуванням усіх видів інформації;

Розробку законодавчих та інших нормативних актів, що регулюють порядок ліквідації наслідків впливу загроз, відновлення порушеного права та ресурсів, реалізації компенсаційних заходів.

Виконавча та правозастосовна діяльністьпередбачає розробку процедур застосування законодавства та нормативних актів до суб'єктів, які вчинили злочини та провини при роботі з конфіденційною інформацією та порушили регламент інформаційних взаємодій. Вся діяльність із правового забезпечення інформаційної безпеки будується з урахуванням трьох фундаментальних положень права: дотримання законності, забезпечення балансу інтересів окремих суб'єктів держави, невідворотності покарання.

Дотримання законності передбачає наявність законів та інших нормативних установлень, їх застосування та виконання суб'єктами права у сфері інформаційної безпеки.

12.3. СТАН ІНФОРМАЦІЙНОЇ БЕЗПЕКИ В РОСІЇ

Оцінка стану інформаційної безпеки держави передбачає оцінку наявних загроз. У п. 2 «Доктрини інформаційної безпеки РФ» 1 виділяються такі загрози інформаційної безпеки Російської Федерації:

Загрози конституційним правам і свободам людини і громадянина в галузі духовного життя та інформаційної діяльності, індивідуальної, групової та суспільної свідомості, духовного відродження Росії;

Загрози інформаційному забезпеченню державної політики Російської Федерації;

Загрози розвитку вітчизняної індустрії інформації, включаючи індустрію засобів інформатизації, телекомунікації та зв'язку, забезпечення потреб внутрішнього ринку в її продукції та виходу цієї продукції на світовий ринок, а також забезпечення накопичення, збереження та ефективного використання вітчизняних інформаційних ресурсів;

__________________________________________________________________

Загрози безпеки інформаційних і телекомунікаційних систем, як розгорнутих, і створюваних біля Росії.

До зовнішніх джерел загроз інформаційної безпеки Росії відносяться:

1) діяльність іноземних політичних, економічних, військових, розвідувальних та інформаційних структур, Спрямована проти Російської Федерації в інформаційній сфері;

2) прагнення низки країн до домінування та утиску інтересів Росії у світовому інформаційному просторі, витіснення її із зовнішнього та внутрішнього інформаційного ринків;

3) загострення міжнародної конкуренції за володіння інформаційними технологіями та ресурсами;

4) діяльність міжнародних терористичних організацій;

5) збільшення технологічного відриву провідних держав світу нарощування їх можливостей щодо протидії створенню конкурентоспроможних російських інформаційних технологій;

6) діяльність космічних, повітряних, морських та наземних технічних та інших засобів (видів) розвідки іноземних держав;

7) розробка низкою країн концепцій інформаційних воєн, що передбачають створення засобів небезпечного впливу на інформаційні сфери інших країн світу, порушення нормального функціонування інформаційних та телекомунікаційних систем, збереження інформаційних ресурсів, отримання несанкціонованого доступу до них.

До внутрішніх джерел загроз інформаційної безпеки Росії відносяться:

1) критичний стан вітчизняних галузей промисловості;

2) несприятлива криміногенна обстановка, що супроводжується тенденціями зрощення державних та кримінальних структур в інформаційній сфері, отримання кримінальними структурами доступу до конфіденційної інформації, посилення впливу організованої злочинності на життя суспільства, зниження ступеня захищеності законних інтересів громадян, суспільства та держави в інформаційній сфері;

3) недостатня координація діяльності федеральних органів державної влади, органів державної влади суб'єктів РФ щодо формування та реалізації єдиної державної політики в галузі забезпечення інформаційної безпеки РФ;

4) недостатня розробленість нормативної правової бази, що регулює відносини в інформаційній сфері, а також недостатня правозастосовна практика;

5) нерозвиненість інститутів громадянського суспільства та недостатній контроль за розвитком інформаційного ринку Росії;

6) недостатня економічна міць держави;

7) зниження ефективності системи освіти та виховання, недостатня кількість кваліфікованих кадрів у галузі забезпечення інформаційної безпеки;

8) відставання Росії від провідних країн світу за рівнем інформатизації федеральних органів державної влади, кредитно-фінансової сфери, промисловості, сільського господарства, освіти, охорони здоров'я, сфери послуг та побуту громадян.

За Останніми рокамиу Росії реалізовано комплекс заходів щодо вдосконалення забезпечення її інформаційної безпеки. Здійснено заходи щодо забезпечення інформаційної безпеки у федеральних органах державної влади, органах державної влади суб'єктів РФ, на підприємствах, в установах та організаціях незалежно від форми власності. Розгорнуто роботи зі створення захищеної інформаційно-телекомунікаційної системи спеціального призначенняна користь органів державної влади.

Успішному вирішенню питань забезпечення інформаційної безпеки РФ сприяють державна система захисту інформації, система захисту державної таємниці та системи сертифікації засобів захисту інформації.

Структуру державної системизахисту інформації складають:

Органи державної влади та управління РФ та суб'єктів РФ, що вирішують завдання забезпечення інформаційної безпеки в межах своєї компетенції;

Державні та міжвідомчі комісії та поради, що спеціалізуються на проблемах інформаційної безпеки;

Державна технічна комісія за Президента РФ;

Федеральна служба безпеки РФ;

Міністерство внутрішніх справ РФ;

Міністерство оборони РФ;

Федеральне агентство урядового зв'язку та інформації при Президентові РФ;

Служба зовнішньої розвідки РФ;

Структурні та міжгалузеві підрозділи із захисту інформації органів державної влади;

Головні та провідні науково-дослідні, науково-технічні, проектні та конструкторські організації із захисту інформації;

Навчальні заклади, які здійснюють підготовку та перепідготовку кадрів для роботи в системі забезпечення інформаційної безпеки.

Державна технічна комісія при Президентові РФ, будучи органом державного управління, здійснює проведення єдиної технічної політики та координацію робіт у галузі захисту інформації, очолює державну систему захисту інформації від технічних розвідок, несе відповідальність за забезпечення захисту інформації від її витоку технічних каналів на території Росії, здійснює контроль ефективності заходів захисту.

p align="justify"> Особливе місце в системі інформаційної безпеки займають державні та громадські організації, які здійснюють контроль за діяльністю державних та недержавних засобів масової інформації.

На сьогодні сформована законодавча і нормативно-правова база у сфері інформаційної безпеки Росії, яка включає:

1. Закони Російської Федерації:

Конституція РФ;

«Про банки та банківську діяльність»;

"Про безпеку";

«Про зовнішню розвідку»;

«Про державну таємницю»;

"Про зв'язок";

«Про сертифікацію продукції та послуг»;

«Про засоби масової інформації»;

«Про стандартизацію»;

«Про інформацію, інформаційні технології та про захист інформації»;

«Про органи Федеральної службибезпеки в Російській Федерації»;

«Про обов'язковий примірник документів»;

«Про участь у міжнародному інформаційному обміні»;

«Про 6 електронно-цифровий підпис» та ін.

2. Нормативно-правові акти Президента Російської Федерації:

"Доктрина інформаційної безпеки РФ";

"Про стратегію національної безпеки Російської Федерації до 2020 р";

«Про деякі питання міжвідомчої комісії із захисту державної таємниці»;

"Про перелік відомостей, віднесених до державної таємниці";

«Про основи державної політики у сфері інформатизації»;

"Про затвердження переліку відомостей конфіденційного характеру" та ін.

З. Нормативні правові акти Уряду Російської Федерації:

"Про сертифікацію засобів захисту інформації";

«Про ліцензування діяльності підприємств, установ та організацій щодо проведення робіт, пов'язаних з використанням відомостей, що становлять державну таємницю, створенням засобів захисту інформації, а також здійсненням заходів та (або) наданням послуг із захисту державної таємниці»;

«Про затвердження правил віднесення відомостей, що становлять державну таємницю, до різних ступенів секретності»;

«Про ліцензування окремих видів діяльності» та ін.

4. Керівні документи Держтехкомісії Росії:

«Концепція захисту засобів обчислювальної техніки та автоматизованих систем від несанкціонованого доступу до інформації»;

«Кошти обчислювальної техніки. Захист від несанкціонованого доступу до інформації. Показники безпеки від несанкціонованого доступу до інформації»;

«Автоматизовані системи. Захист від несанкціонованого доступу до інформації. Класифікація автоматизованих систем та вимоги щодо захисту інформації»;

"Захист інформації. Спеціальні знаки захисту. Класифікація та загальні вимоги»;

«Захист від несанкціонованого доступу до інформації. Частина 1. Програмне забезпеченнязасобів захисту. Класифікація за рівнем контролю відсутності недекларованих можливостей».

5. Цивільний кодекс РФ (частина четверта).

6. КК РФ.

Міжнародне співробітництво у сфері забезпечення інформаційної безпеки - невід'ємна складова економічного, політичного, військового, культурного та інших видів взаємодії країн, що входять до світової спільноти. Така співпраця має сприяти підвищенню інформаційної безпеки всіх членів світової спільноти, включаючи Росію. Особливість міжнародного співробітництва РФ у сфері забезпечення інформаційної безпеки полягає в тому, що воно здійснюється в умовах загострення міжнародної конкуренції за володіння технологічними та інформаційними ресурсами, за домінування на ринках збуту, посилення технологічного відриву провідних держав світу та нарощування їх можливостей для створення «інформаційної зброї» . Це може спричинити новий етап розгортання гонки озброєнь в інформаційній сфері.

Міжнародне співробітництво у сфері інформаційної безпеки спирається на таку нормативно-правову базу:

Угода з Республікою Казахстан від 13 січня 1995 р. з Москва (Постанова Уряду РФ від 15 травня 1994 р Nч 679);

Угода з Україною від 14 червня 1996 р, м. Київ (Постанова Уряду РФ від 7 червня 1996 р. Ns 655);

Угода з Республікою Білорусь (Проект);

Видача сертифікатів та ліцензій при міжнародному інформаційному обміні (Федеральний закон від 4 липня 1996 р. Х 85-ФЗ).

Основними напрямами міжнародного співробітництва, що відповідають інтересам РФ, є:

Запобігання несанкціонованому доступу до конфіденційної інформації в міжнародних банківських мережах та в каналах інформаційного забезпечення світової торгівлі, до конфіденційної інформації в міжнародних економічних і політичних спілках, блоках та організаціях, до інформації в міжнародних правоохоронних організаціях, що ведуть боротьбу з міжнародною організованою злочинністю та міжнародною організованою злочинністю;

Заборона розробки, розповсюдження та застосування «інформаційної зброї»;

Забезпечення безпеки міжнародного інформаційного обміну, у тому числі збереження інформації при її передачі національними телекомунікаційними мережами та каналами зв'язку;

Координація діяльності правоохоронних органів держав - учасниць міжнародного співробітництва щодо запобігання комп'ютерним злочинам;

Участь у проведенні міжнародних конференційта виставок з проблеми безпеки інформації.

Особлива увага в ході співробітництва має бути приділена проблемам взаємодії з країнами СНД з урахуванням перспектив створення єдиного інформаційного простору на території колишнього СРСР, у межах якого використовуються практично єдині телекомунікаційні системи та лінії зв'язку.

Водночас аналіз стану інформаційної безпеки Росії показує, що її рівень не повною мірою відповідає потребам суспільства та держави. Сучасні умови політичного та соціально-економічного розвитку країни викликають загострення протиріч між потребами суспільства у розширенні вільного обміну інформацією та необхідністю збереження окремих регламентованих обмежень на її поширення.

Закріплені у Конституції РФ права громадян на недоторканність приватного життя, особисту та сімейну таємницю, таємницю листування не мають достатнього правового, організаційного та технічного забезпечення. Незадовільно організовано захист персональних даних, що збираються федеральними органами державної влади.

Відсутня чіткість у проведенні державної політики у сфері формування російського інформаційного простору, розвитку системи масової інформації, організації міжнародного інформаційного обміну та інтеграції інформаційного простору Росії у світовий інформаційний простір, що створює умови для витіснення російських інформаційних агентств, засобів масової інформації з внутрішнього інформаційного ринку та деформації структури міжнародного інформаційного обміну

Недостатня державна підтримка діяльності російських інформаційних агентств щодо просування їхньої продукції на міжнародний інформаційний ринок.

Погіршується ситуація із забезпеченням збереження відомостей, що становлять державну таємницю.

Серйозні збитки завдано кадровому потенціалу наукових та виробничих колективів, що діють у галузі створення засобів інформатизації, телекомунікації та зв'язку, внаслідок масового відходу з цих колективів найбільш кваліфікованих фахівців.

Відставання вітчизняних інформаційних технологій змушує органи державної влади РФ при створенні інформаційних систем йти шляхом закупівель імпортної техніки та залучення іноземних фірм, через що підвищується ймовірність несанкціонованого доступу до оброблюваної інформації та зростає залежність Росії від іноземних виробників комп'ютерної та телекомунікаційної техніки, а також програмного забезпечення.

У зв'язку з інтенсивним впровадженням зарубіжних інформаційних технологій у сфери діяльності особистості, суспільства та держави, а також із широким застосуванням відкритих інформаційно-телекомунікаційних систем, інтеграцією вітчизняних та міжнародних інформаційних систем зросли загрози застосування «інформаційної зброї» проти інформаційної інфраструктури Росії. Роботи з адекватної комплексної протидії цим загрозам ведуться за недостатньої координації та слабкого бюджетного фінансування.

Контрольні питання

1. Яке місце інформаційної безпеки у системі економічної безпеки держави? Покажіть на прикладах значення інформаційної безпеки у забезпеченні економічної безпеки держави?

2. Чим зумовлено підвищення значущості інформаційної безпеки у сучасний період?

3. Охарактеризуйте основні категорії інформаційної безпеки: інформація, інформатизація, документ, інформаційний процес, інформаційна система, інформаційні ресурси, персональні дані, конфіденційна інформація

4. У чому полягають інтереси особистості, суспільства та держави в інформаційній сфері?

5. Які існують види загроз інформаційній безпеці?

6. Назвіть способи впливу загроз на об'єкти безпеки.

7. Поясніть поняття «інформаційна війна».

8. Перерахуйте зовнішні джерела загроз інформаційної безпеки Росії.

9. Перерахуйте внутрішні джерела загроз інформаційної безпеки Росії.

10. Які нормативні акти забезпечують інформаційну безпеку біля РФ?

11. Які міжнародні нормативні акти у сфері захисту ви знаєте?

12. У чому полягає суть державної політики щодо забезпечення інформаційної безпеки?

13. Перерахуйте методи забезпечення інформаційної безпеки.

14. Охарактеризуйте структуру державної системи захисту інформації

15. Дайте оцінку стану інформаційної безпеки Росії.

Анотація: У лекції розглянуто основні поняття інформаційної безпеки. Ознайомлення з ФЗ "Про інформацію, інформаційні технології та захист інформації".

ГОСТ " Захист інформації. Основні терміни та визначення" вводить поняття інформаційної безпекияк стан захищеності інформації, за якого забезпечені її конфіденційність, доступність та цілісність .

- Конфіденційність– стан інформації, у якому доступом до неї здійснюють лише суб'єкти, які мають нею право.

- Цілісність– стан інформації, у якому відсутня будь-яке її зміна чи зміна здійснюється лише навмисно суб'єктами, які мають нею право;

- Доступність– стан інформації, у якому суб'єкти, мають право доступу, можуть реалізовувати його безперешкодно.

Загрози інформаційної безпеки- Сукупність умов і факторів, що створюють потенційну або реально існуючу небезпеку порушення безпеки інформації [ , ]. Атакоюназивається спроба реалізації загрози, а той, хто робить таку спробу, - зловмисником. Потенційні зловмисники називаються джерелами загрози.

Загроза є наслідком наявності вразливих місць або вразливостейв інформаційній системі. Вразливості можуть виникати з різних причин, наприклад, внаслідок ненавмисних помилок програмістів під час написання програм.

Загрози можна класифікувати за кількома критеріями:

- по властивостям інформації(доступність, цілісність, конфіденційність), проти яких загрози спрямовані насамперед;

- по компонентам інформаційних систем, на які погрози націлені (дані, програми, апаратура, підтримуюча інфраструктура);

- за способом здійснення (випадкові/навмисні, дії природного/техногенного характеру);

- по розташуванню джерела загроз (всередині/поза розглянутою ІВ).

Забезпечення інформаційної безпеки є складним завданням, для вирішення якого потрібно комплексний підхід. Виділяють такі рівні захисту:

- законодавчий - закони, нормативні акти та інші документи РФ та міжнародного співтовариства;

- адміністративний - комплекс заходів, що вживаються локально керівництвом організації;

- процедурний рівень – заходи безпеки, які реалізуються людьми;

- програмно-технічний рівень- Безпосередньо засоби захисту інформації.

Законодавчий рівень є основою для побудови системи захисту інформації, оскільки дає базові поняття предметної областіта визначає міру покарання для потенційних зловмисників. Цей рівень відіграє координуючу та спрямовуючу ролі та допомагає підтримувати в суспільстві негативне (і каральне) ставлення до людей, які порушують інформаційну безпеку.

1.2. ФЗ "Про інформацію, інформаційні технології та про захист інформації"

У російському законодавстві базовим законом у галузі захисту інформації є ФЗ "Про інформацію, інформаційні технології та про захист інформації" від 27 липня 2006 року номер 149-ФЗ. Тому основні поняття та рішення, закріплені в законі, вимагають пильного розгляду.

Закон регулює відносини, що виникають при:

- здійснення права на пошук, отримання, передачу, виробництво та розповсюдження інформації;

- застосування інформаційних технологій;

- забезпечення захисту інформації.

Закон дає основні визначення у сфері захисту інформації. Наведемо деякі з них:

- інформація- відомості (повідомлення, дані) незалежно від форми їх подання;

- інформаційні технології- процеси, методи пошуку, збору, зберігання, обробки, надання, розповсюдження інформації та способи здійснення таких процесів та методів;

- інформаційна система- сукупність інформації, що міститься в базах даних і забезпечує її обробку інформаційних технологій та технічних засобів;

- власник інформації- особа, яка самостійно створила інформацію або отримала на підставі закону або договору право дозволяти або обмежувати доступ до інформації, яка визначається за будь-якими ознаками;

- оператор інформаційної системи- громадянин або юридична особа, що здійснюють діяльність з експлуатації інформаційної системи, у тому числі щодо обробки інформації, що міститься в її базах даних.

- конфіденційність інформації- обов'язкове для виконання особою, яка отримала доступ до певної інформації, вимога не передавати таку інформацію третім особам без згоди її власника.

У статті 4 Закону сформульовано принципи правового регулювання відносин у сфері інформації, інформаційних технологій та захисту інформації:

- свобода пошуку, отримання, передачі, виробництва та поширення інформації будь-яким законним способом;

- встановлення обмежень доступу до інформації лише федеральними законами;

- відкритість інформації про діяльність державних органів та органів місцевого самоврядування та вільний доступдо такої інформації, крім випадків, встановлених федеральними законами;

- рівноправність мов народів Російської Федерації при створенні інформаційних систем та їх експлуатації;

- забезпечення безпеки Російської Федерації при створенні інформаційних систем, їх експлуатації та захисту інформації, що міститься в них;

- достовірність інформації та своєчасність її надання;

- недоторканність приватного життя, неприпустимість збору, зберігання, використання та розповсюдження інформації про приватне життя особи без її згоди;

- неприпустимість встановлення нормативними правовими актами будь-яких переваг застосування одних інформаційних технологій перед іншими, якщо обов'язковість застосування певних інформаційних технологій до створення та експлуатації державних інформаційних систем не встановлено федеральними законами.

Вся інформація поділяється на загальнодоступнута обмеженого доступу. До загальнодоступної інформаціївідносяться загальновідомі відомості та інша інформація, доступ до якої не обмежений. У законі визначається інформація, до якої не можна обмежити доступ, наприклад, інформація про навколишнє середовище або діяльність державних органів. Зазначається також, що обмеження доступудо інформації встановлюється федеральними законами з метою захисту основ конституційного ладу, моральності, здоров'я, правий і законних інтересів інших, забезпечення оборони держави й безпеки держави. Обов'язковим є дотримання конфіденційності інформації, доступ якої обмежений федеральними законами.

Забороняється вимагати від громадянина ( фізичної особи) надання інформації про його приватне життя, у тому числі інформації, що становить особисту або сімейну таємницю, і отримувати таку інформацію без волі громадянина (фізичної особи), якщо інше не передбачено федеральними законами.

- інформацію, що вільно розповсюджується;

- інформацію, що надається за згодою осіб, які беруть участь у відповідних відносинах;

- інформацію, яка відповідно до федеральних законів підлягає наданню чи розповсюдженню;

- інформацію, поширення якої у Російської Федерації обмежується чи забороняється.

Закон встановлює рівнозначність електронного повідомлення, підписаного електронним цифровим підписом або іншим аналогом власноручного підпису, та документа, підписаного власноруч.

Дається таке визначення захисту інформації - є прийняття правових, організаційних та технічних заходів, спрямованих на:

- забезпечення захисту інформації від неправомірного доступу, знищення, модифікування, блокування, копіювання, надання, розповсюдження, а також від інших неправомірних дій щодо такої інформації;

- дотримання конфіденційності інформації обмеженого доступу;

- реалізацію права доступу до інформації.

Власник інформації, оператор інформаційної системи у випадках, встановлених законодавством України, зобов'язані забезпечити:

- запобігання несанкціонованому доступу до інформації та (або) передачі її особам, які не мають права на доступ до інформації;

- своєчасне виявлення фактів несанкціонованого доступу до інформації;

- запобігання можливості несприятливих наслідків порушення порядку доступу до інформації;

- недопущення на технічні засоби обробки інформації, внаслідок якого порушується їх функціонування;

- можливість негайного відновлення інформації, модифікованої чи знищеної внаслідок несанкціонованого доступу до неї;

- постійний контроль забезпечення рівня захищеності інформації.

Таким чином, ФЗ "Про інформацію, інформаційні технології та захист інформації" створює правову основу інформаційного обміну в РФ і визначає права та обов'язки його суб'єктів.

Комп'ютерні інформаційні технології, що швидко розвиваються, вносять помітні зміни в наше життя. Інформація стала товаром, який можна придбати, продати, обміняти. При цьому вартість інформації часто в сотні разів перевищує вартість комп'ютерної системи, де вона зберігається.

Від ступеня безпеки інформаційних технологій нині залежить добробут, а часом життя багатьох людей. Такою є плата за ускладнення та повсюдне поширення автоматизованих систем обробки інформації.

Під інформаційною безпекоюрозуміється захищеність інформаційної системи від випадкового чи навмисного втручання, що завдає шкоди власникам чи користувачам інформації.

На практиці найважливішими є три аспекти інформаційної безпеки:

- доступність(Можливість за розумний час отримати необхідну інформаційну послугу);

- цілісність(актуальність та несуперечність інформації, її захищеність від руйнування та несанкціонованої зміни);

- конфіденційність(Захист від несанкціонованого прочитання).

Порушення доступності, цілісності та конфіденційності інформації можуть бути спричинені різними небезпечними впливами на інформаційні комп'ютерні системи.

Основні загрози інформаційній безпеці

Сучасна інформаційна система є складною системою, що складається з великої кількості компонентів різного ступеня автономності, які пов'язані між собою та обмінюються даними. Практично кожен компонент може зазнати зовнішнього впливу або вийти з ладу. Компоненти автоматизованої інформаційної системи можна розбити на такі групи:

- апаратні засоби- комп'ютери та їх складові частини (процесори, монітори, термінали, периферійні пристрої- дисководи, принтери, контролери, кабелі, лінії зв'язку тощо);

- програмне забезпечення- набуті програми, вихідні, об'єктні, завантажувальні модулі; Операційні системита системні програми (компілятори, компонувальники та ін.), утиліти, діагностичні програми тощо;

- дані- зберігаються тимчасово та постійно, на магнітних носіях, друковані, архіви, системні журнали тощо;

- персонал- обслуговуючий персонал та користувачі.

Небезпечні на комп'ютерну інформаційну систему можна поділити на випадкові і навмисні. Аналіз досвіду проектування, виготовлення та експлуатації інформаційних систем показує, що інформація піддається різним випадковим впливам на всіх етапах циклу життя системи. Причинами випадкових впливівпри експлуатації можуть бути:

- аварійні ситуації через стихійні лиха та відключення електроживлення;

- відмови та збої апаратури;

- помилки у програмному забезпеченні;

- помилки у роботі персоналу;

- перешкоди лініях зв'язку через впливів довкілля.

Умисні впливи- Це цілеспрямовані дії порушника. Як порушника можуть виступати службовець, відвідувач, конкурент, найманець. Дії порушника можуть бути зумовлені різними мотивами:

- невдоволенням службовця своєю кар'єрою;

- хабарем;

- цікавістю;

- конкурентною боротьбою;

- прагненням самоствердитися за будь-яку ціну.

Можна скласти гіпотетичну модель потенційного порушника:

- кваліфікація порушника лише на рівні розробника цієї системи;

- порушником може бути як стороння особа, і законний користувач системи;

- порушнику відома інформація про принципи роботи системи;

- порушник вибирає найслабшу ланку у захисті.

Найбільш поширеним та різноманітним видом комп'ютерних порушень є несанкціонований доступ(НДС). НСД використовує будь-яку помилку в системі захисту та можливий при нераціональному виборі засобів захисту, їх некоректній установці та налаштуванні.

Проведемо класифікацію каналів НСД, якими можна здійснити розкрадання, зміну чи знищення інформації:

- Через людину:

- розкрадання носіїв інформації;

- читання інформації з екрана чи клавіатури;

- читання інформації з друку.

- Через програму:

- перехоплення паролів;

- дешифрування зашифрованої інформації;

- копіювання інформації з носія.

- Через апаратуру:

- підключення спеціально розроблених апаратних засобів, що забезпечують доступ до інформації;

- перехоплення побічних електромагнітних випромінювань від апаратури, ліній зв'язку, мереж електроживлення тощо.

Особливо слід зупинитись на загрозах, яким можуть наражатися комп'ютерні мережі. Основна особливість будь-якої комп'ютерної мережі у тому, що її компоненти розподілені у просторі. Зв'язок між вузлами мережі здійснюється фізично за допомогою мережних ліній та програмно за допомогою механізму повідомлень. При цьому керуючі повідомлення та дані, що пересилаються між вузлами мережі, передаються у вигляді пакетів обміну. Комп'ютерні мережіхарактерні тим, що проти них роблять так звані віддалені атаки. Порушник може знаходитися за тисячі кілометрів від об'єкта, що атакується, при цьому нападу може зазнавати не тільки конкретний комп'ютер, але й інформація, що передається по мережевих каналах зв'язку.

Забезпечення інформаційної безпеки

Формування режиму інформаційної безпеки – проблема комплексна. Заходи щодо її вирішення можна поділити на п'ять рівнів:

- законодавчий (закони, нормативні акти, стандарти тощо);

- морально-етичний (різні норми поведінки, недотримання яких веде до падіння престижу конкретної людини чи цілої організації);

- адміністративний (дії загального характеру, що здійснюються керівництвом організації);

- фізичний (механічні, електро- та електронно-механічні перешкоди на можливих шляхах проникнення потенційних порушників);

- апаратно-програмний ( електронні пристроїта спеціальні програми захисту інформації).

Єдина сукупність усіх цих заходів, спрямованих на протидію загрозам безпеці з метою мінімізації можливості шкоди, утворюють систему захисту.

Надійна система захисту має відповідати наступним принципам:

- Вартість засобів захисту має бути меншою, ніж розміри можливої шкоди.

- Кожен користувач повинен мати мінімальний набір привілеїв, необхідний роботи.

- Захист тим ефективніший, чим простіше користувачеві з ним працювати.

- Можливість відключення в екстрених випадках.

- Фахівці, які мають відношення до системи захисту, повинні повністю уявляти принципи її функціонування і у разі виникнення скрутних ситуацій адекватно на них реагувати.

- Під захистом має бути вся система обробки інформації.

- Розробники системи захисту не повинні бути серед тих, кого ця система контролюватиме.

- Система захисту має надавати докази коректності своєї роботи.

- Особи, які займаються забезпеченням інформаційної безпеки, повинні нести особисту відповідальність.

- Об'єкти захисту доцільно розділяти на групи так, щоб порушення захисту в одній із груп не впливало на безпеку інших.

- Надійна система захисту має бути повністю протестована та узгоджена.

- Захист стає більш ефективним та гнучким, якщо він допускає зміну своїх параметрів з боку адміністратора.

- Система захисту повинна розроблятися, виходячи з припущення, що користувачі будуть робити серйозні помилки і взагалі мають найгірші наміри.

- Найбільш важливі та критичні рішення мають прийматися людиною.

- Існування механізмів захисту має бути приховано від користувачів, робота яких перебуває під контролем.

Апаратно-програмні засоби захисту інформації

Незважаючи на те, що сучасні ОС для персональних комп'ютерів, такі як Windows 2000, Windows XP і Windows NT мають власні підсистеми захисту, актуальність створення додаткових засобів захисту зберігається. Справа в тому, що більшість систем не здатні захистити дані, що знаходяться за їх межами, наприклад, при мережному інформаційному обміні.

Апаратно- програмні засобизахисту інформації можна розбити на п'ять груп:

- Системи ідентифікації (розпізнавання) та аутентифікації (перевірки автентичності) користувачів.

- Системи шифрування дискових даних

- Системи шифрування даних, що передаються мережами.

- Системи автентифікації електронних даних.

- Засоби управління криптографічними ключами.

1. Системи ідентифікації та аутентифікації користувачів

Застосовуються для обмеження доступу випадкових та незаконних користувачів до ресурсів комп'ютерної системи. Загальний алгоритм роботи таких систем полягає в тому, щоб отримати від користувача інформацію, що засвідчує його особистість, перевірити її справжність і потім надати (або не надати) користувачеві можливість роботи з системою.

При побудові цих систем виникає проблема вибору інформації, на основі якої здійснюються процедури ідентифікації та автентифікації користувача. Можна виділити такі типи:

- секретна інформація, якою володіє користувач (пароль, секретний ключ, персональний ідентифікатор тощо); користувач повинен запам'ятати цю інформацію або для неї можуть бути застосовані спеціальні засоби зберігання;

- фізіологічні параметри людини (відбитки пальців, малюнок райдужної оболонки ока тощо) або особливості поведінки (особливості роботи на клавіатурі тощо).

Системи, що базуються на першому типі інформації, вважаються традиційними. Системи, які використовують другий тип інформації, називають біометричними. Слід зазначити тенденцію випереджаючого розвитку біометричних систем ідентифікації.

2. Системи шифрування дискових даних

Щоб зробити інформацію марною противника, використовується сукупність методів перетворення даних, звана криптографією[від грец. kryptos- прихований і grapho- пишу].

Системи шифрування можуть здійснювати криптографічні перетворення даних лише на рівні файлів чи рівні дисків. До програм першого типу можна віднести архіватори типу ARJ та RAR, які дозволяють використовувати криптографічні методи для захисту архівних файлів. Прикладом систем другого типу може бути програма шифрування Diskreet, що входить до складу популярного програмного пакета Norton Utilities, Best Crypt.

Іншою класифікаційною ознакою систем шифрування дискових даних є спосіб їхнього функціонування. За способом функціонування системи шифрування дискових даних ділять на два класи:

- системи "прозорого" шифрування;

- системи, що спеціально викликаються для здійснення шифрування.

У системах прозорого шифрування (шифрування "на льоту") криптографічні перетворення здійснюються в режимі реального часу, непомітно для користувача. Наприклад, користувач записує підготовлений у текстовому редакторі документ на диск, що захищається, а система захисту в процесі запису виконує його шифрування.

Системи другого класу зазвичай є утиліти, які необхідно спеціально викликати для виконання шифрування. До них відносяться, наприклад, архіватори із вбудованими засобами парольного захисту.

Більшість систем, які пропонують встановити пароль на документ, не шифрують інформацію, а лише забезпечують запит пароля при доступі до документа. До таких систем належить MS Office, 1C та багато інших.

3. Системи шифрування даних, що передаються мережами

Розрізняють два основні способи шифрування: канальне шифрування та кінцеве (абонентське) шифрування.

В разі канального шифруваннязахищається вся інформація, що передається каналом зв'язку, включаючи службову. Цей спосіб шифрування має таку перевагу - вбудовування процедур шифрування на канальний рівень дозволяє використовувати апаратні засоби, що сприяє підвищенню продуктивності системи. Однак цей підхід має і суттєві недоліки:

- шифрування службових даних ускладнює механізм маршрутизації мережевих пакетів та вимагає розшифрування даних у пристроях проміжної комунікації (шлюзи, ретранслятори тощо);

- шифрування службової інформації може призвести до появи статистичних закономірностей у шифрованих даних, що впливає на надійність захисту та накладає обмеження на використання криптографічних алгоритмів.

Кінцеве (абонентське) шифруваннядозволяє забезпечити конфіденційність даних, що передаються між двома абонентами. І тут захищається лише зміст повідомлень, вся службова інформація залишається відкритою. Недоліком є можливість аналізувати інформацію про структуру обміну повідомленнями, наприклад про відправника і одержувача, про час і умови передачі даних, а також про обсяг даних, що передаються.

4. Системи автентифікації електронних даних

При обміні даними мережами виникає проблема аутентифікації автора документа і самого документа, тобто. встановлення справжності автора та перевірка відсутності змін в отриманому документі. Для автентифікації даних застосовують код автентифікації повідомлення (імітівставку) або електронний підпис.

Імітівставкавиробляється з відкритих даних за допомогою спеціального перетворення шифрування з використанням секретного ключа і передається каналом зв'язку в кінці зашифрованих даних. Імітівставка перевіряється одержувачем, що володіє секретним ключем, шляхом повторення процедури, виконаної раніше відправником над отриманими відкритими даними.

Електронний цифровий підписє відносно невеликою кількістю додаткової аутентифікуючої інформації, що передається разом з текстом, що підписується. Відправник формує цифровий підпис, використовуючи секретний ключвідправника. Отримувач перевіряє підпис, використовуючи відкритий ключ відправника.

Таким чином, для реалізації імітівставки використовуються принципи симетричного шифрування, а для реалізації електронного підпису- асиметричного. Докладніше ці дві системи шифрування вивчатимемо пізніше.

5. Засоби управління криптографічними ключами

Безпека будь-якої криптосистеми визначається криптографічними ключами. У разі ненадійного керування ключами зловмисник може заволодіти ключовою інформацією та отримати повний доступ до всієї інформації у системі чи мережі.

Розрізняють такі види функцій управління ключами: генерація, зберігання та розподіл ключів.

Способи генерації ключівдля симетричних та асиметричних криптосистем різні. Для генерації ключів симетричних криптосистем використовуються апаратні та програмні засоби генерації випадкових чисел. Генерація ключів для асиметричних криптосистем більш складна, оскільки ключі повинні мати певні математичні властивості. Докладніше на цьому питанні зупинимося щодо симетричних і асиметричних криптосистем.

Функція зберіганняпередбачає організацію безпечного зберігання, обліку та видалення ключової інформації. Для забезпечення безпечного зберігання ключів застосовують їхнє шифрування за допомогою інших ключів. Такий підхід призводить до концепції ієрархії ключів. У ієрархію ключів зазвичай входить головний ключ (тобто майстер-ключ), ключ шифрування ключів та ключ шифрування даних. Слід зазначити, що генерація та зберігання майстер-ключа є критичним питанням криптозахисту.

Розподіл- Найвідповідальніший процес в управлінні ключами. Цей процес повинен гарантувати скритність ключів, що розподіляються, а також бути оперативним і точним. Між користувачами мережі ключі розподіляють двома способами:

- за допомогою прямого обміну сеансовими ключами;

- використовуючи один чи кілька центрів розподілу ключів.

Перелік документів

- ПРО ДЕРЖАВНУ ТАЄМНИЦЮ. Закон Російської Федерації від 21 липня 1993 № 5485-1 (в ред. Федерального закону від 6 жовтня 1997 № 131-ФЗ).

- ПРО ІНФОРМАЦІЮ, ІНФОРМАТИЗАЦІЮ І ЗАХИСТУ ІНФОРМАЦІЇ. Федеральний закон Російської Федерації від 20 лютого 1995 року № 24-ФЗ. Прийнято Державною Думою 25 січня 1995 року.

- ПРО ПРАВОВУ ОХОРОНУ ПРОГРАМ ДЛЯ ЕЛЕКТРОННИХ ВИЧИСЛЮВАЛЬНИХ МАШИН І БАЗ ДАНИХ. Закон Російської Федерації від 23 лютого 1992 № 3524-1.

- ПРО ЕЛЕКТРОННИЙ ЦИФРОВИЙ ПІДПИС. Федеральний закон Російської Федерації від 10 січня 2002 року № 1-ФЗ.

- ПРО АВТОРСЬКЕ ПРАВО І СМІЖНИХ ПРАВАХ. Закон Російської Федерації від 9 липня 1993 року № 5351-1.

- ПРО ФЕДЕРАЛЬНІ ОРГАНИ УРЯДНОГО ЗВ'ЯЗКУ ТА ІНФОРМАЦІЇ. Закон Російської Федерації (в ред. Указу Президента РФ від 24.12.1993 № 2288; Федерального закону від 07.11.2000 № 135-ФЗ.

- Положення про акредитацію випробувальних лабораторій та органів із сертифікації засобів захисту інформації з вимог безпеки інформації / Державна технічна комісія при Президентові Російської Федерації.

- Інструкція про порядок маркування сертифікатів відповідності, їх копій та сертифікаційних засобів захисту інформації / Державна технічна комісія при Президентові Російської Федерації.

- Положення з атестації об'єктів інформатизації з вимог безпеки інформації / Державна технічна комісія при Президентові Російської Федерації.

- Положення про сертифікацію засобів захисту інформації з вимог безпеки інформації: з доповненнями відповідно до Постанови Уряду Російської Федерації від 26 червня 1995 року № 608 "Про сертифікацію засобів захисту інформації" / Державна технічна комісія при Президентові Російської Федерації.

- Положення про державне ліцензування діяльності у сфері захисту інформації / Державна технічна комісія при Президентові Російської Федерації.

- Автоматизовані системи. Захист від несанкціонованого доступу до інформації. Класифікація автоматизованих систем та вимоги щодо захисту інформації: Керівний документ / Державна технічна комісія при Президентові Російської Федерації.

- Концепція захисту засобів обчислювальної техніки та автоматизованих систем від несанкціонованого доступу до інформації: Керівний документ / Державна технічна комісія при Президентові Російської Федерації.

- Кошти обчислювальної техніки. Міжмережеві екрани. Захист від несанкціонованого доступу до інформації. Показники безпеки від несанкціонованого доступу до інформації: Керівний документ / Державна технічна комісія при Президентові Російської Федерації.

- Кошти обчислювальної техніки. Захист від несанкціонованого доступу до інформації. Показники безпеки від несанкціонованого доступу до інформації: Керівний документ / Державна технічна комісія при Президентові Російської Федерації.

- Захист інформації. Спеціальні знаки захисту. Класифікація та загальні вимоги: Керівний документ/Державна технічна комісія при Президентові Російської Федерації.

- Захист від несанкціонованого доступу до інформації. Терміни та визначення: Керівний документ / Державна технічна комісія при Президентові Російської Федерації.